Der Schutz der Informationssicherheit ist im aktuellen Geschäftsumfeld mehr als essentiell und wichtig, bei der Einführung in die betriebliche Informationssicherheit wurden bereits die wichtigen Punkte gesehen, die zu berücksichtigen sind, um die betriebliche IT-Sicherheit heute ernst zu nehmen. .

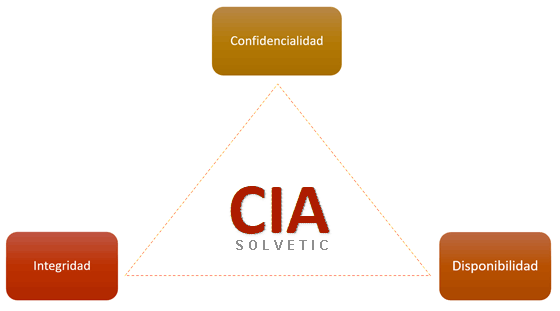

Informationen sind wertvoll und sensibel, das waren sie schon immer, sie sind nichts Neues und weniger auf geschäftlicher Ebene, das wurde in früheren Kapiteln wie der Einführung in die Informationssicherheit für Unternehmen erklärt, aber jetzt haben wir sie in digitaler Form und denn es ist ständig dem Risiko ausgesetzt, verändert oder verloren zu gehen. Um einen angemessenen Schutz von Informationen zu gewährleisten, ist es notwendig, zunächst die Grundprinzipien der Informationssicherheit zu verstehen und anwenden zu können. Diese sind als CIA-Dreieck bekannt, das aus drei Prinzipien besteht: Vertraulichkeit, Integrität und Verfügbarkeit.

Wenn wir die Strategie starten wollen, um der Sicherheit von Geschäftsinformationen in Ordnung zu begegnen, dürfen wir diese Prinzipien nicht vergessen. Der Schutz der digitalen Assets einer Organisation sollte einer der Hauptpunkte sein, die agil und geordnet angegangen werden müssen, um diese Art von Risiken erfolgreicher zu verhindern.

Aus technischer Sicht sind die drei Prinzipien der Informationssicherheit unerlässlich, um die digitalen Vermögenswerte des Unternehmens zu schützen, die Kontinuität des täglichen Betriebs zu gewährleisten und das Kundenvertrauen aufrechtzuerhalten, da das diesbezügliche gute Sicherheitsimage von entscheidender Bedeutung ist Vertrauen der Kunden und Geschäftspartner, mit denen das Unternehmen regelmäßig zusammenarbeitet. Computersicherheitsprinzipien müssen gemeinsam geschützt werden, wenn wir einen wirksamen Schutz von Geschäftsinformationen erreichen und keine Angst bekommen wollen. Die drei Prinzipien gehen Hand in Hand. Keinen von ihnen zu schützen, würde letztendlich alle drei als Schwachstelle zusammenbringen.

Im Folgenden erläutern wir die Bedeutung der verschiedenen Grundsätze zum Schutz der Informationssicherheit sowie die empfohlenen Maßnahmen, die jeweils anzuwenden sind.

Integrität ist wichtig, um sicherzustellen, dass Unternehmensdaten und -systeme zuverlässig gegen unbefugte Änderungen und Missbrauch sind. Eine unbefugte Änderung von Unternehmensdaten (durch unbewussten Missbrauch von Mitarbeitern oder böswillige interne oder externe Personen) kann negative Folgen für die Entscheidungsfindung, die betriebliche Effizienz und die Qualität des Produkts oder der Dienstleistung haben, die Kunden und Partnern angeboten werden. Es ist wichtig, dies technisch zu gewährleisten, und Sie müssen über Sicherheitskenntnisse verfügen, um Systeme und Richtlinien in dieser Hinsicht zu aktualisieren. Zusätzlich zum Ausführen von Aktionen, die wir später definieren werden. Die Sicherstellung der Authentizität ist das Ziel der Integrität.

Verfügbarkeit wird auch als wichtig erachtet, um sicherzustellen, dass Systeme und Informationen autorisierten Benutzern des Unternehmens jederzeit und überall mit minimalen Sicherheitsrisiken zugänglich sind. Dass die Systeme skalierbar sind und sich den wachsenden Anforderungen des Unternehmens anpassen können, ist einer der Punkte, die jedes Unternehmen berücksichtigen sollte, um das Prinzip der Verfügbarkeit erfolgreich umzusetzen.

Wenn wir die Verfügbarkeit des Unternehmens nicht sicherstellen, könnte dies Auswirkungen auf das Unternehmen haben und zu Unterbrechungen im Tagesgeschäft führen, was zu Produktivitätsverlust, Einkommensverlust, Reputationsverlust usw. führen würde. Technisch gesehen erfordert die Aufrechterhaltung der Verfügbarkeit Maßnahmen, die wir im Folgenden erläutern werden.

Die gemeinsame Berücksichtigung dieser drei Prinzipien im technischen Ansatz der Informationssicherheit ermöglicht einen umfassenden Umgang mit den Bedrohungen und Schwachstellen, denen ein Unternehmen ausgesetzt ist. Jedes dieser Prinzipien verstärkt sich gegenseitig, und eine Schwäche in einem von ihnen kann sich negativ auf die anderen beiden auswirken. Wenn beispielsweise die Vertraulichkeit der Daten gefährdet ist, kann auch die Integrität der Informationen beeinträchtigt werden, da Angreifer die Daten unbefugt verändern könnten. Ebenso könnten sensible Informationen bei einem Systemausfall einem zusätzlichen Risiko ausgesetzt sein.

Letztendlich ist es entscheidend, dass Unternehmen einen ganzheitlichen technischen Ansatz für die Informationssicherheit verfolgen und die Bedeutung von Vertraulichkeit, Integrität und Verfügbarkeit in ihren Datenschutzstrategien berücksichtigen. Dies beinhaltet nicht nur die Implementierung von Technologien und Prozessen.

Vertraulichkeit ist der Schutz von Informationen vor unbefugtem Zugriff oder Offenlegung. Der Zweck dieses Prinzips besteht darin, sicherzustellen, dass Informationen nur den Benutzern zur Verfügung stehen, die eine Zugriffsberechtigung haben. Die Tatsache, den Zugriff auf jede Art von Informationen nur auf die Teams oder Personen zu beschränken, die Zugriff darauf haben müssen, ist ein Grundprinzip, das in Organisationen häufig verletzt wird. Vertraulichkeit ist ebenfalls wichtig, damit die Privatsphäre der Benutzer, geistiges Eigentum und vertrauliche Geschäftsinformationen nicht gefährdet werden.

Wir werden einige der Maßnahmen zur Gewährleistung der Vertraulichkeit sehen, Organisationen können Maßnahmen ergreifen wie:

1. Richtlinien und Verfahren in Bezug auf Vertraulichkeit.

2. Rollenbasierte Zugriffskontrolle und Benutzerauthentifizierung.

3. Verschlüsselung und Schutz von Daten und Kommunikation.

4. Mitarbeiter über die Bedeutung der Vertraulichkeit von Informationen und deren Umsetzung auf Unternehmensebene schulen. Neben der Einhaltung von Gesetzen und Vorschriften auf der Grundlage von Datenschutz und Datenschutz.

In einem schnellen Plan ist Integrität der Schutz vor nicht autorisierten Änderungen, die auf Geschäftsebene sowohl der Informationen als auch der Systeme empfangen werden können. Die Integrität kann durch Unternehmensunfälle oder böswillig verletzt werden, aber beide Fälle müssen berücksichtigt und aktiv geschützt werden.

Integrität zielt darauf ab sicherzustellen, dass die Informationen genau, vollständig und zuverlässig sind. Es ist wichtig, die Qualität und Konsistenz der Daten zu gewährleisten und vor allem das Vertrauen in die Geschäftssysteme und -prozesse zu bewahren, die täglich von allen Mitarbeitern verwendet werden.

Um die Integrität der Informationen zu gewährleisten, können Organisationen Maßnahmen wie die folgenden ergreifen:

1. Richtlinien und Verfahren in Bezug auf Integrität.

2. Kontrolle des Zugriffs auf Daten und Nutzung von Unternehmenssystemen. (Authentifizierung und Autorisierung).

3. Führen Sie Audits und Überwachungen durch, die sich auf die Integrität konzentrieren. Beispielsweise die Überwachung und Prüfung von Änderungen an Unternehmensdaten.

4. Wartung und Updates von Systemen in Servern, Geräten und Geschäftsgeräten. Obwohl gesagt werden kann, dass die Durchführung dieser Maßnahme auch für die anderen Prinzipien gilt, konzentriert sie sich in diesem Fall auf eine sicherere Integrität der Systeme und Daten der Organisation, wobei alles aktualisiert wird, mit der grundlegenden, gut implementierten Sicherheit, die dies impliziert.

5. Erstellen Sie regelmäßig und gut organisiert Sicherungskopien (Backup) der Unternehmensdaten, die ihre Wiederherstellung im Falle einer Beschädigung, eines Verlusts oder einer Verletzung eines Teils der Geschäftsinformationen aufgrund eines Computerangriffs gewährleisten.

6. Reaktion auf Vorfälle (von denen, die die Integrität beeinträchtigen).

Diese Aktionen sind sehr wichtig, um die Integrität zu wahren, aber der fünfte Punkt ist wirklich wichtig, dass sie korrekt ausgeführt werden, da Sie dadurch die Möglichkeit haben, die vom Unternehmen ausgeführten und verwendeten Daten wiederherzustellen und nicht zu beeinträchtigen seinen Betrieb, die Möglichkeit, das Unternehmen vollständig zu sperren, falls diese Sicherungsmedien nicht vorhanden sind.

Dieses als Verfügbarkeit bezeichnete Prinzip der Informationssicherheit bezieht sich auf den rechtzeitigen und zuverlässigen Zugriff auf Informationen und Systeme durch autorisierte Benutzer. Ziel ist es sicherzustellen, dass Informationsressourcen und -systeme schnell, effektiv, aber auch sicher verfügbar sind, wann und wo sie gebraucht werden.

Verfügbarkeit ist der Schlüssel für die von den Mitarbeitern der Organisation ausgeführte Arbeit, aber auch die angewandte Sicherheit ist von entscheidender Bedeutung. Daher muss ein ausgewogenes Zugriffsverhältnis vorhanden sein, das keine unnötigen Einschränkungen oder übermäßigen Blockaden erzeugt, die die Produktivität des Unternehmens stark beeinträchtigen. Um die Datenverfügbarkeit sicherzustellen, können Organisationen Maßnahmen wie die folgenden implementieren:

1. Redundanz und Verteilung der IT-Systeme und Infrastruktur des Unternehmens.

2. Kapazitätsplanung und Workload-Management.

3. Notfallwiederherstellungs- und Geschäftskontinuitätsrichtlinien.

4. Pläne bezüglich der Verfügbarkeit und Kontinuität des Geschäfts.

5. Schulung und Sensibilisierung zur Aufrechterhaltung einer angemessenen Verfügbarkeit von Systemen und Daten durch die Belegschaft.

Wie Sie eingangs gesehen haben, ist es zur erfolgreichen Umsetzung dieser Grundsätze der Sicherheit von Geschäftsinformationen erforderlich, eine Reihe von Maßnahmen durchzuführen, die die effektive Anwendung von Vertraulichkeit, Integrität und Verfügbarkeit ermöglichen. Indem wir die Aktionen zwischen diesen drei Prinzipien abwechseln, werden wir sicherlich in der Lage sein, eine korrekte Sicherheitsstruktur auf der Geschäftsebene der Daten zu haben.

Da Sie feststellen konnten, dass wir einige Maßnahmen kommentiert haben, ist es wichtig zu berücksichtigen, dass einige zu mehr als einem Informationssicherheitsprinzip gehören können, weil sie miteinander zusammenhängen und sich in einigen Fällen gegenseitig verstärken, wenn sie angewendet werden zu jedem Anfang.

Bsp.: Überwachung und Auditierung sind Maßnahmen, die für Integrität und Vertraulichkeit relevant sind. Richtlinien und Verfahren können auch für alle drei Prinzipien gelten: Vertraulichkeit, Integrität und Verfügbarkeit. Es passiert auch mit dem Training, da für jedes Prinzip verschiedene Trainings durchgeführt werden müssen und es in einem angewendet werden kann, was das Training betrifft, das mehrere Prinzipien schützt usw.

Nach allem, was Sie gelernt haben, ist die Kenntnis der Grundsätze des Informationssicherheitsschutzes auf Geschäftsebene unerlässlich, um Sicherheitsverletzungen zu verhindern, sensible Daten zu schützen und den Ruf des Unternehmens zu wahren. Die ordnungsgemäße Umsetzung dieser Grundsätze garantiert die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Darüber hinaus hilft es, gesetzliche Vorschriften und Industriestandards einzuhalten und Strafen und finanzielle Verluste zu vermeiden. Die Kenntnis dieser Grundsätze ermöglicht es Unternehmen, Risiken zu erkennen und zu managen, geeignete Sicherheitsmaßnahmen zu ergreifen und effektiv auf mögliche Vorfälle zu reagieren, um die Geschäftskontinuität und das Vertrauen von Kunden und Partnern sicherzustellen.