Als Einführung in die Informationssicherheit für Unternehmen ist es logisch, dass wir damit beginnen, Fragen aufzuzeigen, wie sie sich viele Fachleute stellen, und hier bei TechnoWikis werden sie alle klar und direkt gelöst:

- Welchen Stellenwert hat Computer Security für Unternehmen?

- Ist es notwendig, gute IT-Sicherheitsverfahren auf Unternehmensebene von kleinen (KMU) durchzuführen, wie dies normalerweise in mittleren oder großen Unternehmen der Fall ist?

- Besteht wirklich ein hohes Risiko von Cyber-Bedrohungen auf Unternehmensebene?

- Ist es mit hohen Kosten verbunden, Cyberangriffe zu erleiden oder auf Unternehmensebene geschützt zu werden?

- Wer sollte für die Implementierung dieser Informationssicherheitsmethoden in Unternehmen verantwortlich sein?

Es ist bereits ein Klischee zu sagen, dass die Welt im Allgemeinen (heute) für fast alle Aspekte des täglichen Lebens von Computertechnologien und -systemen abhängig ist, in denen wir eine 24/7-Konnektivität benötigen. Nicht nur auf Freizeit- und Privatebene, sondern auch auf geschäftlicher Ebene. Mehrere Sektoren werden immer abhängiger, wie Unternehmen (Online-Käufe), Banken und Finanzen, Kommunikation (RRSS, Chat, Videoanrufe usw.), Schulungen und viele mehr, die wir nicht analysieren werden.

Wie Unternehmen Computersicherheit managen, ist ein Thema, das zunehmend in aller Munde ist. Es besteht kein Zweifel an der Abhängigkeit und Bedeutung, die auf geschäftlicher Ebene im täglichen Umgang mit Computer- und Technologiesystemen besteht, sie sind von enormer Bedeutung.

Aus diesem Grund dürfen wir nicht vergessen und müssen ihre Sicherheit zusammen mit der Bedeutung und den Vorteilen berücksichtigen, die wir erhalten, wenn wir in unserer Organisation (ob groß oder klein) ein gutes Management der Cybersicherheit mit verschiedenen wichtigen Aufgaben gut implementiert haben dass sie in verschiedenen Kapiteln ausführlich erläutert werden, wie zum Beispiel:

- BCP (Betriebskontinuitätsplan | Betriebskontinuitätsplan).

- DLP (Schutz vor Datenverlust | Schutz vor Datenverlust).

- Management von Cybersicherheitsvorfällen. (Wie es ausgeführt wird und im Falle eines Leidens handelt).

- Schulung der Mitarbeiter über die Bedeutung der Cybersicherheit und mögliche zu vermeidende Risiken.

- Legen Sie detailliert fest, wer oder wer für die Verwaltung der Cybersicherheit des Unternehmens und ihre möglichen Rollen verantwortlich ist.

- Usw.

In dieser Welt und im digitalen Zeitalter spielen personenbezogene Daten eine zentrale Rolle. Daher ist es wichtig zu verstehen, dass Daten viel wertvoller und viel anfälliger sind als je zuvor. In den Medien sind häufig Fälle von Computerangriffen, Datenschutzverletzungen und Cyberbedrohungen zu hören, die es geschafft haben, in wichtige Unternehmen und öffentliche Einrichtungen einzudringen. Aber auch kleine und mittelständische Unternehmen, die sich auf diese Art von Ereignissen vorbereiten müssen, sind häufig darunter zu leiden.

Zusammenfassend: Die Tatsache, dass Sie ein mittleres oder kleines Unternehmen haben, befreit Sie nicht davon, Ziel solcher Angriffe zu werden. Die digitalen Schwachstellen, die ein Unternehmen möglicherweise hat, können seinen Betrieb stark beeinträchtigen und erhebliche Verluste, eine Unterbrechung seiner Produktion und des täglichen Betriebs und sogar deren Schließung verursachen, da grundlegende Richtlinien und Schutzmaßnahmen nicht implementiert wurden, sowohl vor als auch nach dem Auftreten einer dieser Arten von Cyber-Bedrohungen.

Um die Vision und die Risiken ein wenig mehr zu öffnen, ist es wichtig zu bemerken, dass es auch eine Zunahme der geopolitischen Instabilität gibt, eine Tatsache, die wir heute erleben. Es gibt mehrere wichtige Studien, in denen der Cybersicherheit allmählich Priorität eingeräumt wird, da ein systemisches Cybersicherheitsereignis nicht nur jedes Unternehmen, sondern auch jedes Land auf den Kopf stellen könnte.

Unternehmen und Organisationen sind mehr denn je auf die technische Infrastruktur angewiesen, die Verbindungen und Kommunikation ermöglicht, sodass die Wahrscheinlichkeit steigt, dass aus einem einfachen Cyberangriff ein systemisches Cybersicherheitsereignis wird. In der Lage zu sein, viele wichtige Sektoren für den Alltag von Städten und sogar Ländern in Kette zu schlagen.

ABONNIEREN SIE AUF YOUTUBE

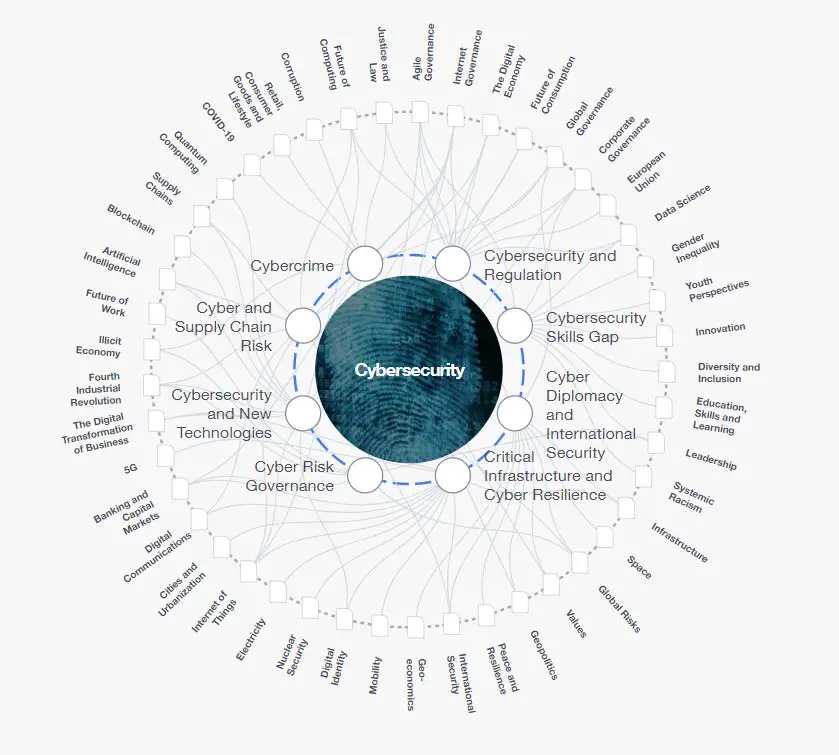

Das Weltwirtschaftsforum zeigt beispielsweise die Risiken und die Bedeutung auf, die ihnen beigemessen werden sollte. Wir können die folgende Tabelle beobachten, die analysiert wurde, um dieses Thema der Cybersicherheit und der Risiken, denen wir uns stellen müssen, zu berücksichtigen:

Quelle: Strategic Intelligence WEF: Cybersicherheit

Ein zwischen dem WEF und Accenture veröffentlichter Bericht mit dem Titel: Global Cybersecurity Outlook 2023 zeigt uns, wie die Welt auf Cyber-Bedrohungen reagiert und was Führungskräfte tun können, um ihre Organisationen zu schützen. Die Bedeutung der Vorbereitung und Besorgnis auf globaler Ebene angesichts von Cyberangriffen, die sogar hohe systemische Ausmaße erreichen können, wird deutlich. Und ohne zu vergessen, dass große Unternehmen oder Organisationen nicht das einzige Angriffsziel sind, wie man es sich vorstellt, auch kleine und mittlere Unternehmen sind es täglich.

Es besteht derzeit kein Zweifel, dass die Vorbereitung und der Schutz Ihrer Person auf geschäftlicher und persönlicher Ebene in der Cybersicherheit ein sehr wichtiges Thema sind, das es zu berücksichtigen gilt.

Aus diesem Grund ist es wichtiger denn je, einen Grundkurs Computersicherheit für Unternehmen zu absolvieren, in dem die Grundlagen erlernt werden, um ihn im Unternehmen richtig anwenden zu können.

1 Was ist eine Informationssicherheitsbedrohung und wie kann sie sich auf Unternehmen auswirken?

Eine Cyber-Sicherheitsbedrohung ist eine potenziell böswillige Aktion, die darauf abzielt, Schwachstellen in Computersystemen, Geräten, Netzwerken, Verbindungen usw. auszunutzen. Das Ziel dieses Angriffs können öffentliche Organisationen, Unternehmen jeder Größe oder direkt Personen sein.

Es gibt mehrere Arten von Cyber-Bedrohungen (Computerangriffe), aber unter den am häufigsten verwendeten finden wir:

Wie gesagt, es gibt noch viele weitere Angriffe, aber wir gehen davon aus, dass diese Arten Ihnen eine Vorstellung davon geben, womit wir konfrontiert sind und warum wir uns auf Unternehmensebene schützen müssen. Wenn wir diese Art von Angriff verstehen, nicht nur durch die für IT-Sicherheit verantwortlichen Bereiche, sondern auch durch die eigenen Mitarbeiter des Unternehmens (auf alle Abteilungen und die C-Suite), werden wir in der Lage sein, das Sicherheitsniveau derselben und in vielen zu erhöhen Fälle erfolgreiche Angriffe zu einem höheren Prozentsatz vermeiden, als wir annehmen.

Alle diese Arten von Cyber-Bedrohungen zielen auf mehrere Faktoren ab, denen ein Unternehmen ausgesetzt sein kann. Wir gehen davon aus, dass Sie sich die tatsächlichen Folgen vorstellen oder klar sehen möchten, die ein Unternehmen erleiden kann, wenn es nicht berücksichtigt, seine Organisation vor all diesen Angriffen zu schützen.

Achtung auf folgende Risiken, denen wir im Geschäftsverkehr ausgesetzt sind:

Ziel dieser Art von Angriffen durch Cyberkriminelle ist es grundsätzlich, an Geschäftsinformationen und Zugriff auf sensible Unternehmensdaten zu gelangen. Sie können aller Art sein, wie z. B. Finanzinformationen des Unternehmens, Daten zum geistigen Eigentum, Kundendaten, Mitarbeiterdaten usw. Mit welchem Endziel tun sie es? Es kann sein, zu verkaufen oder einfach im Deep Web auszustellen. Verwenden Sie sie für Drohungen, Erpressung und Erpressung gegenüber dem Unternehmen, um sie wiederzugewinnen usw.

Es ist kein schmackhaftes Gericht, auf persönlicher Ebene zu sagen, dass man gehackt wurde, stellen Sie sich für einen Moment das schlechte Image und den schlechten Ruf vor, den ein Unternehmen erleiden kann, wenn es sie erhält. Eine Sicherheitsverletzung kann den Ruf eines Unternehmens schädigen, was zu einem Rückgang des Kundenvertrauens in ihn führen kann, auch zum Verlust aktiver oder zukünftiger Geschäftspartner, und daher ist der Ruf eines Unternehmens so wichtig, weil die Macht, ihn zu beeinflussen, abnimmt Einkommen auf irgendeine Weise oder auf andere Weise auf dem Spiel steht, was wir als nächsten zu berücksichtigenden Punkt beschreiben.

Ein Cyberangriff, der in einem erfolgreichen Unternehmen durchgeführt wird, kann aufgrund des direkten Diebstahls digitaler Vermögenswerte und Gelder oder der Unterbrechung von Diensten direkte wirtschaftliche Verluste verursachen, die die tägliche Aktivität des Unternehmens stark beeinträchtigen können. Sie können auch indirekte Verluste verursachen, in diesem Fall durch den Verlust von Kunden (aufgrund von Reputation oder langer Inaktivität des Unternehmens nach einem Angriff), regulatorischen Bußgeldern, denen Unternehmen ausgesetzt sind, und den möglicherweise hohen Kosten für die Beitreibung ein Teil des Unternehmens, der sie ohne Anordnung und Regulierung der internen IT-Sicherheit erlitten hat.

Cyber-Angriffe wie der bekannte Denial-of-Service (DDoS)-Angriff können die Dienste und Abläufe eines Unternehmens stören, was zu Produktivitätsverlusten und potenziell erheblichen Reputations- und Umsatzschäden führen kann.

Denken wir einen Moment darüber nach, welchen Schaden eine heute weit verbreitete Streaming-Plattform erleiden kann, wenn sie einen Denial-of-Service-Angriff erleidet, und welche Kosten die Unterbrechung verursachen könnte. Sie sind nicht die einzigen, die betroffen sein können, auch kleine oder mittlere Unternehmen (KMU) bleiben von dieser Art von Angriffen nicht verschont.

Diese Arten von DDoS-Angriffen müssen nicht nur berücksichtigt werden, um eine mögliche Unterbrechung des Unternehmensdienstes zu erzeugen, jeder Angriff kann zu einer Unterbrechung innerhalb des Unternehmens führen, um eine weitere Zerstörung auf digitaler Ebene zu schützen, zu lösen (wiederherstellen) und zu vermeiden. Ein besserer Schutz und klare Abläufe im Falle eines Angriffs ersparen uns eine Menge Kopfschmerzen bei der Verwaltung und verursachen weniger wirtschaftliche Verluste, da wir den Betrieb schneller und effektiver wiederherstellen und beenden können.

Unternehmen müssen in die Reparatur und Wiederherstellung kompromittierter Systeme investieren, die Implementierung zusätzlicher Sicherheitsmaßnahmen und die Wiederherstellung verlorener oder beschädigter Informationen sind für jedes Unternehmen von entscheidender Bedeutung, und in vielen Fällen haben sie dies nicht berücksichtigt oder ihm nicht die Bedeutung beigemessen verdient, bis sie einen Cyberangriff in ihrem eigenen Fleisch erlitten haben.

Unternehmen können mit Bußgeldern und Strafen rechnen, wenn sie Gesetze und Vorschriften zum Schutz personenbezogener Daten und Cyberangriffe nicht einhalten. Diese Gesetze variieren logischerweise je nach Land und Gerichtsstand der einzelnen Unternehmen. In der Europäischen Union gilt die Datenschutz-Grundverordnung (DSGVO), die international zu den strengsten gehört. Sie gilt und betrifft alle Unternehmen, die personenbezogene Daten von EU-Bürgern verarbeiten.

In Lateinamerika gibt es in mehreren Ländern Gesetze zum Schutz personenbezogener Daten, wie z. B. das Bundesgesetz zum Schutz personenbezogener Daten im Besitz privater Parteien in Mexiko und das Gesetz zum Schutz personenbezogener Daten in Argentinien.

Der California Consumer Privacy Act, bekannt als CCPA, gibt den Einwohnern Kaliforniens bestimmte Rechte in Bezug auf den Schutz ihrer personenbezogenen Daten und gilt für Unternehmen, die in Kalifornien geschäftlich tätig sind.

Es gibt Gesetze zur Meldung von Datenschutzverletzungen, in denen viele Länder und Bundesstaaten Gesetze haben, die Unternehmen dazu verpflichten, Behörden und betroffene Personen im Falle einer Datenschutzverletzung zu benachrichtigen. Die Strafen für die Nichteinhaltung dieser Gesetze variieren je nach Gerichtsbarkeit und umfassen Bußgelder und Verwaltungsstrafen.

Die Strafen variieren je nach Land und können Bußgelder, Verwaltungs- und strafrechtliche Sanktionen umfassen.

Schließlich ist es wichtig klarzustellen, dass es viel einfacher ist, einen Computerangriff auf ein beliebiges Ziel (egal wie groß es ist) durchzuführen, als es ultrasicher zu schützen.

Weil?

Denn ganz gleich, wie sicher Sie eine Organisation zu haben glauben, der Angriff kann immer vom schwächsten Glied in der Kette aus erfolgen. Es ist sehr wichtig, zumindest einige grundlegende Computersicherheitsregeln für Unternehmen zu haben, um nicht alle Türen offen zu lassen, und ohne zu vergessen, wie wichtig es ist, geschützt und gut organisiert zu sein, um im Falle eines Schadens wieder in den Betrieb zurückkehren zu können.

Das Verständnis dieser verschiedenen Cyber-Bedrohungen und die interne Regulierung all dessen wird Ihnen helfen, Ihr Unternehmen zu schützen, Ihre persönlichen Daten zu schützen und Ihre geschäftlichen IT-Systeme zu schützen, die letztendlich für Ihr Unternehmen von entscheidender Bedeutung sind.

2 Kommunikation zwischen C-Suite und Pro-IT: Richten Sie Cybersecurity an den strategischen Zielen Ihres Unternehmens aus

Heutzutage ist die Kommunikation dieser Art von Themen wie Cybersecurity zwischen IT-Experten und C-Suite-Führungspositionen (CEO, CMO, CFO usw.) von Unternehmen wichtiger denn je.

Der schnelle Wandel, der angesichts der unterschiedlichen Risiken für das Unternehmen durch neue Cyber-Bedrohungen besteht, ist entscheidend. Durch eine effektive Kommunikation dieser Themen zwischen den verschiedenen Belegschaftsbereichen und Hierarchien der Organisation können viele Risiken verhindert werden, denen wir täglich und in vielen Fällen unbewusst ausgesetzt sind.

Wenn wir eine effektive Cybersicherheit für Unternehmen haben wollen, muss ihre Bedeutung auf allen Ebenen wahrgenommen und innerhalb der Organisation hervorgehoben werden, um ihren Mitgliedern das Wissen zu vermitteln, um einen Großteil dieser Art von Risiken vermeiden zu können.

Vorstandsmitglieder und Führungskräfte der C-Suite zielen darauf ab, Geschäftsziele zu verwalten, neue Geschäfte abzuschließen, Analysen durchzuführen, um neue Trendstrategien für die Umsetzung hinzuzufügen, die Rentabilität des Unternehmens zu verbessern, bessere Finanzergebnisse zu erzielen und damit Investoren und Aktionäre durch Dividenden usw. bei Laune zu halten. Sie konzentrieren sich normalerweise nicht darauf, diesem IT-Sicherheitsprognosepunkt die Bedeutung zu geben, die er verdient, und es ist gut, dass er auch als wichtiger Punkt platziert wird, an dem sie an bestimmten Stellen ihre Hand geben sollten, um seine Implementierung zu erleichtern und als wichtiges Feature zu dienen berücksichtigen. Betriebliches Gesundheitskonto.

Auf der anderen Seite haben IT-Cybersicherheitsexperten tendenziell einen anderen Ansatz als die C-Suite, eher auf der Seite, nur die Techniker als einzige Ziele zu haben, die ausgeführt werden müssen, um mehr Sicherheit zu haben und mehrere Typen vermeiden zu können von Cyberbedrohungsrisiken, denen das Unternehmen ausgesetzt ist. Auf dieser Seite ist es wichtig, dass sie auch verstehen, wie wichtig es ist, sich mit G-Suite zu verstehen, damit die Implementierung von IT-Sicherheitszielen an den Geschäftszielen ausgerichtet ist. Aus diesem Grund ist es wichtig, dass diese Art von IT-Sicherheitsexperten oder -managern die tatsächlichen kommerziellen Auswirkungen, Einnahmen oder Abteilungen aufdecken können, die im Unternehmen von Angriffen jeglicher Art betroffen sein können.

Wenn Sie diesen Punkt einfach gut machen, wäre es für alle diese Sicherheitsimplementierungen einfacher, die Bedeutung zu erlangen, die sie verdienen, und könnten von allen Parteien verstanden werden, sodass sie von der Spitze nicht unbemerkt bleiben. Dass nur die wichtigsten in dieser Größenordnung behandelt werden oder wenn ein Problem in der Nähe aufgetreten ist.

Für alles oben Erläuterte lässt sich alles wie folgt zusammenfassen: Unternehmens-Cybersicherheit ist nicht nur ein technisches Problem, sondern ein Problem des Geschäfts- und Mitarbeiterverhaltens. Ausgehend von diesem Punkt können wir sagen, dass das Unternehmen oder die Organisation beginnt, dies zu berücksichtigen und eine strategische Position zum Schutz vor mehreren Bedrohungen einnehmen kann.

Es ist wichtig zu verstehen und zu schätzen, dass Schulungen und interne Unternehmenskommunikation in Bezug auf diese Cybersicherheitspunkte einer der Schlüssel zu ihrer Vermeidung sind, nicht nur die Implementierung robuster IT-Sicherheitstechnologielösungen durch Ihre Abteilung. Das Verhalten von Mitarbeitern, wenn sie beispielsweise mit E-Mails konfrontiert werden, die echt erscheinen, aber Identitätsangriffe sind, oder die unkontrollierte Verwendung ihrer persönlichen USB-Laufwerke (die Viren oder Malware enthalten können) sind Beispiele für einige Schwachstellen, die sich auf die Aktivität auswirken können des Unternehmens in einer sehr wichtigen Weise und brechen sogar mit starken Systemen.

Sowohl IT-Teams als auch Führungskräfte von Unternehmen müssen miteinander verbunden sein, einige konzentrieren sich auf Sicherheitsziele und auf der anderen Seite auf Strategien, um diese effektiv zu erreichen und ihnen die Bedeutung zu geben, die sie verdienen.

Um eine gute Verzahnung zwischen beiden Unternehmensbereichen (C-Suite und Pro-IT) zu realisieren, können diese Reihe von Empfehlungen berücksichtigt werden:

Dies wird dem Vorstand helfen, mehr Entscheidungen rund um die Cybersicherheit zu verstehen und zu unterstützen. Um die Genehmigung solcher Pläne durch die Gremien zu erhalten, müssen die Sicherheitsverantwortlichen auch die kommerziellen Ziele des Unternehmens, den Standort seiner Kerntätigkeit, die Strategie, die es für seine Tätigkeit auf digitaler Ebene verfolgt, und die Risiken verstehen die an der Nichtimplementierung von IT-Sicherheit beteiligt sind, und Schulungsverfahren, die viele Probleme dieser Art angesichts der verschiedenen existierenden Cyber-Bedrohungen vermeiden können.

3 Bedeutung von Schulungen in Cybersicherheit auf geschäftlicher und persönlicher Ebene

Das Training und die Verbesserung von Cybersecurity-Fähigkeiten auf geschäftlicher und auch auf persönlicher Ebene sind heute eine der gefragtesten und werden aufgrund vieler Faktoren weiter zunehmen. Wir werden alles in unserem Leben digitalisieren, und die Bedeutung seiner Sicherheit und Abhängigkeit, die wir um all dies herum haben, gewinnt dabei an entscheidender Bedeutung.

Alle diese Informationen, die wir in TechnoWikis bereitstellen, können von vielen Profilen verwendet werden, wie z Beginnen Sie mit der effektiven Umsetzung positiver Regeln zur Verbesserung der IT-Sicherheit Ihres Unternehmens), Studenten und Tech-Profis, die auf globaler Ebene nach Lernbereichen mit neuem Bedarf suchen (es ist eine vollständige, interessante und nützliche Information und Lernen bei Arbeitsebene, die im realen Leben jedes Unternehmens jeder Größe angewendet werden kann) und auch die Mitarbeiter des Unternehmens, um sie in der Bedeutung von Risiken zu schulen, denen wir alle ausgesetzt sind und die wir erkennen können.

Betrachten wir den Paradigmenwechsel, der für mehrere Unternehmen stattgefunden hat, und wie die Telearbeit die Notwendigkeit erhöht hat, die Unternehmenssicherheit auf digitaler Ebene stärker zu bewerten. Heutzutage ist es normal, einige Tage optionale Telearbeit für Mitarbeiter anzubieten, einige Unternehmen können mehr Tage und andere weniger anbieten, aber es ist eine Realität, dass, wenn es aufgrund ihrer Art der Arbeit möglich ist, sowohl Schulungen als auch Schulungen erforderlich sind heute notwendig als Sicherheitsmaßnahmen, die von verschiedenen Unternehmen gut umgesetzt werden. Zumindest, um das potenzielle Risiko zu verringern, die oben bereits dargelegten Folgen zu erleiden.

Als Schulung ist Cybersicherheit einer der wichtigsten Bereiche, die in der Wirtschaft berücksichtigt werden müssen, da sie von den Mitarbeitern bis zu den Managern und Managern der Unternehmen selbst angewendet werden muss. Sind Sie also der Meinung, dass wir genügend Gründe und Erklärungen geliefert haben, um den Grundkurs Computersicherheit für Unternehmen

weiter zu machen , und das noch dazu kostenlos mit Zertifikat? Genießen Sie diesen Lernpfad, die Cybersicherheit von Unternehmen ist eines der Schlüsselelemente, um weiter wachsen zu können, ohne Angst oder Unternehmenstode erleben zu müssen, weil sie sie in dieser unaufhaltsamen Beschleunigung des digitalen Zeitalters nicht berücksichtigt haben.