ABONNIEREN SIE AUF YOUTUBE

Obwohl wir wissen, dass Linux-Distributionen viel sicherer sind als einige andere Systeme, besteht immer das Risiko, dass eine Datei oder Malware im Netzwerk vorhanden ist und Benutzerdaten, installierte Anwendungen und sogar das Betriebssystem selbst beeinträchtigt, weshalb Als Administratoren und Fortgeschrittene Benutzer müssen auf jede Bedrohung achten, die die Privatsphäre gefährdet.

Um die Auswirkungen einer Bedrohung einzudämmen, aber vor allem auch zu verhindern, haben wir Nessus, ein Dienstprogramm, das entwickelt wurde, um Fehler und Schwachstellen in Netzwerken, Anwendungen und dem System selbst zu identifizieren und zu bewerten . unabhängiges System unabhängig von der Verteilung.

Nessus integriert mehrere praktische Tools zur Identifizierung und Korrektur von Einfallspunkten, die Angreifer für ihre Zwecke ausnutzen können.

- RAM-Speicher von mindestens 4 GB

- 2-GHz-Prozessor und höher

- 30 GB Festplattenspeicher

- Sie können Analyseberichte in den Formaten HTML, PDF, XML und CSV erstellen

- Integriert Konfigurationsüberwachung

- Kann Webanwendungen analysieren

- Führt Schwachstellen-Scan-Aufgaben durch, einschließlich IPv4/IPv6/Hybrid-Netzwerke

- Scannen mit Anmeldeinformationen, die Systemverbesserungen und fehlende Patches ermöglichen

- Kann Analysen an Netzwerkgeräten wie Firewalls, Routern und Switches durchführen

- Nessus erfüllt die PCI-DSS-Anforderungen für Schwachstellen-Scan-Aufgaben

- Nessus ist mit Virtualisierungssystemen wie VMware ESX, ESXi, vSphere, vCenter, Microsoft, Hyper-V, Citrix Xen Server und mehr kompatibel

- Kompatibel mit den Betriebssystemen Windows, OS X, Linux, Solaris, FreeBSD, Cisco iOS und IBM iSeries

- Kann Viren, Malware, Hintertüren, Hosts und weitere aktuelle Bedrohungen erkennen

- Entspricht den Prüfstufen FFIEC, FISMA, CyberScope, GLBA, HIPAA/HITECH, NERC, SCAP und SOX

- Unterstützt Remote-Scannen und Scannen ohne Anmeldeinformationen

- Ermöglicht Ihnen das Erstellen und Konfigurieren von Richtlinien

- Es ist mit der RESTful API kompatibel, um Nessus mit anderen Programmen zu integrieren und so seine Leistungsfähigkeit zu erhöhen

- Analyse von Online- und Offline-Systemen und -Geräten

Nun erklärt TechnoWikis, wie Sie Nessus unter Linux installieren und so die Sicherheit des Systems verbessern können.

So installieren Sie Nessus unter Linux

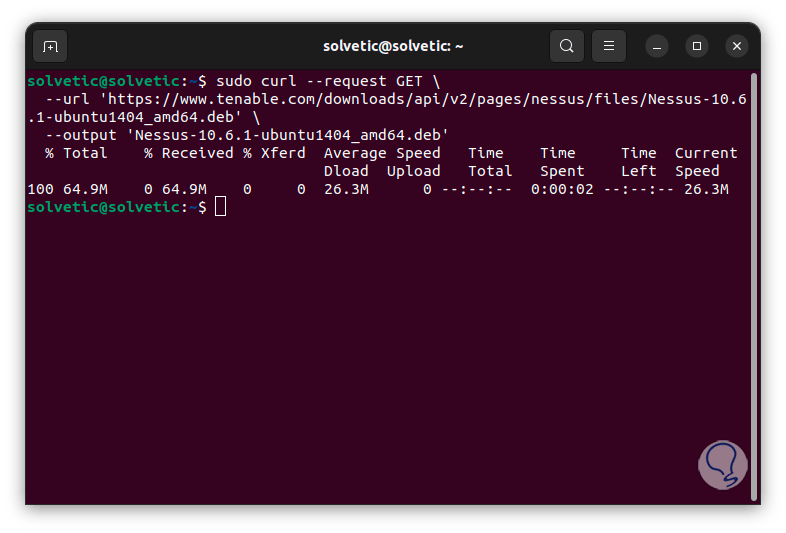

Zunächst öffnen wir das Terminal und laden dort die neueste Version von Nessus mit dem folgenden Befehl herunter:

curl --request GET --url 'https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.6.1-ubuntu1404_amd64.deb' --output 'Nessus-10.6 .1-ubuntu1404_amd64.deb'

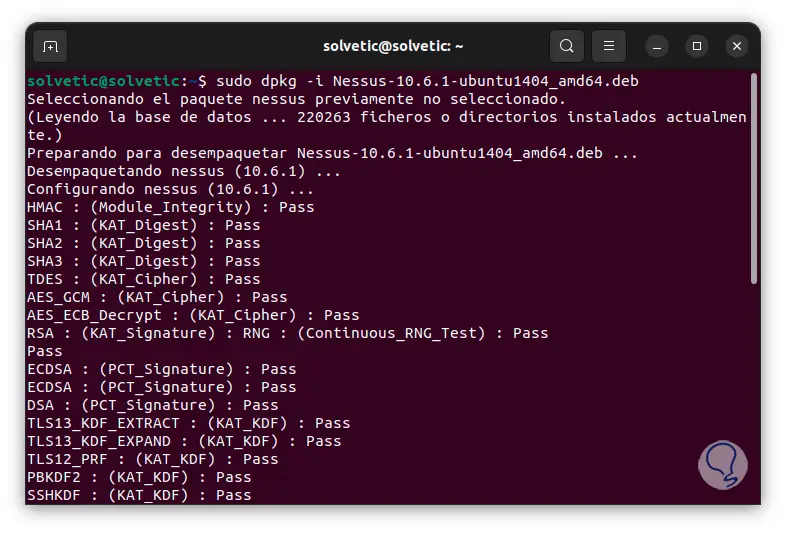

Nach dem Herunterladen extrahieren wir diese Datei, indem wir die folgende Syntax ausführen:

sudo dpkg -i file.deb

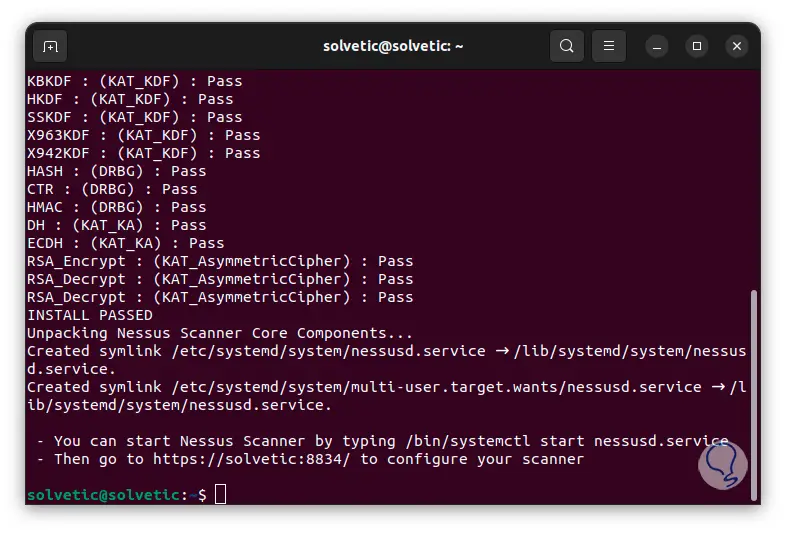

Am Ende dieses Prozesses werden wir Folgendes sehen:

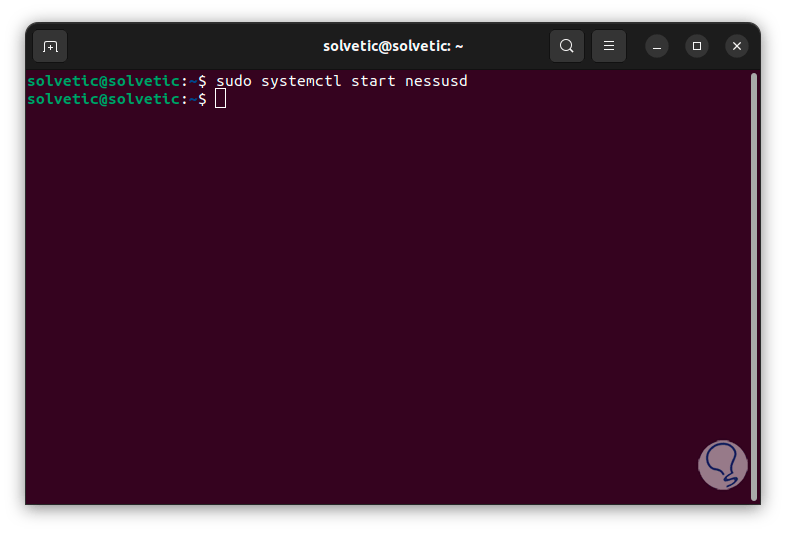

Sobald wir dies getan haben, starten wir den Nessus-Dienst:

sudo systemctl starte nessusd

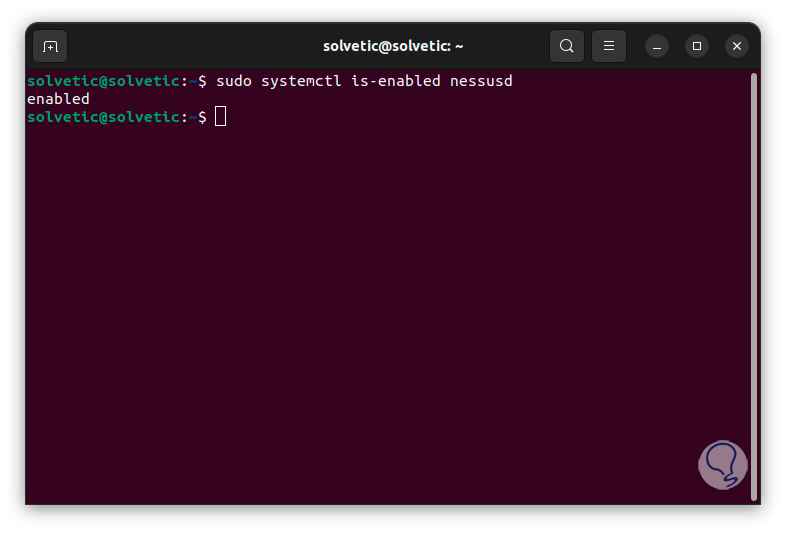

Jetzt aktivieren wir Nessus mit dem Systemstart:

sudo systemctl is-enabled nessusd

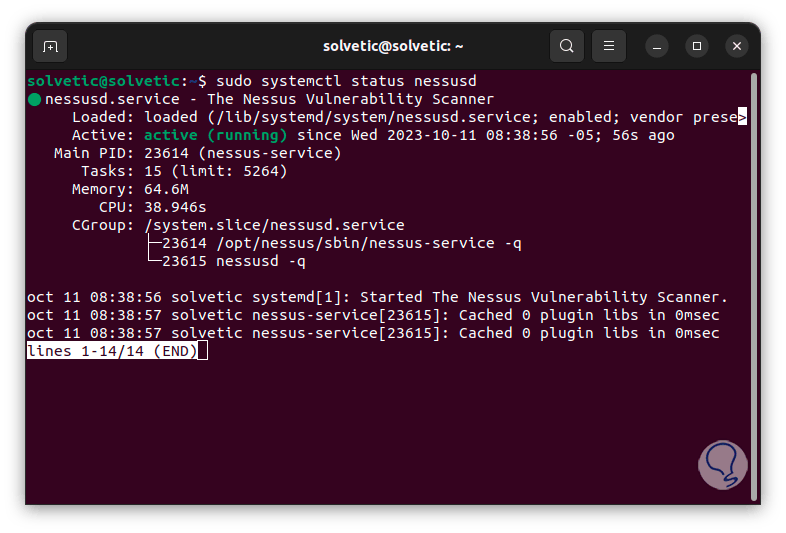

Wir prüfen den Status des Nessus-Dienstes:

sudo systemctl status nessusd

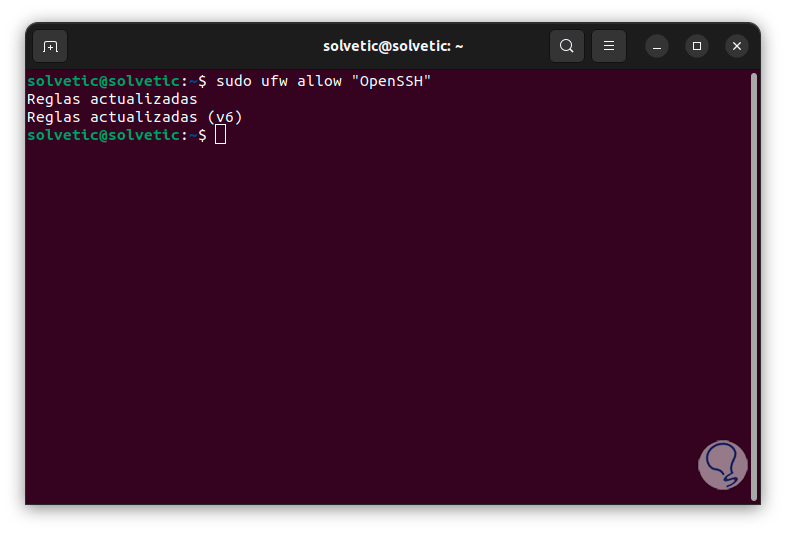

Damit wir funktionsfähigen Zugriff auf Nessus haben, müssen wir einige Konfigurationen in der Firewall vornehmen. Zunächst fügen wir den OpenSSH-Dienst hinzu, falls eine externe Verbindung hergestellt werden soll, und führen Folgendes aus:

sudo ufw erlauben „OpenSSH“

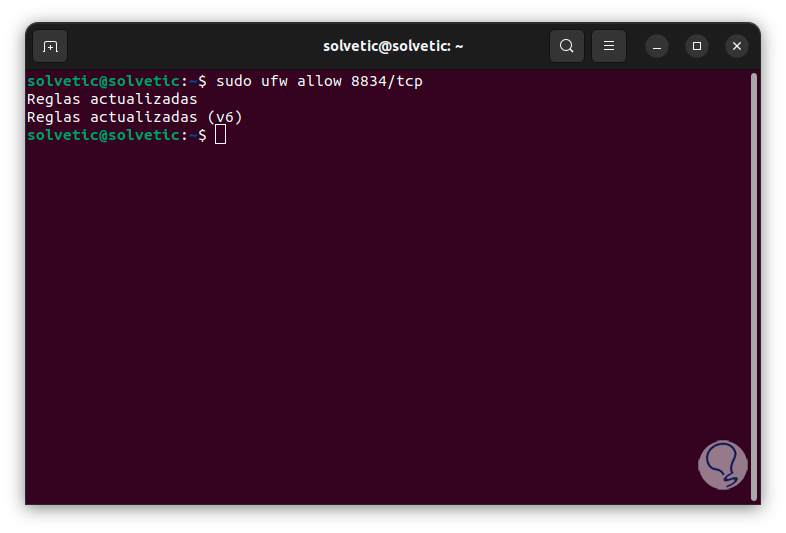

Anschließend fügen wir den von Nessus und dem TCP-Protokoll benötigten Port hinzu:

sudo ufw erlaubt 8834/tcp

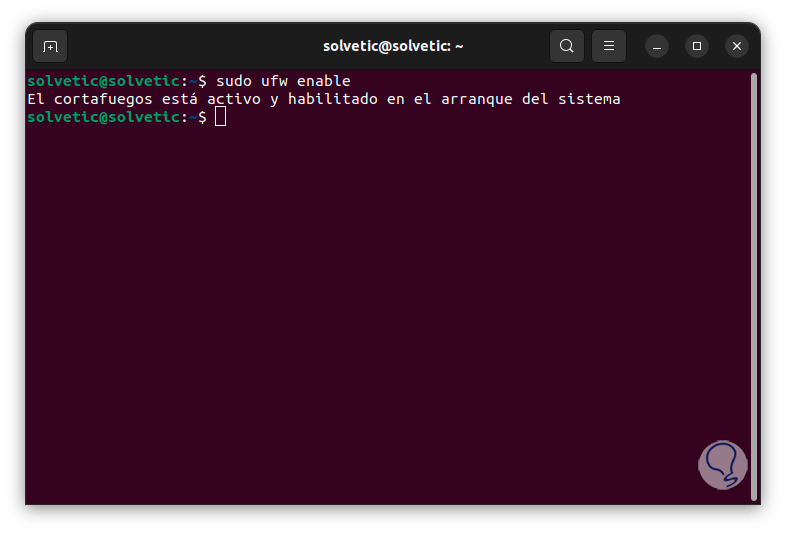

Wir aktivieren die Firewall mit dem Befehl:

sudo ufw aktivieren

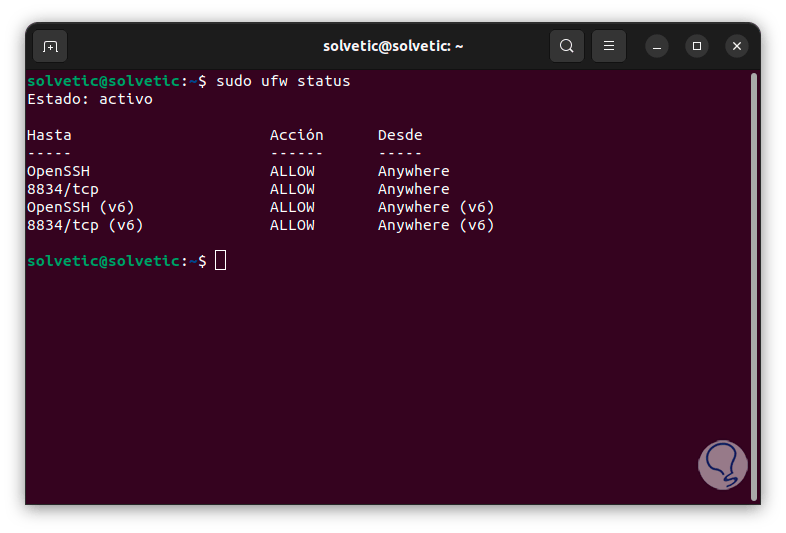

Überprüfen wir, ob alles richtig konfiguriert wurde. Dazu führen wir Folgendes aus:

Sudo UFW-Status

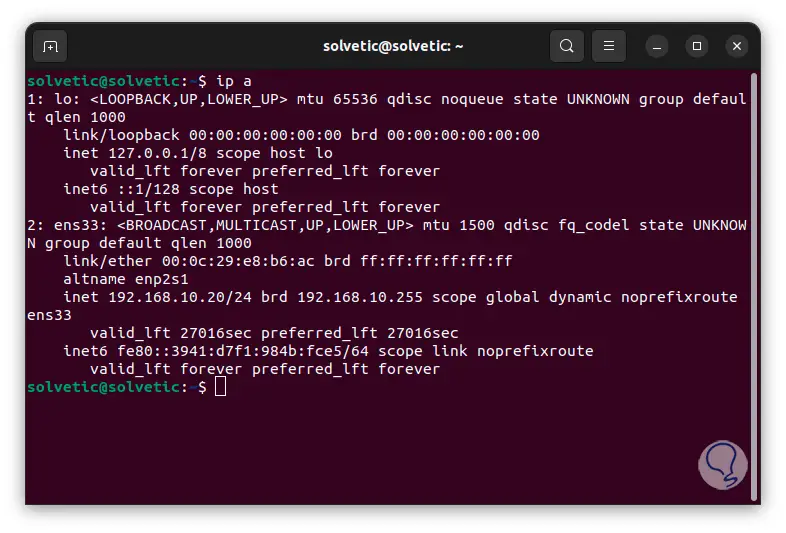

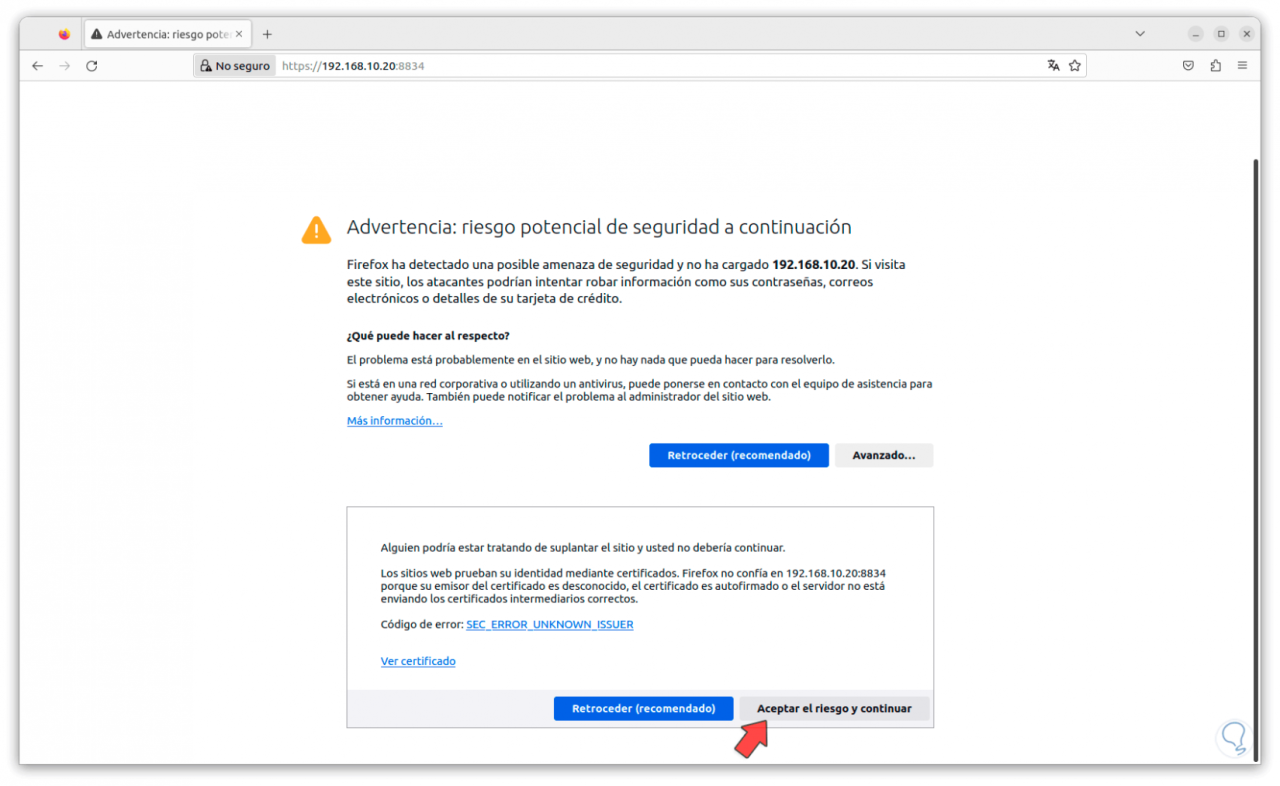

Da wir nun die IP-Adresse kennen, öffnen wir einen Browser und geben Folgendes ein:

http:IP_Adresse:8834/

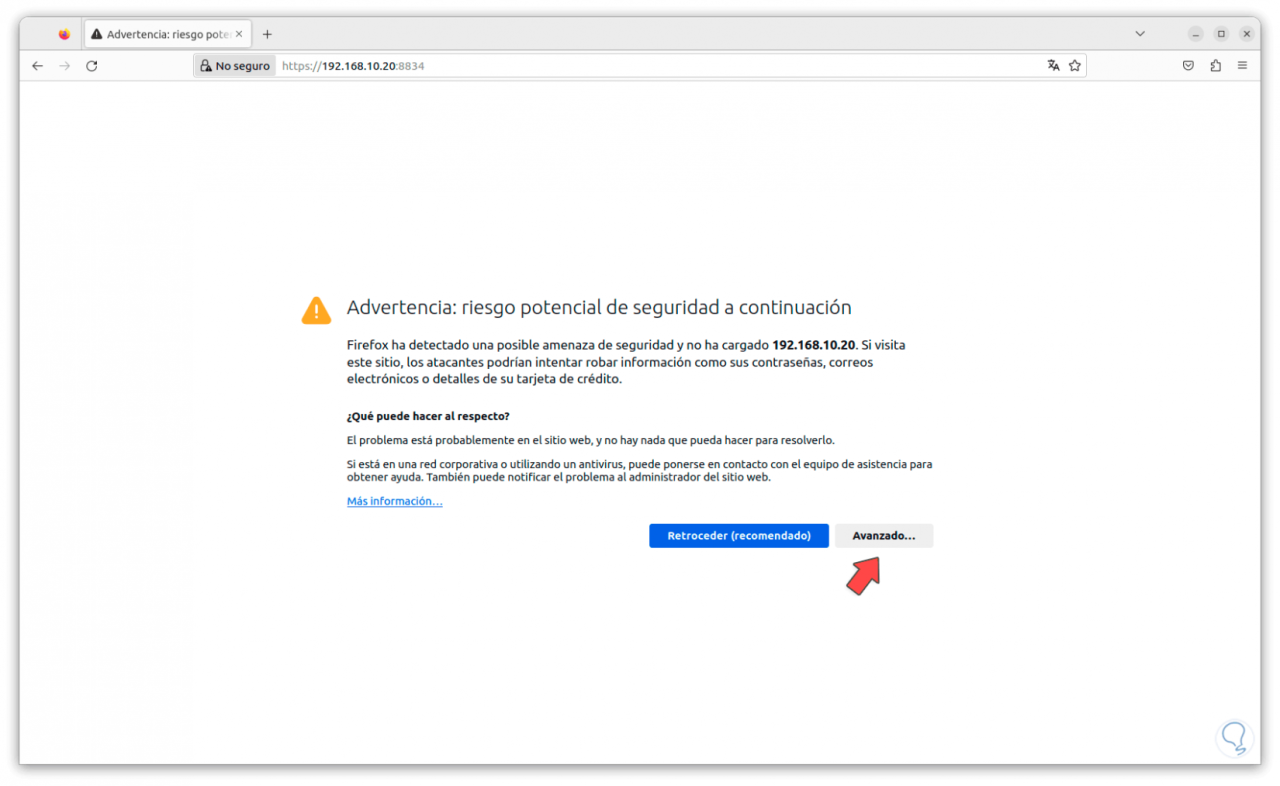

Wenn wir diesen Fehler sehen, klicken wir auf „Erweitert“ und dann auf „Risiko akzeptieren und fortfahren“:

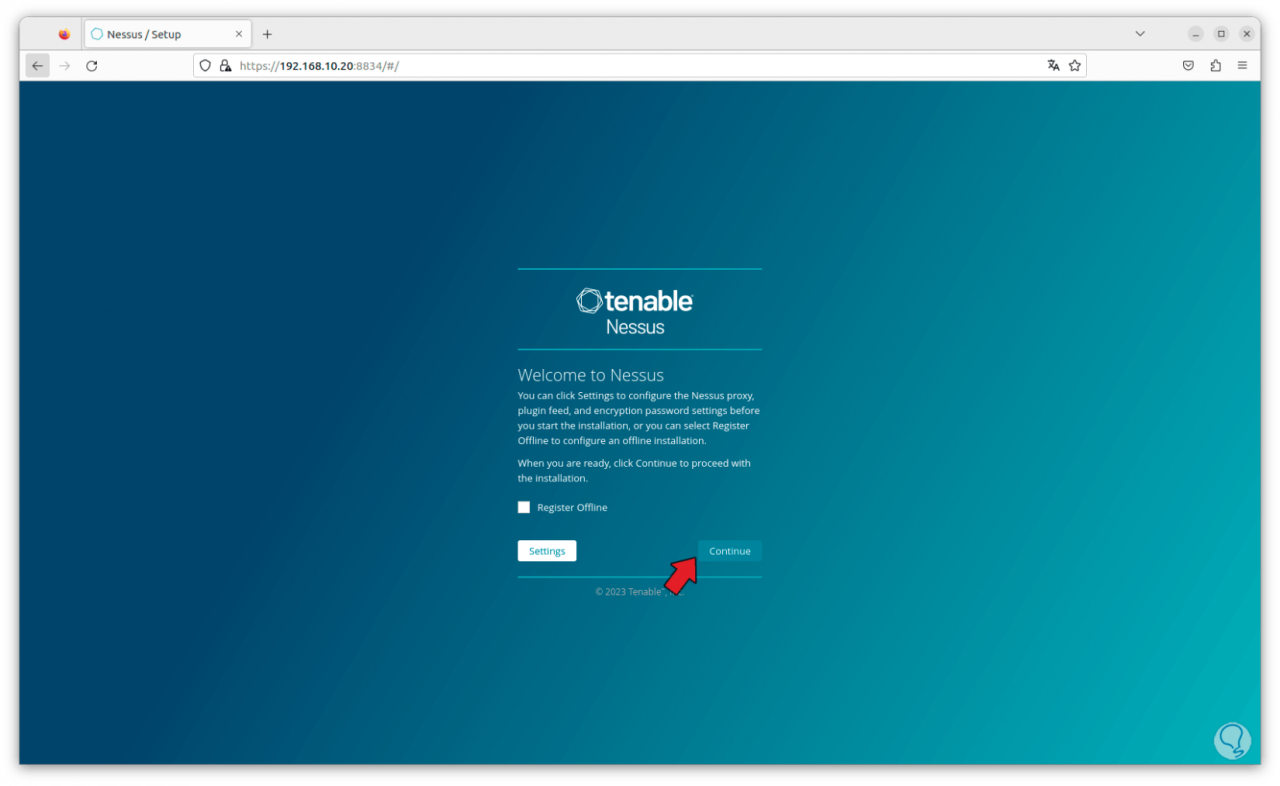

Wenn wir dort klicken, gelangen wir zur Nessus-Konsole:

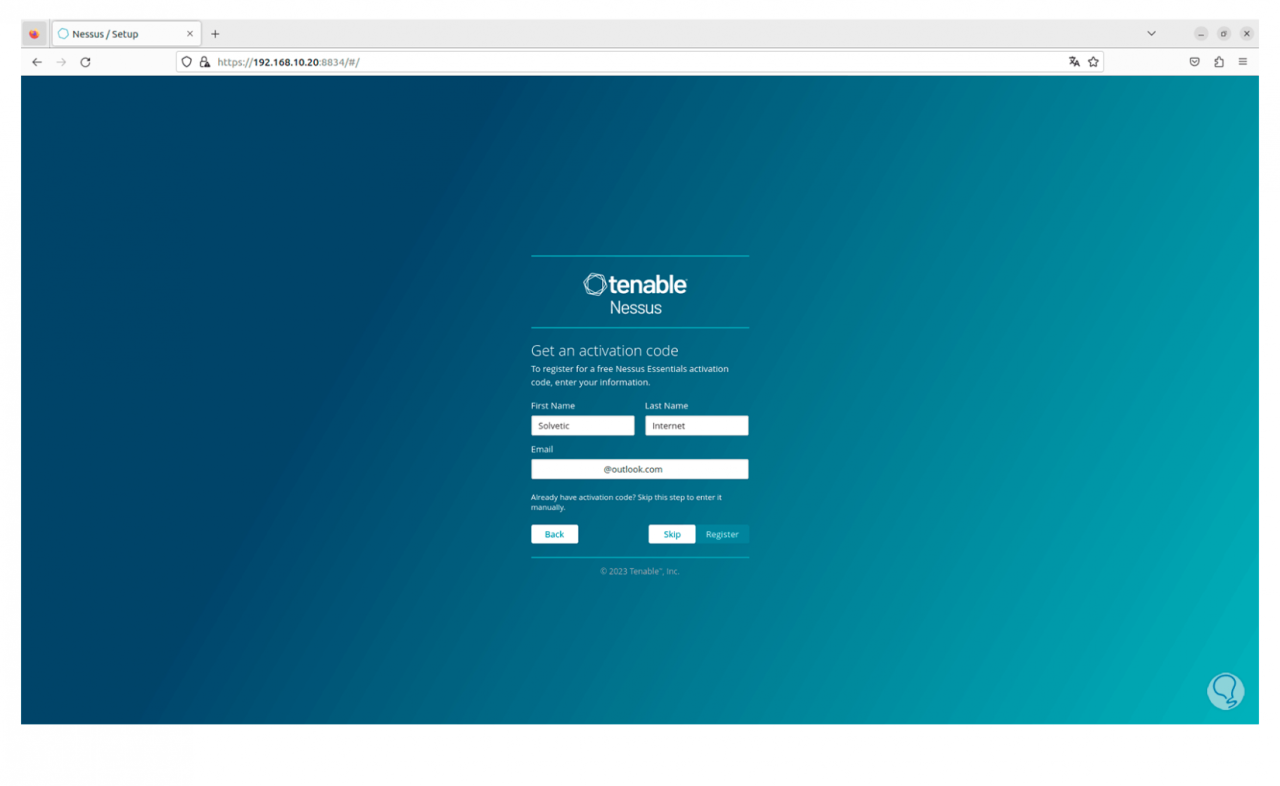

Wir klicken auf „Weiter“ und müssen nun das zu verwendende Produkt auswählen. In diesem Fall aktivieren wir das Feld „Nessus Essentials registrieren“. Wir klicken auf „Weiter“ und wählen die verschiedenen Aspekte aus, die zur Konfiguration des Kontos erforderlich sind.

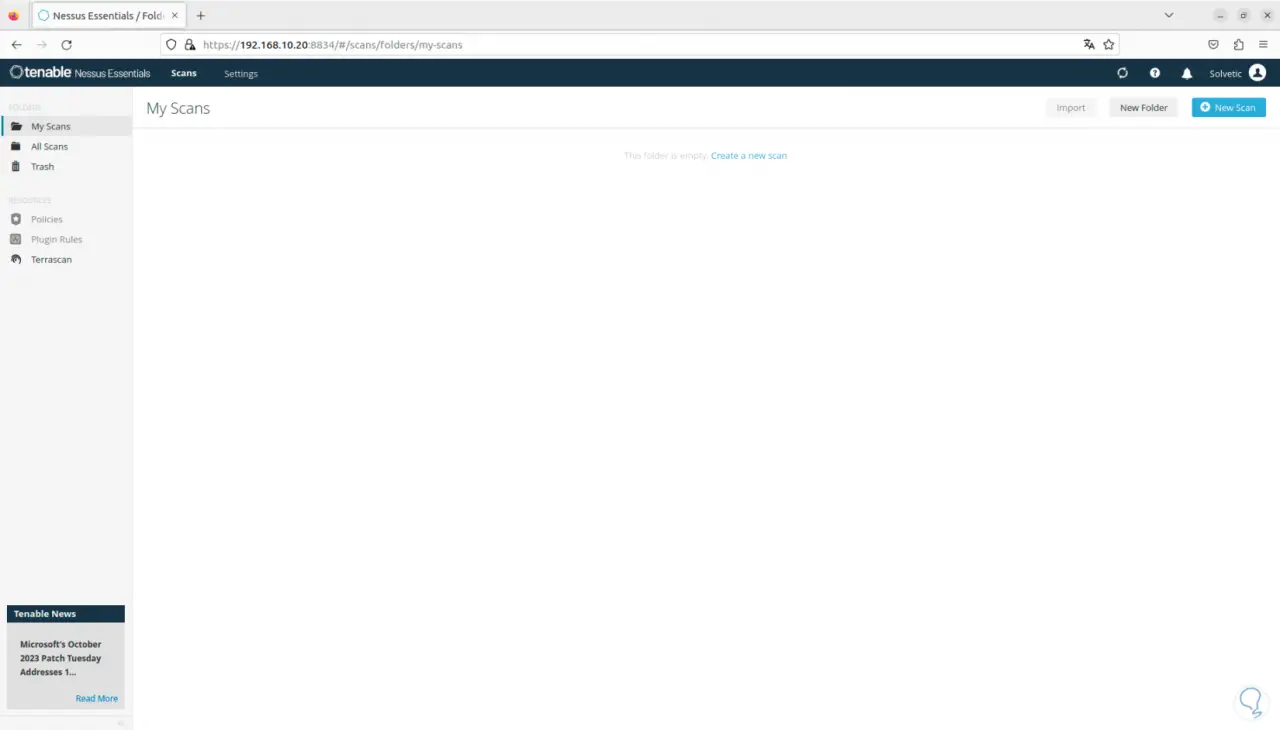

Sobald die Plugins endgültig heruntergeladen sind, öffnet sich die Konsole. Hier warten wir auf die Kompilierung der Plugins in der Konsole, ohne dies können wir keine Aktivitäten in Nessus durchführen.

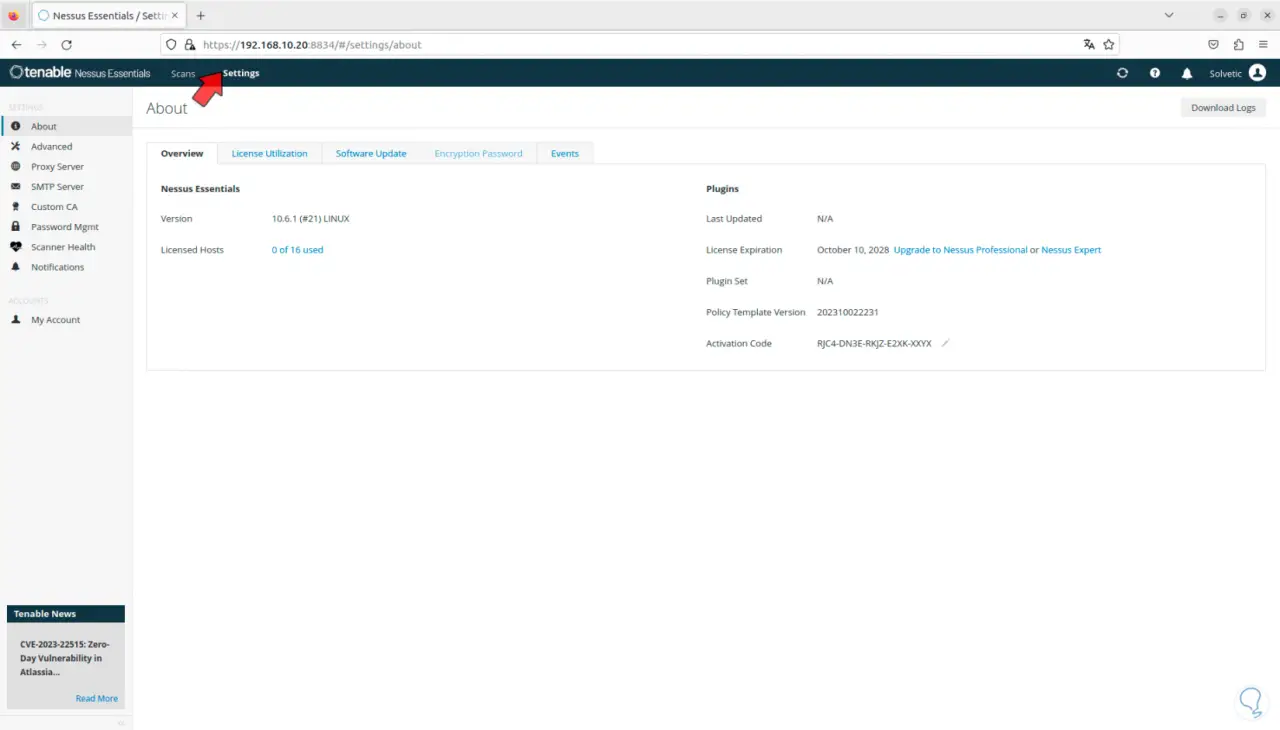

Jetzt klicken wir auf „Einstellungen“, dort stehen uns einige Optionen zur Verfügung, zum Beispiel ist es möglich, eine kurze Zusammenfassung der Anwendung anzuzeigen:

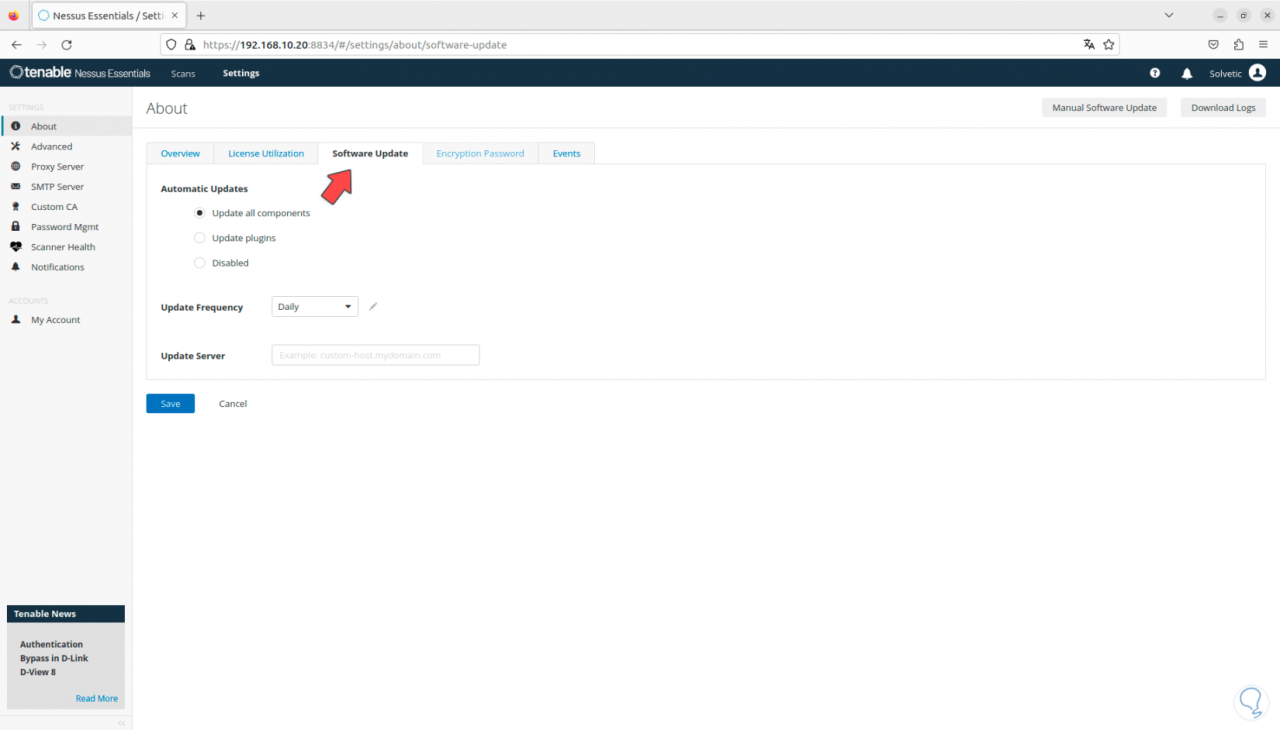

Anschließend können Sie unter „Software-Update“ die Aktualisierungshäufigkeit konfigurieren und festlegen, ob die Aktualisierung automatisch oder manuell erfolgen soll:

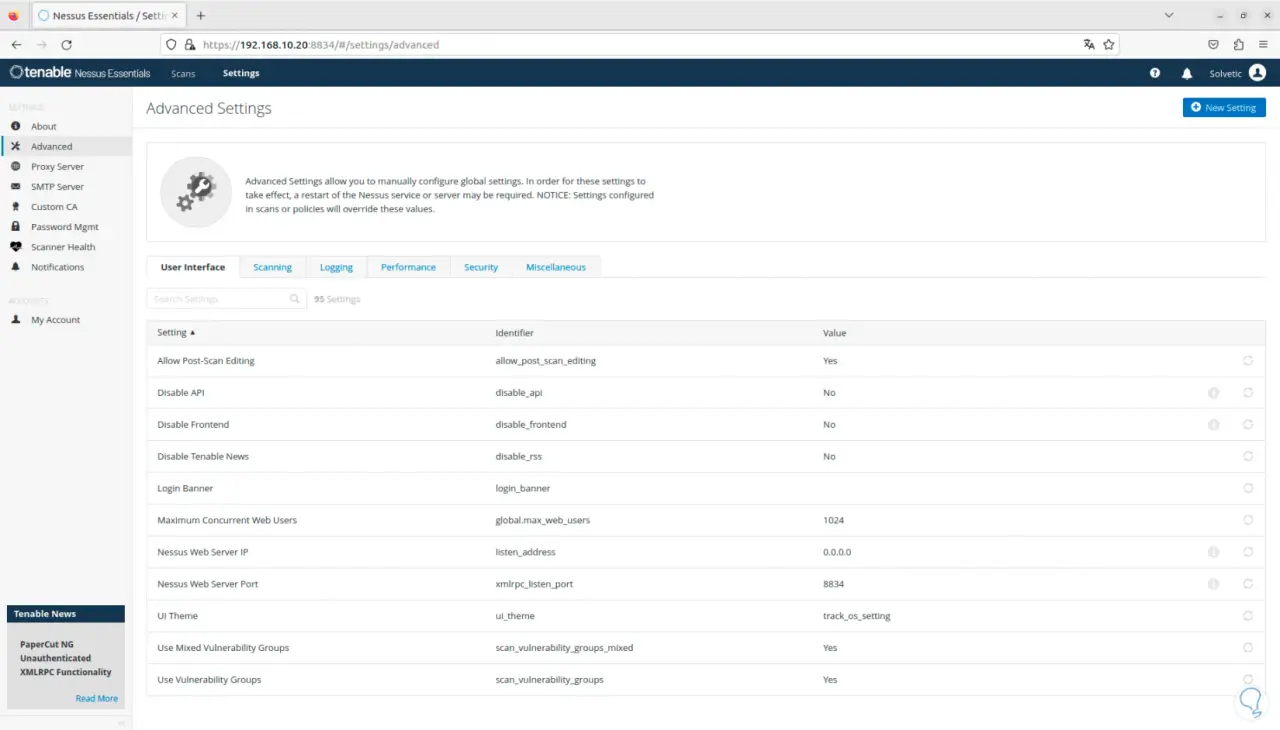

Im Abschnitt „Erweitert“ können wir alle globalen Parameter von Nessus sehen. Wir können verschiedene Registerkarten sehen, um in jeder einzelnen Registerkarte zu navigieren und ihre Konfiguration anzuzeigen.

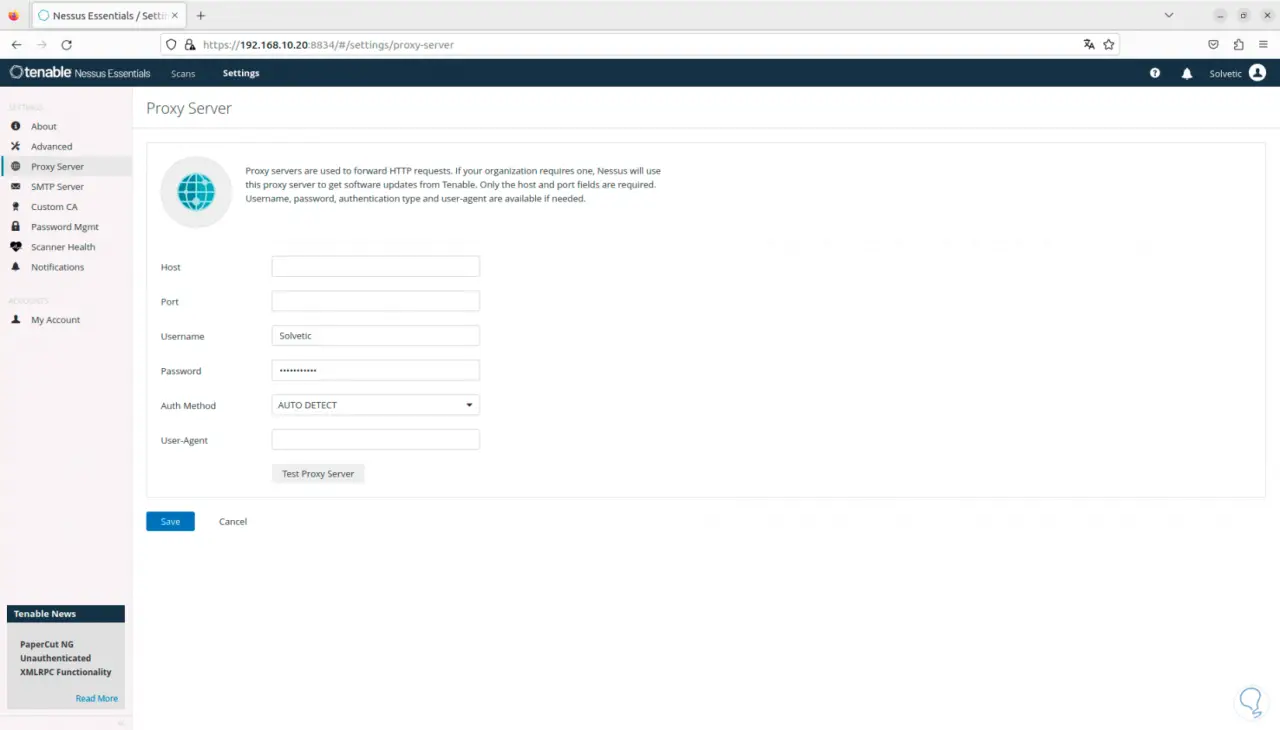

Im Bereich „Proxyserver“ haben wir die Möglichkeit, den Proxyserver zu erstellen und bei Bedarf zu konfigurieren:

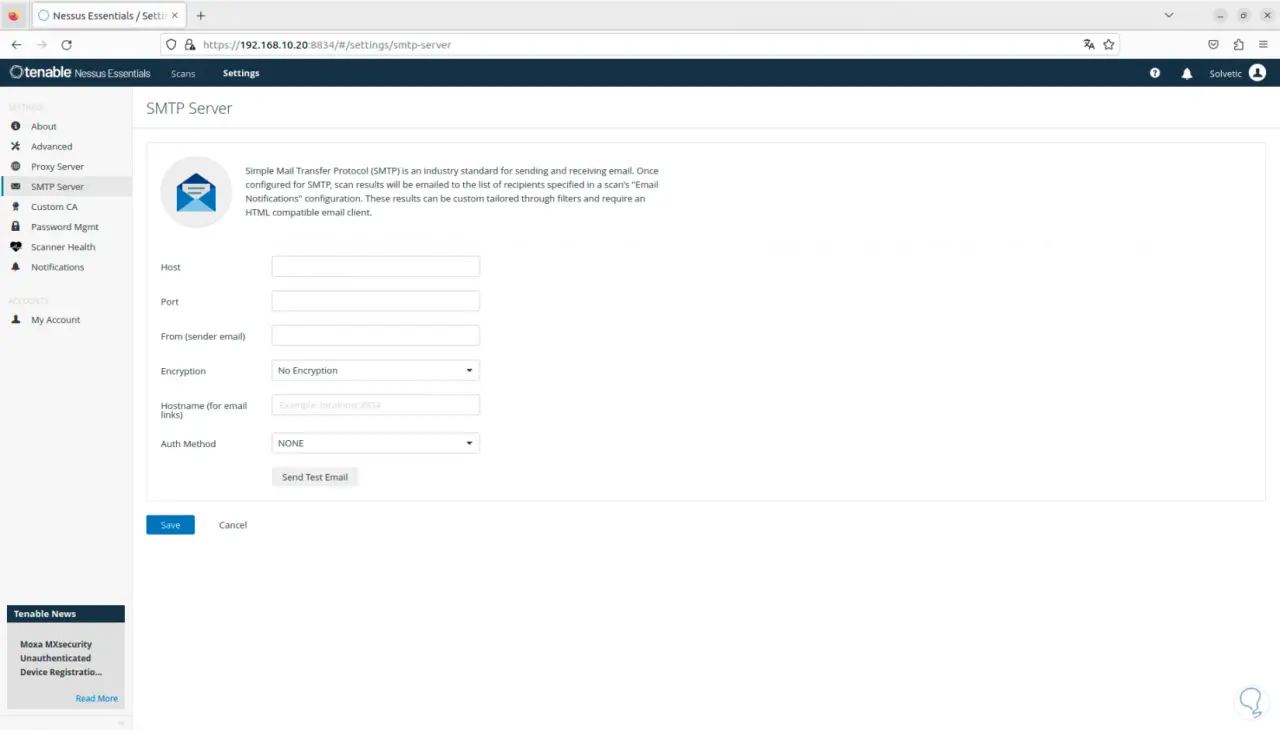

Sollte der Einsatz von Mailservern erforderlich sein, können wir SMTP im entsprechenden Abschnitt konfigurieren:

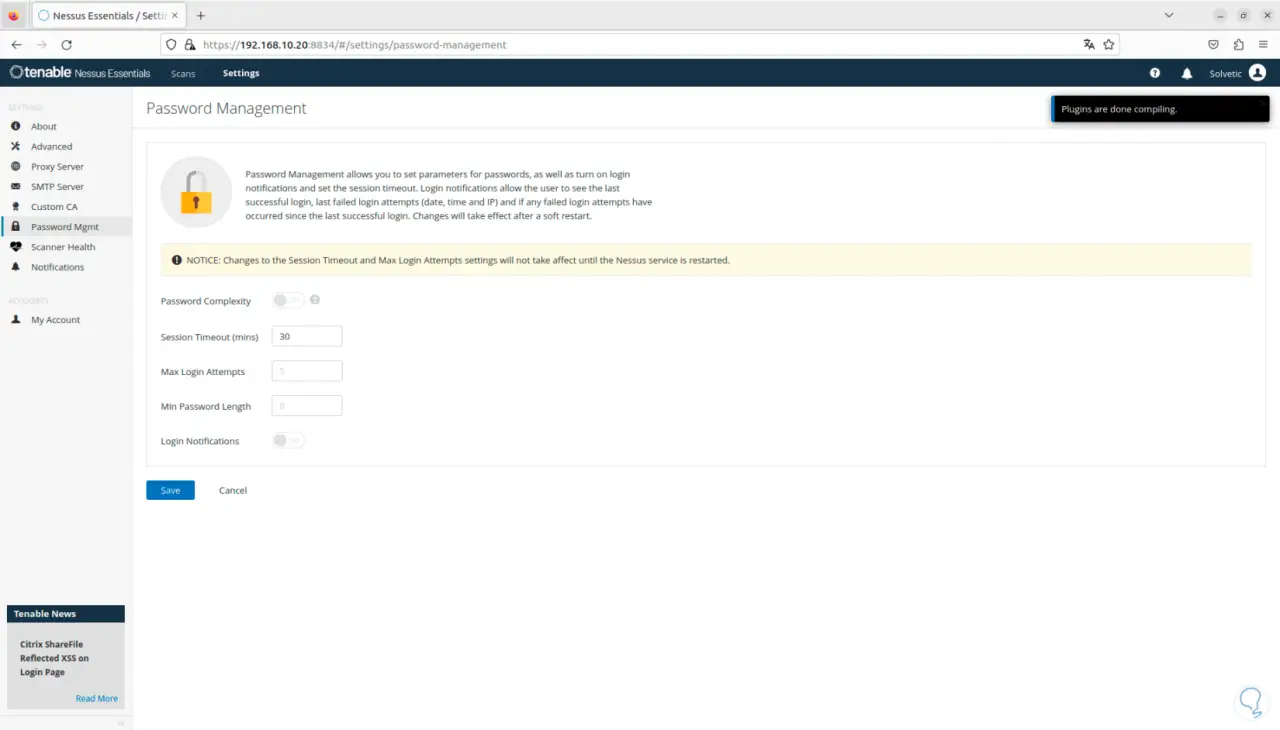

Im Abschnitt „Passwortverwaltung“ haben wir die Möglichkeit, das Passwort mit folgenden Kriterien zu konfigurieren:

- Komplexität

- Betriebszeit pro Sitzung

- Minimale und maximale Anzahl an Versuchen usw.

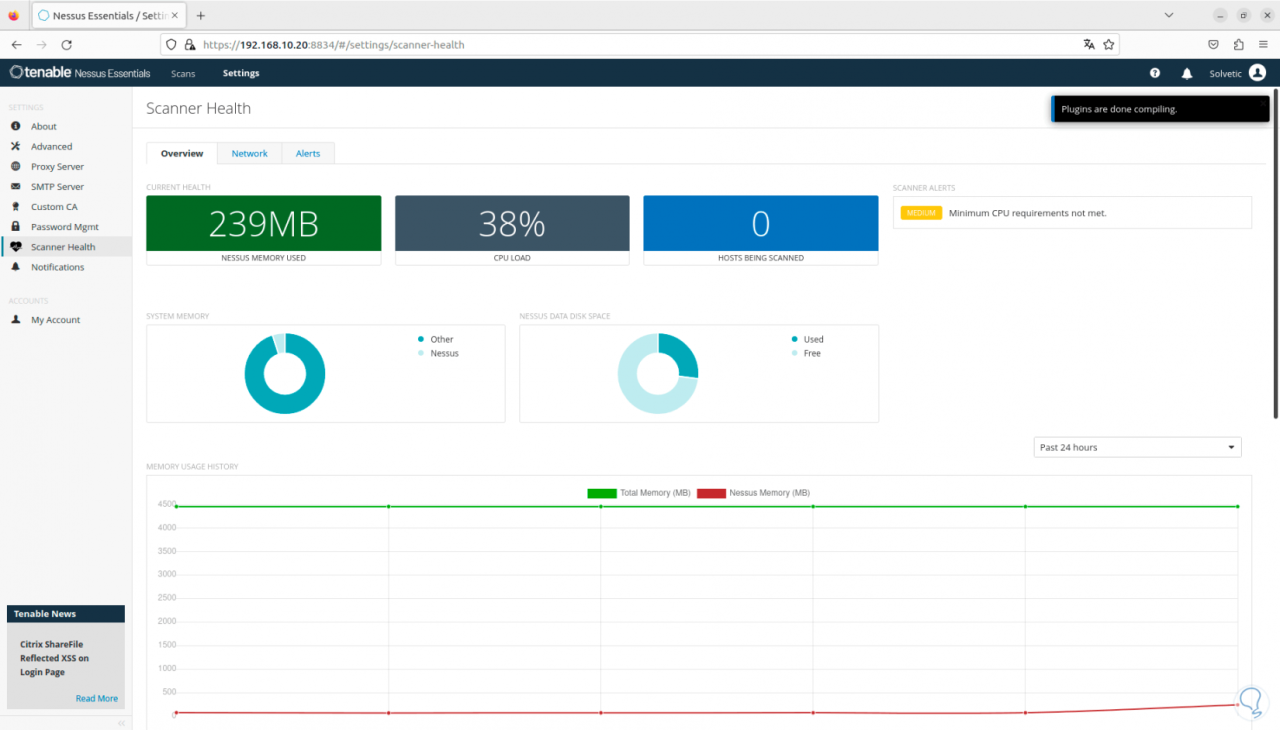

In „Scanner Health“ können wir in Echtzeit auf den Status des Systems auf globaler Ebene zugreifen:

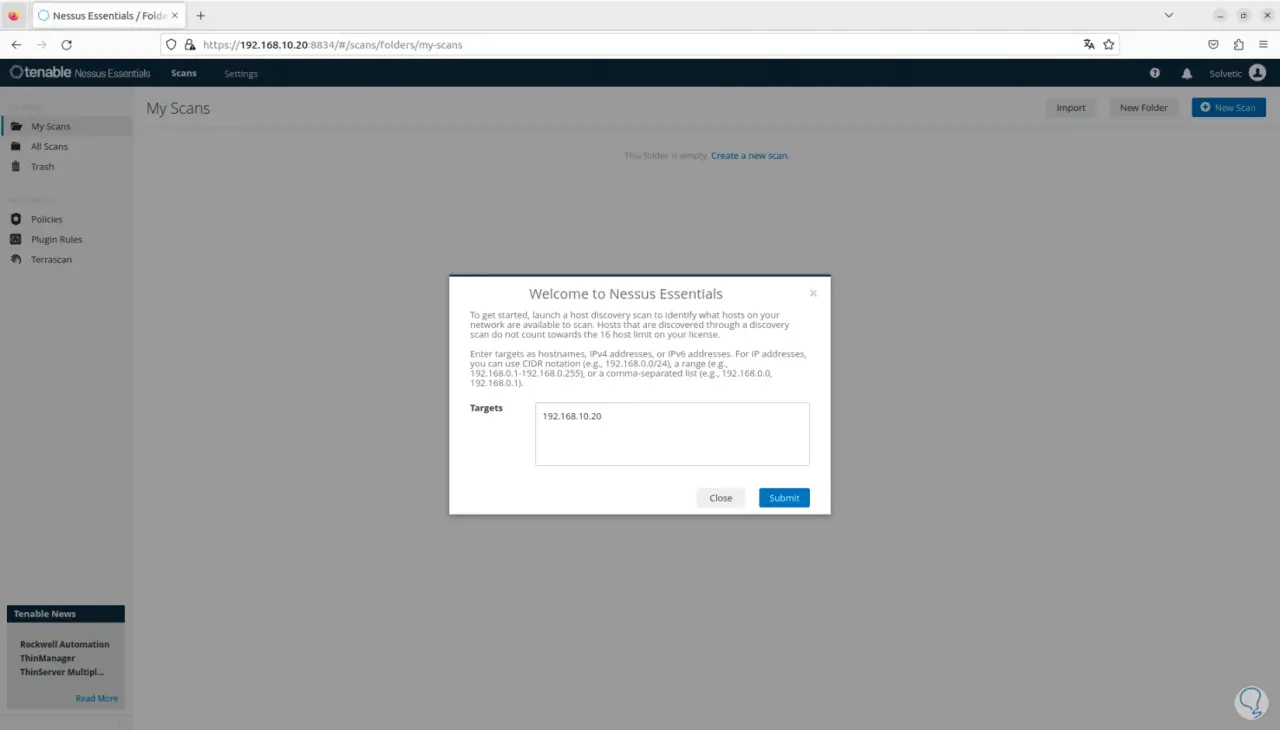

Sobald die Plugins geladen sind, gehen wir auf „Scannen“ und sehen Folgendes:

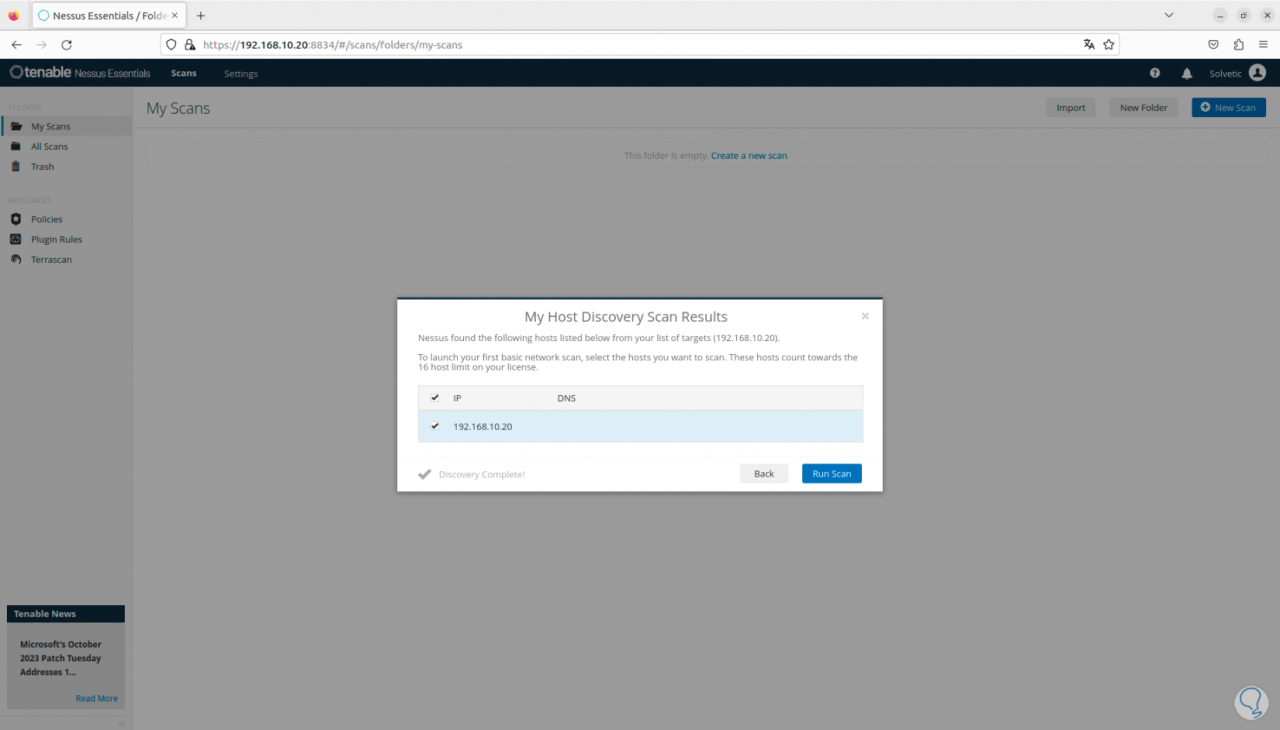

Dort geben wir die IP-Adresse des zu analysierenden Geräts ein, klicken auf „Senden“ und wählen nach der Erkennung das Gerät aus:

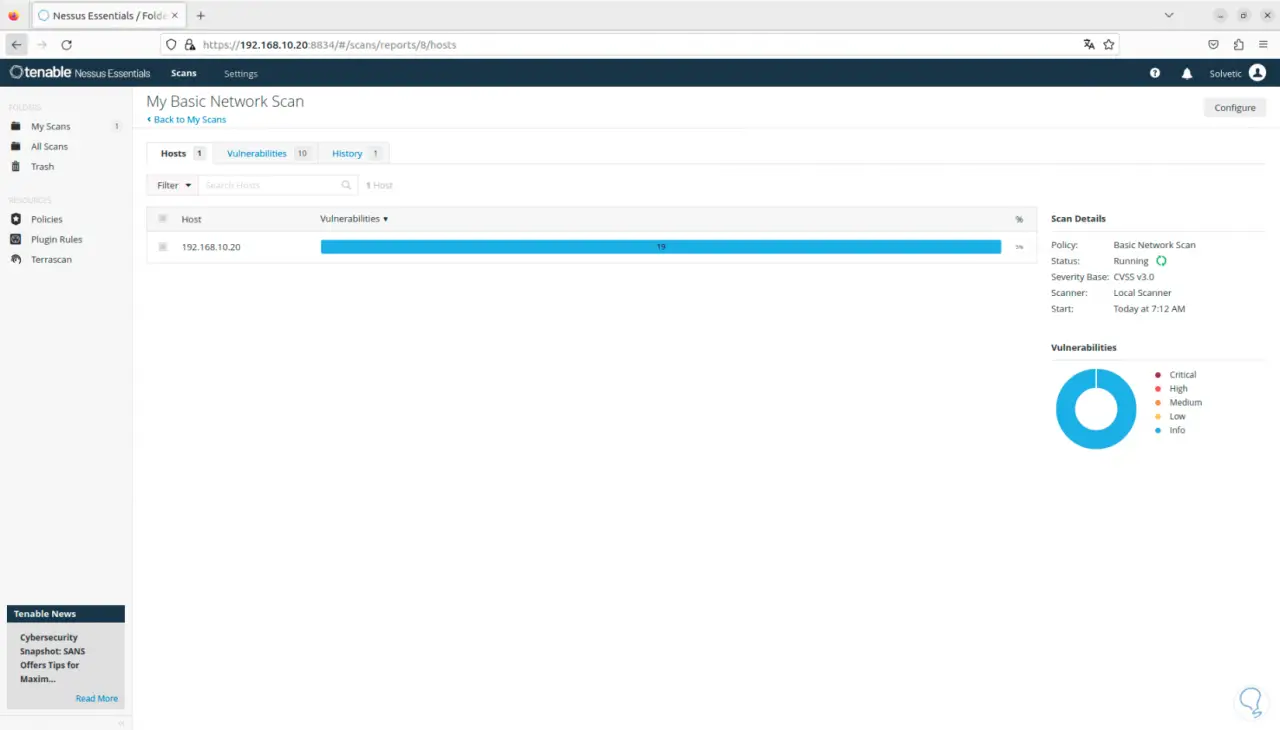

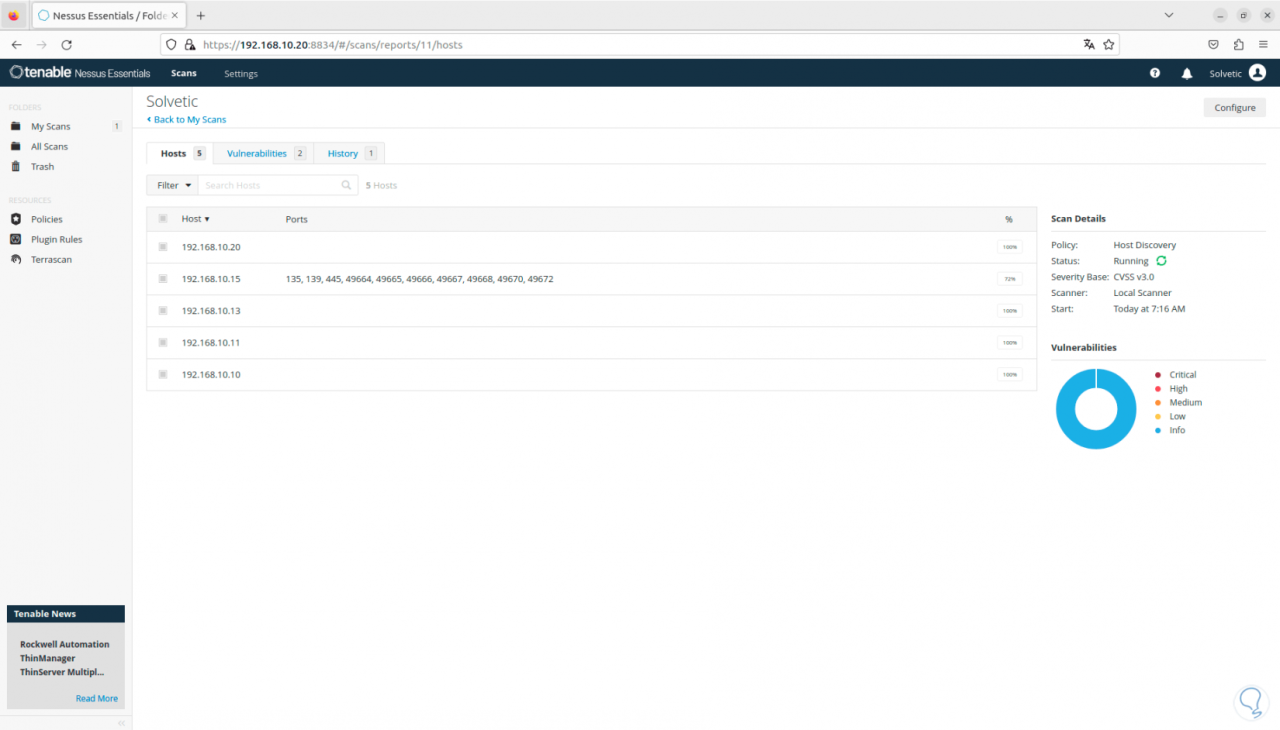

Wir klicken auf „Scan ausführen“, damit wir den Status des Scans in der Konsole sehen können:

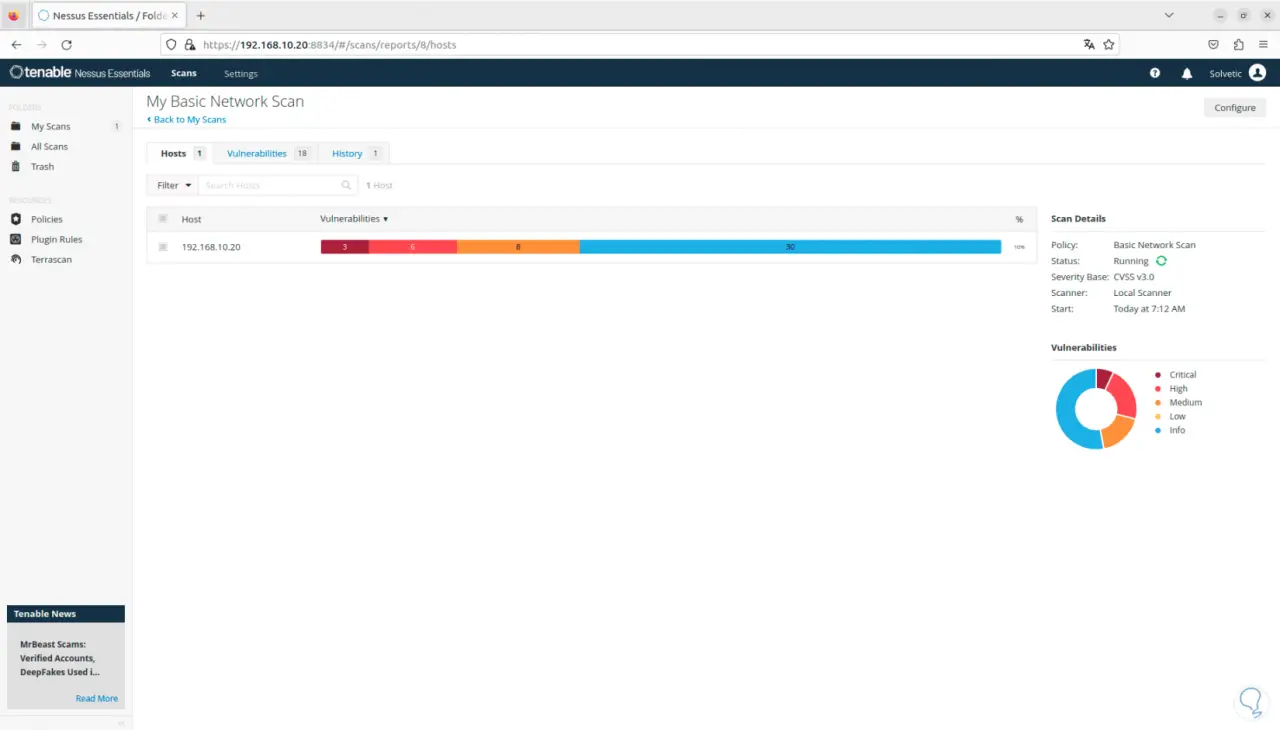

Auf der Registerkarte „Schwachstellen“ können Sie die Bedrohungen für dieses Gerät sehen. Sie können auf eine davon klicken, um umfassendere Informationen über die Bedrohung zu erhalten. Nessus zeigt die Schwachstellen grafisch nach Art der Auswirkung an: hoch, kritisch, niedrig usw.:

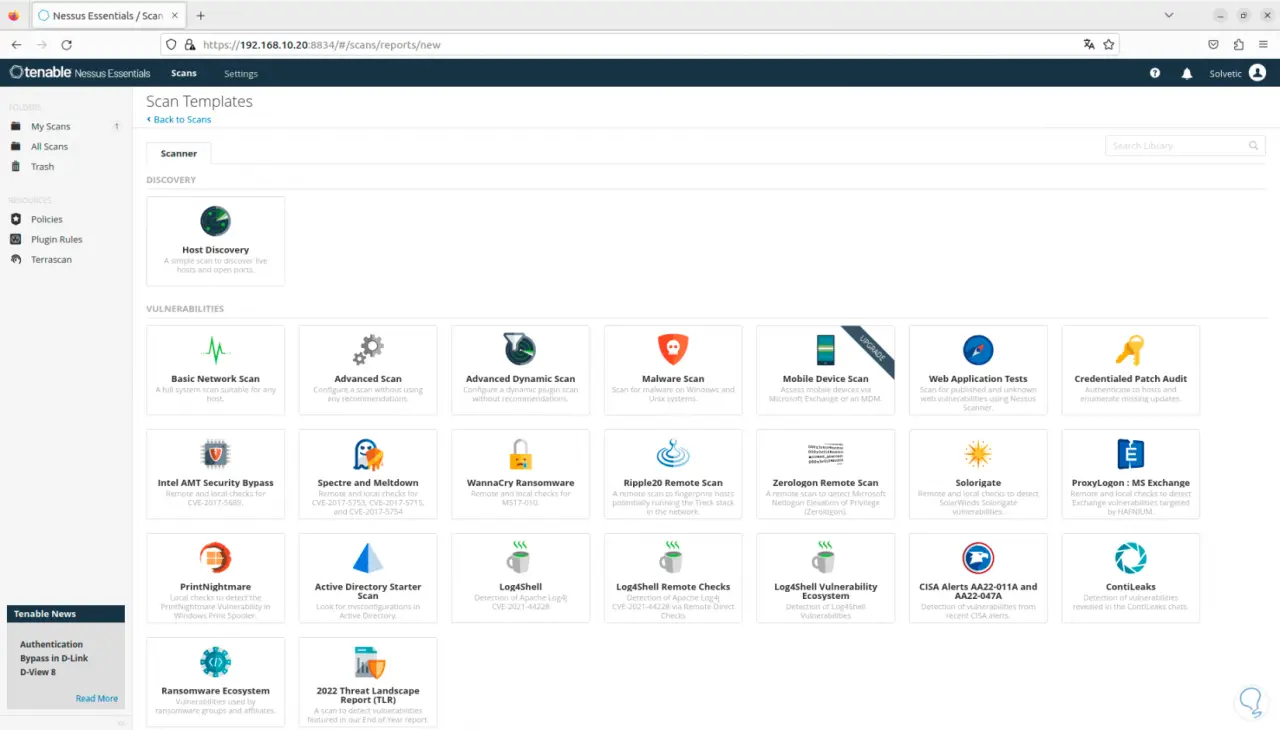

Einer der großen Vorteile von Nessus ist die Integration von Vorlagen. Diese sind je nach dem von uns verwendeten Plan verfügbar. Wenn wir auf „Neuer Scan“ klicken, sehen wir Folgendes:

Dort ist es möglich, den Typ der Vorlage aus folgenden Optionen auszuwählen:

- Entdeckung der Ausrüstung

- Grundlegendes Scannen im Netzwerk

- Erweiterte Scans

- Testen von Webanwendungen

- Ransomware-Analyse

- Malware-Scanning

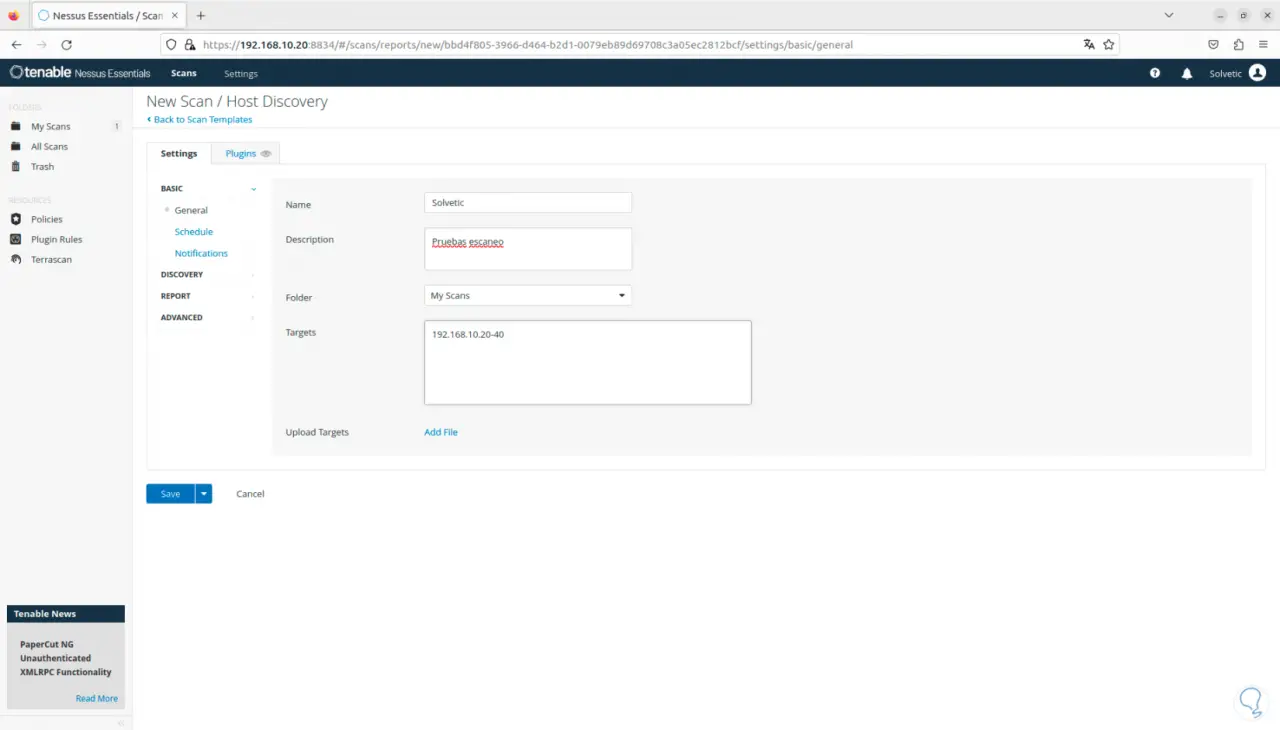

Wenn eine Vorlage ausgewählt wird, müssen wir grundlegende Daten für ihre Verwendung eingeben:

Wir können einen Bereich von IP-Adressen auswählen, um das gesamte lokale Netzwerk zu durchsuchen:

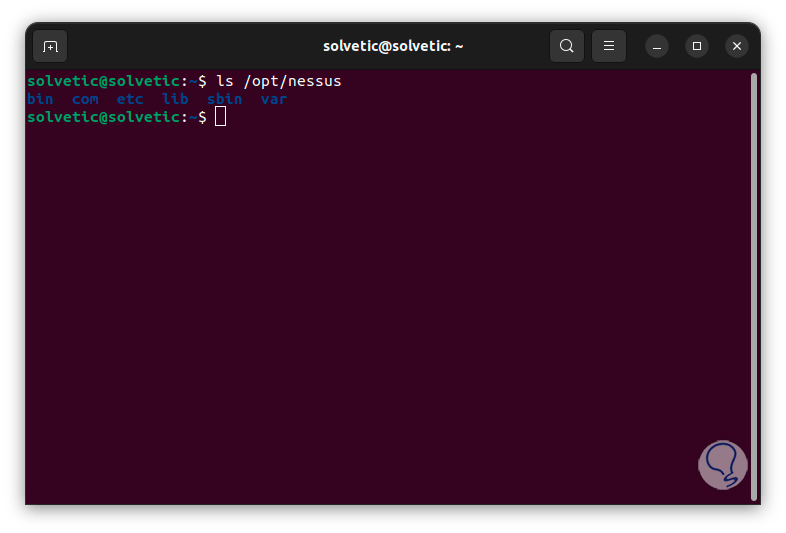

Unter Linux finden wir die Möglichkeit, das Terminal zur Verwaltung von Nessus zu verwenden. Wenn wir diese Methode wünschen, überprüfen wir zunächst das Nessus-Verzeichnis:

ls /opt/Nessus

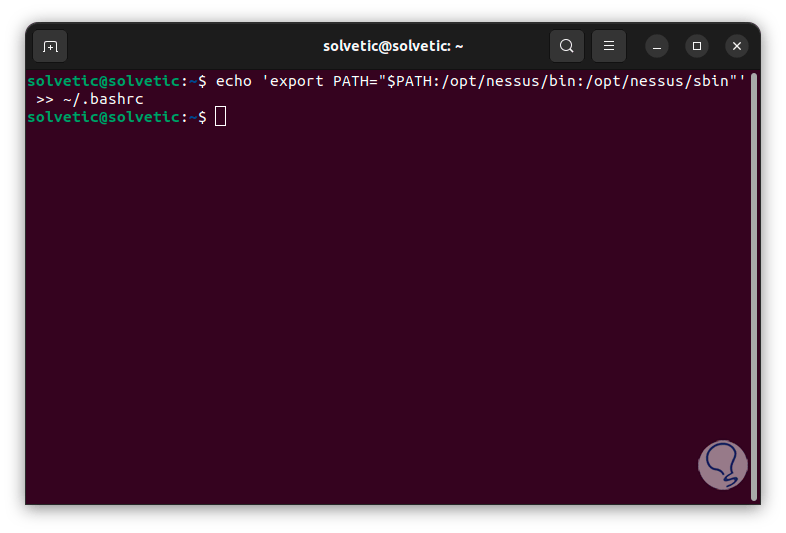

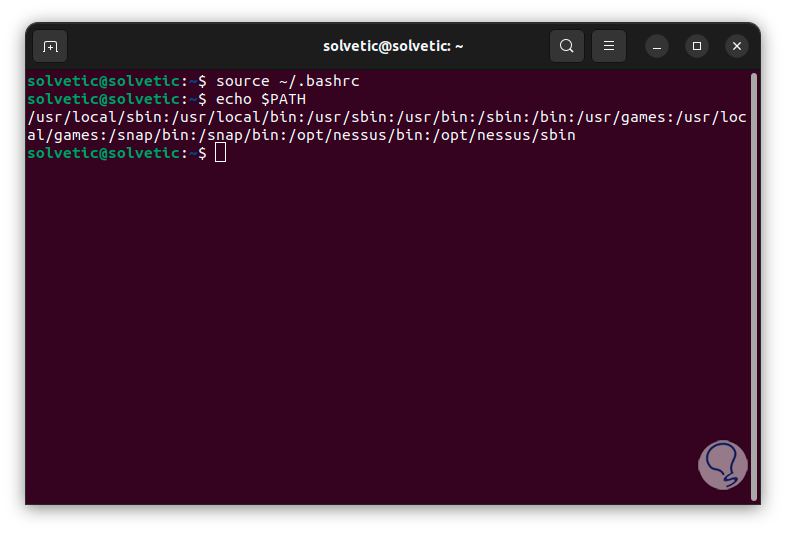

Jetzt fügen wir die Nessus-Bin-Verzeichnisse mithilfe der Konfigurationsdatei ~/.bashrc zum Systempfad hinzu und führen Folgendes aus:

echo 'export PATH="$PATH:/opt/nessus/bin:/opt/nessus/sbin"' >> ~/.bashrc

Jetzt laden wir diese Datei neu und überprüfen den Pfad:

Quelle ~/.bashrc echo $PATH

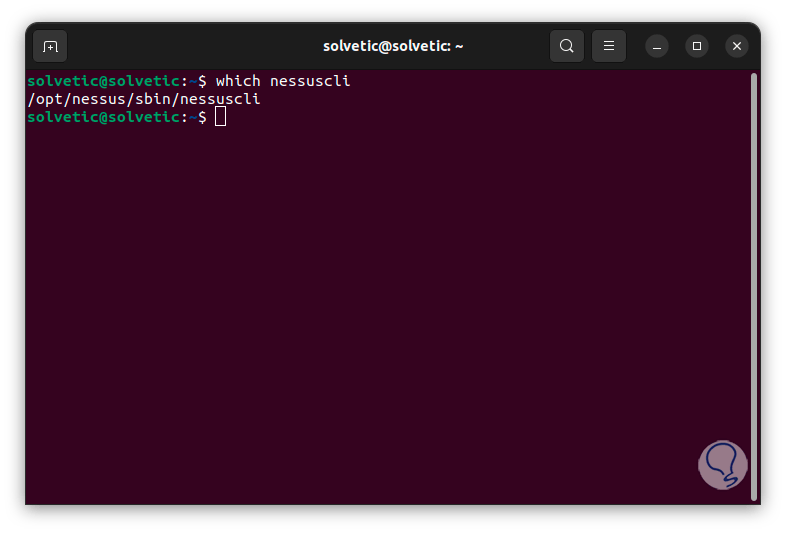

Dann überprüfen wir die Client-Konfiguration:

welche nessuscli

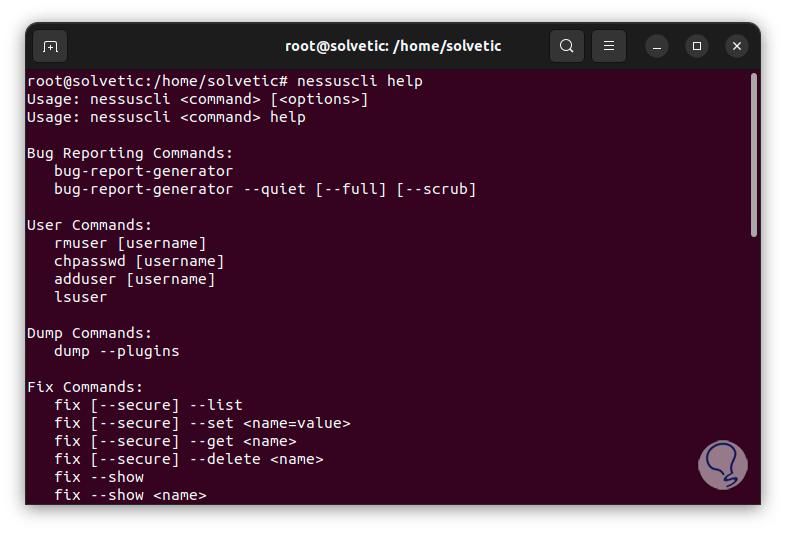

Schließlich können wir auf die Hilfe dieses Befehls zugreifen:

Nessuscli-Hilfe

Wir können sehen, wie Nessus zu einem strategischen Verbündeten wird, der uns hilft, die Sicherheit unserer Linux-Distribution zu optimieren, wobei wir bedenken, dass Bedrohungen immer an der Tagesordnung sein werden, wir diesen Situationen jedoch immer einen Schritt voraus sein müssen.