Das Deep Web wird seit jeher mit kniffligen und vor allem illegalen Themen in Verbindung gebracht. Aber zuerst muss man sich eine Richtlinie setzen: Deep Web ist eine Sache und Dark Web eine ganz andere.

Der gerühmte Satz “90% des Internets versteckt sich hier” lädt zu fiktionaler Literatur ein.

Und ja, es gibt Unmengen von Websites, die Außerirdischen, Verschwörungen und erbitterten politischen Debatten gewidmet sind , aber sie sind bloße Agoras, wie es eine WhatsApp-Gruppe sein könnte.

Dabei handelt es sich zu 90 % um alle Backups von Websites, die versteckten Zugriffe, die Suchmaschinen-Spider nicht indizieren: Datenbanken, Zahlungs-Gateways oder Websites, auf denen ein Ausschluss von Robotern beantragt wird.

Das Deep Web ist voll von nutzlosem Material, temporären Seiten, die automatisch generiert werden oder auf die Sie nur zugreifen können, wenn Sie den Link kennen.

Das Dark Web hingegen verschlüsselt, gestaltet und verbirgt seine Spur, weil der Zugang in den meisten Fällen ebenso schwierig wie illegal ist. Aber bevor wir vom Hauptpunkt abweichen und über Knoten und Tiefenebenen sprechen, wollen wir zunächst sehen, wie man auf einfache Weise auf das Deep Web zugreifen kann.

Die Verwendung eines etwas sichereren Netzwerks muss kriminelle Aktivitäten nicht genau verstehen. Anonymität schützt auch vor der gewaltsamen und wahllosen Nutzung der Netzwerke – jedenfalls nicht viel, wenn Sie auf Ihr persönliches Facebook-Profil zugreifen, spielt es keine Rolle, wie viele IP-Router Sie verwenden, am Ende ist es einfach, diese Daten zu verfolgen Sie; Die Stärkung von Sicherheit und Anonymität sollte eine bewusste Übung sein.

Contents

Schritt 1: Die richtige Software für das Deep Web finden

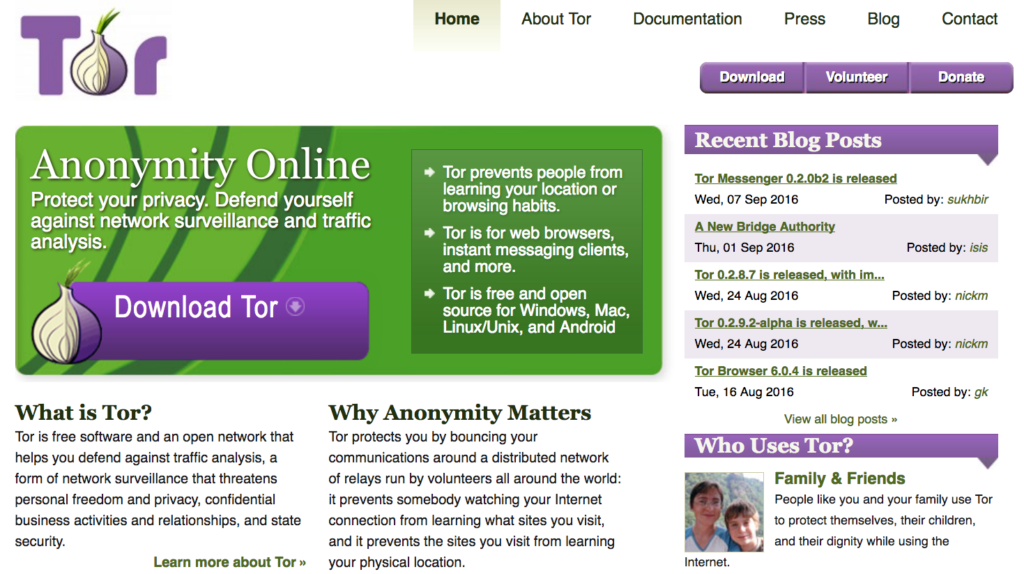

Wer hat noch am wenigsten von TOR gehört?

Tor ist ein automatisiertes und angereichertes Projekt, das praktisch geschlossen ist: Sie müssen nichts konfigurieren . Es basiert auf Onion Routing: einem Kommunikationsnetzwerk mit geringer Latenz, in dem jeder Benutzer seine Integrität und seine Informationen geheim hält, dank Verschlüsselung und Spurenlöschung. Schichten und mehr Schichten, die irreführen.

Vergessen Sie Cookies, Browserverlauf, Nutzungsdaten und Betreiberregistrierung. Im Deep Web wird empfohlen, den Browser-Tab nicht im Vollbildmodus zu öffnen, die Webcam des Monitors abzudecken oder den Ton der mikro- hackbaren Elemente auszuschalten, von denen persönliche Informationen gestohlen werden können.

Der erste Schritt besteht also darin, die Tor-App herunterzuladen. Wie Sie sehen können, verteidigt Tor die Anonymität und Integrität jedes Internetbenutzers. Die Bedienung ist einfach: Sie ist in den Browser integriert und fragt uns beim ersten Start nach der gewünschten Zugriffsart .

Schritt 2: Tippen Sie auf Schaltflächen

Jetzt können wir zwei Wege gehen: Entweder wir “schalten” einfach die Firewall unseres Computers aus und greifen vorkonfiguriert zu – wie jeder es tut – oder wir öffnen Ports vom Proxy, um die Bandbreite zu erhöhen, mit der Tor arbeiten wird. Oder, und das ist das Interessanteste, wir erstellen unseren eigenen Proxy und leiten den Internetzugang darüber weiter , um jede Art von Blockade zu umgehen. Die dritte Methode ist etwas komplizierter, erfordert aber auch keinen großen Aufwand.

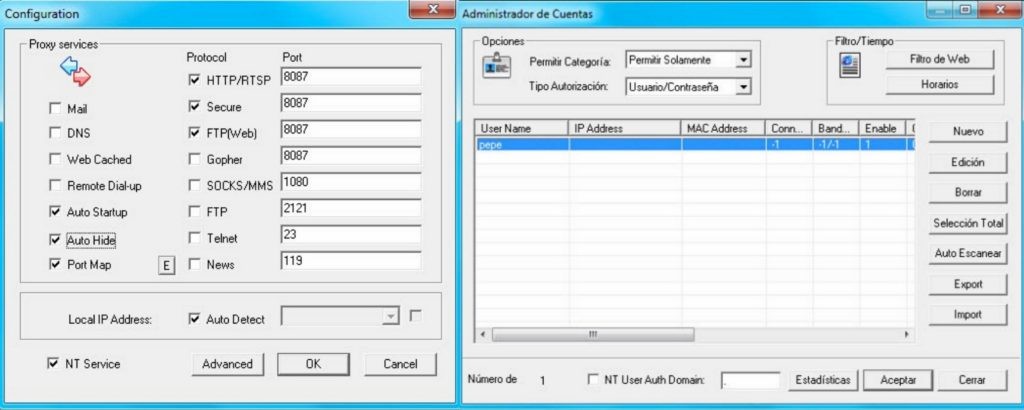

Um uns zu helfen empfehle ich eine zusätzliche Software : CC Proxy. Wir installieren, deaktivieren alle Dienste, die wir nicht benötigen – alles außer HTTP und Secure – und erstellen dann im Hauptreiter “Konto” einen Benutzernamen und ein Passwort, um unseren neu erstellten Proxy zu verschlüsseln. Dann drücken wir Start und es wird geöffnet.

Zum einen folgen wir folgendem Pfad des PCs: Extras > Optionen > Verbindungen > LAN-Konfiguration . Unterwegs müssen wir diese Daten lernen: unsere öffentliche IP – die des PCs –, den Port, auf dem der Proxy konfiguriert ist, und den Benutzernamen und das Passwort, die wir festgelegt haben. Diese Daten geben wir auf Anfrage von Tor in die entsprechenden Felder ein.

Schritt 3: Wir sind fast im Deep Web

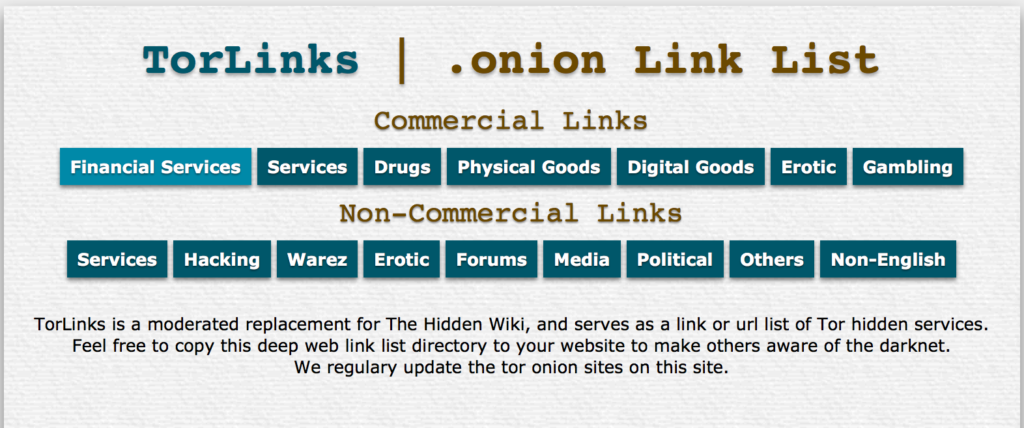

Tor wird automatisch konfiguriert – was noch vor 2 Jahren eine Utopie war – und wir werden in das sogenannte Deep Web einsteigen können. OK und wo ist es? Nun, direkt vor Ihrer Nase. Der übliche Schritt für Neulinge besteht darin, das Hidden Wiki zu betreten, ein einfaches Repository mit Links mit Zugriff auf die am häufigsten besuchten oder attraktivsten Websites .

Ja, es gibt Foren, es gibt viele Drogerien, Gewalt, Sex und Rock’n’Roll. Nun, weniger von letzterem: Es setzt eher auf Musikstile wie Lolicore oder japanischer Pop.

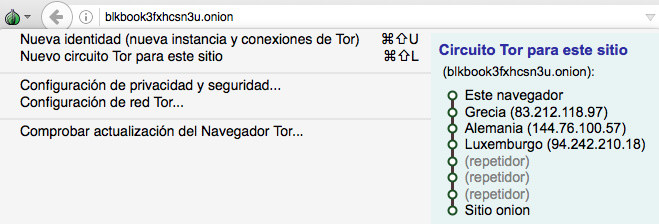

Und warum kann ich nicht von Google und von Tor aus eingeben? Die meisten Websites arbeiten mit einem anderen System als den URLs, die wir normalerweise kennen. Ihre Beschreibung ist verschlüsselt. Das Übliche ist, eine s6cco2jylmxqcdeh.onion oder Erweiterungen wie .kyla zu finden, es hängt vom Server ab. Andererseits können einige Websites wie https://ahmia.fi/ besucht werden, zumindest die Zugangsseite. Onion ist der größte und beliebteste Server, aber es gibt Dutzende mehr, von denen einige für sehr spezielle Websites erstellt wurden. Ja, das Darknet .

Schritt 4: genießen, aber nicht viel

In diesem neuen Internet dreht sich alles um Substitution. Viele Foren, die in SMF – einem ziemlich instabilen Content-Manager – erstellt wurden, ein Twitter-Klon, der keine 20.000 Benutzer erreicht und in dem jeglicher Müll öffentlich geteilt wird, oder verschiedene Nachahmungen von Facebook, die auf russischen Servern erstellt und gehostet werden. TorBook wurde abgeladen und Black ist unter ständiger Wartung. Und Galaxy 2 ist eine Kastanie. Profile sind zu sehen, aber mit einem vorsintflutlichen Design.

Es ist ein langsames Internet – es zu beschleunigen erfordert zusätzlichen Aufwand – hässlich, das keine großen Geheimnisse verspricht. Alles ist geschlossen, verschlüsselt Der Zugriff auf fast jede Website kann nur auf zwei Arten erfolgen: durch Stehlen der Schlüssel des Administrators oder durch die Einladung, aus der wir ein Benutzerkonto und ein Passwort erstellen. Viel sparsamer und prosaischer als es scheint.

Aber ja, wir haben eine gewisse Freiheit, wenn auch nie die gerühmte Anonymität. Viele Hacker automatisieren die Verfolgung neuer Logins (Konten, die für neue Benutzer erstellt wurden). Köder werden erstellt, um Pädophile und Menschenhändler zu erkennen, und Websites werden innerhalb von Wochen geboren und sterben, einige sogar für eine bestimmte Transaktion.

Die Zeit löscht alles und der Schlüssel ist, keine Spuren zu hinterlassen . Daher lautet einer der wichtigsten Tipps im Deep Web: “Verwenden Sie nur die Zeit, die Sie brauchen.”

Aber das Deep Web ist auch eine Spielwiese für diejenigen, die es kennen lernen. Anstelle von Google oder Yahoo verwenden wir einen Browser namens DuckDuckGo ; Anstatt bei Amazon nach Büchern zu suchen, werden wir nach gescannten Enzyklopädien suchen, aber bis wir uns die Zeit nehmen, interne Benutzer kennenzulernen und sie uns Links liefern, die uns einladen, noch einen Schritt weiter zu gehen und uns nebenbei beizubringen, wie wir unsere Sicherheit verbessern können, Wir werden das Deep Web nicht gekannt haben, aber dieses kleine Wohnzimmer für Gäste, das bereit ist, wenn ein Verwandter ankommt, den Sie kaum kennen.

Und wie komme ich jetzt hier raus?

Nun, einfach und einfach die Anwendung schließen. Wenn Sie die Firewall deaktiviert haben, aktivieren Sie sie erneut . Darüber hinaus wird empfohlen, alle Traces zu deinstallieren und zu löschen: Anwendung, Proxy-Daten und bei erneuter Eingabe den gesamten Vorgang ab dem ersten Schritt wiederholen. Eine Maut, die man zahlen muss, wenn man die Augen so offen hält, dass man die Matrix im Quellcode sieht – vielleicht ist dies eine zu krasse poetische Lizenz.