Mediatek SU ist ein Exploit oder Rootkit, wie viele andere, die zum Rooten von Android-Geräten existieren , das im Grunde eine Schwachstelle in Geräten mit einem Mediatek-Prozessor ausnutzt, um ein temporäres Root zu erhalten. Das Verfahren ist überraschend einfach, da nicht einmal der Bootloader dieser Computer entsperrt werden muss. Sie müssen lediglich einige Befehle über ADB vom PC oder von einer Terminal-App auf demselben Mobiltelefon ausführen.

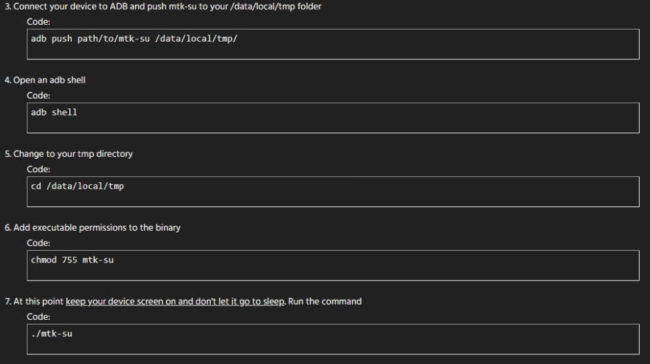

Um mit Mediatek SU zu rooten, laden Sie die ZIP-Datei dieses Skripts herunter, entpacken und kopieren Sie die “mtk-su” in das Verzeichnis /data/local/tmp/ auf Ihrem Handy. Bei ADB greifen Sie mit dem Befehl «adb shell» auf die Shell zu. Sie wechseln mit cd /data/local/tmp/ in das genannte Verzeichnis, ändern die Berechtigungen des Exploits mit dem Befehl chmod 755 mtk-su und führen ihn abschließend mit dem Befehl ./mtk-su aus.

So rooten Sie mit Mediatek SU (MTK SU). ADB-Befehle.

Wenn Ihr Mobiltelefon MTK SU unterstützt, ändert die Befehlszeile das Adb-Shell-Symbol ($) in das Superuser- oder Root-Symbol (#), von wo aus Sie Befehle mit Root-Berechtigungen ausführen können.

Dieses Verfahren erreicht ein temporäres Root, was bedeutet, dass Sie Root verlieren, wenn Sie das Gerät neu starten, und Sie mtk-su wie angegeben neu laden müssen, wenn Sie erneut Root erhalten möchten. Um ein dauerhaftes Root zu erreichen, müssen Sie nach Abschluss des Vorgangs SuperSU installieren, obwohl dies anscheinend nur funktioniert, wenn Sie ein Amazon-Tablet mit Fire OS 5 haben .

Ein weiterer Nachteil sind Geräte mit Android 6 oder höher, bei denen laut XDA “Verified Boot and dm-verity” aktiviert ist. Dies bedeutet, dass Sie keine Änderungen an Systempartitionen vornehmen können, die nur über Leseberechtigungen verfügen, wie z. B. die System- und Herstellerpartition.

Bei den betroffenen Mediatek-CPUs handelt es sich „nahezu“ um alle 64-Bit-Versionen, darunter auch einige der Serien MT65XX, MT67XX und MT81XX. Es gibt fast 100 bestätigte Geräte, die mit diesem Exploit gerootet werden konnten, siehe unten. Ich sage “könnte”, weil es wahrscheinlich ist, dass einige von ihnen bereits gepatcht wurden, um diese Root-Methode zu vermeiden (MTK-SU ist bereits älter als ein Jahr). Möglicherweise werden mit den nächsten monatlichen Updates, die von einigen Herstellern veröffentlicht werden, mehrere weitere geschützt, nachdem diese Sicherheitsanfälligkeit weiter aufgedeckt wurde.

Acer Iconia One 10 B3-A30

Acer Iconia One 10 B3-A40

Alba Tablet-Serie

Alcatel 1 5033-Serie

Alcatel 1C

Alcatel 3L (2018) 5034-Serie

Alcatel 3T 8

Alcatel A5 LED 5085-Serie

Alcatel A30 5049-Serie

Alcatel Idol 5

Alcatel / TCL A1 A501DL

Alcatel / TCL LX A502DL

Alcatel Tetra 5041C

Amazon Fire 7 2019 – bis Fire OS 6.3.1.2 Build 0002517050244 nur

Amazon Fire HD 8 2016 – bis Fire OS 5.3.6.4 Build 626533320 nur

Amazon Fire HD 8 2017 – bis Fire OS 5.6 .4.0 nur Build 636558520

Amazon Fire HD 8 2018 – nur bis Fire OS 6.3.0.1

Amazon Fire HD 10 2017 – nur bis Fire OS 5.6.4.0 Build 636558520

Amazon Fire HD 10 2019 – nur bis Fire OS 7.3.1.0

Amazon Fire TV 2 – nur bis Fire OS 5.2.6.9

ASUS ZenFone Max Plus X018D

ASUS ZenPad 3s 10 Z500M

ASUS ZenPad Z3xxM (F) MT8163-basierte Serie

Barnes & Noble NOOK Tablet 7 ″ BNTV450 & BNTV460

Barnes & Noble NOOK Tablet 10.1 BNTV650

Blackview A8 Max

Blackview BV9600 Pro (Helio P60)

BLU Life Max

BLU Life One X

BLU R1 Serie

BLU R2 LTE

BLU S1

BLU Tank Xtreme Pro

BLU Vivo 8L

BLU Vivo XI

BLU Vivo XL4

Bluboo S8

BQ Aquaris M8

CAT S41

Coolpad Cooles Spiel 8 Lite

Dragon Touch K10

Echo Gefühl

Gionee M7

HiSense Infinity H12 Lite

Huawei GR3 TAG-L21

Huawei Y5II

Huawei Y6II MT6735 Serie

Lava Iris 88S

Lenovo C2 Serie

Lenovo Tab E8

Lenovo Tab2 A10-70F

LG K8 + (2018) X210ULMA (MTK)

LG K10 (2017)

LG Tribute Dynasty

LG X power 2 / M320-Serie (MTK)

LG Xpression Plus 2 / K40 LMX420-Serie

Lumigon T3

Meizu M5c

Meizu M6

Meizu Pro 7 Plus

Nokia 1

Nokia 1 Plus

Nokia 3

Nokia 3.1

Nokia 3.1 Plus

Nokia 5.1

Nokia 5.1 Plus / X5

Onn 7 ″ Android Tablet

Onn 8 ″ & 10 ″ Tablet-Serie (MT8163)

OPPO A5s

OPPO F5-Serie / A73 – nur Android 8.x

OPPO F7-Serie – nur Android 8.x

OPPO F9-Serie – nur Android 8.x

Oukitel K12

Protruly D7

Realme 1

Sony Xperia C4

Sony Xperia C5-Serie

Sony Xperia L1

Sony Xperia L3

Sony Xperia XA-Serie

Sony Xperia XA1-Serie

Southern Telecom Smartab ST1009X (MT8167)

TECNO Spark 3-Serie

Umidigi F1-Serie

Umidigi Power

Wiko Ride

Wiko Sunny

Wiko View3

Xiaomi Redmi 6 / 6A-Serie

ZTE Blade A530

ZTE Blade D6 / V6

ZTE Quest 5 Z3351S

Die mobilen Marken, bei denen MTK-SU trotz Mediatek-CPU nicht funktioniert, sind Samsung, Vivo, Huawei / Honor und OPPO (bei letzteren, sofern sie über Android 8 oder höher verfügen), da sie “Modifikationen im Kernel verwenden” Root-Zugriff durch Exploits zu verhindern“, so „diplomatisch“, der Schöpfer dieser Rooting-Methode.

Wenn root nicht Ihr Zweck ist, ist es am besten, wenn Sie das nächste Sicherheitsupdate auf Ihrem Computer installieren, um es zu vermeiden, Opfer einer App zu werden, die diese Schwachstelle ausnutzt, um auf Ihrem Gerät root zu werden und in der Lage zu sein Installieren Sie Malware, greifen Sie auf alle Ihre Daten zu und übernehmen Sie im Allgemeinen die Kontrolle über Ihr Android-Gerät. Es gibt Apps wie diese, und tatsächlich hat Google drei davon aus dem Play Store entfernt, die über MTK-su gerootet wurden.

Sehr leider ist es sehr wahrscheinlich, dass viele der betroffenen Geräte nie ein Update auf diesen Fehler erhalten, da einige sehr alt sind und Mediatek diese Schwachstelle bereits auf allen CPUs gepatcht hat, die das Problem haben, wird es nicht in der Lage sein, es zu erzwingen sie an Hersteller verteilen den Patch an ihre Benutzer.

Referenzen : XDA-Entwickler: 1 (Tutorial), 2 ; Android-Polizei

Verwandte Artikel :

Was ist und wie rootet man ein Android-Handy?

Hüten Sie sich vor KingRoot, einem chinesischen APK, das Malware enthält

Kingo Root, Dienstprogramm zum Rooten über eine APK oder vom PC