Sicherheit in jedem Betriebssystem ist ein Schlüsselaspekt, den sowohl Administratoren als auch Entwickler ernst nehmen, da einige Schwachstellen die Integrität des Systems und der Benutzerinformationen gefährden können. Um dies zu mindern, haben wir in Ubuntu Firewalld, eine umfassende Sicherheitslösung.

Firewalld ist eine einfache Firewall, die auf Zonen basiert und durch Richtlinien kann jede Zone so konfiguriert werden, dass sie die Firewall-Regeln verwaltet. An dieser Stelle ist es wichtig, daran zu denken, dass das Netzwerk logisch in Zonen unterteilt ist und der gesamte Datenverkehr dort möglicherweise fließt von der Politik geleitet.

Richtlinien können Firewall-Regeln auf alle aktuellen Arten von Datenverkehr wie eingehenden, weitergeleiteten oder ausgehenden Datenverkehr anwenden. Firewalld ist an die folgenden Zonenkriterien gebunden:

- Der Verkehr tritt in eine einzelne Zone ein

- Verkehr verlässt eine Zone

- Eine Zone kann das Konfidenzniveau bestimmen

- Es unterstützt IPv4, IPv6-Firewall-Konfiguration, Ethernet-Bridges und IP-Pools

- Es hat eine Schnittstelle für Dienste oder Anwendungen

- Vollständige D-Bus-API

- IPv4- und IPv6-NAT-Unterstützung

- Integrierte Firewall-Zonen

- Es verfügt über ein grafisches Konfigurationstool über gtk3

- Verwalten von Applets mit Qt5

- Einfache Protokollierung abgelehnter Pakete

- Portweiterleitungsverwaltung, ICMP-Filter und mehr

- Vordefinierte Liste von ICMP-Zonen, Diensten und Typen

- Blockierung und Zugriff auf eine weiße Liste von Anwendungen, die die Firewall ändern kann

- RHEL 7 und höher

- CentOS 7 und neuer

- Fedora 18 und höher

- SUSE 15 und höher

- OpenSUSE 15 und höher

- Ubuntu 20 und höher

- Netzwerk Manager

- libvirt

- Podmann

- Docker (iptables-Backend)

- fail2ban

TechnoWikis zeigt Ihnen, wie Sie Firewalld unter Ubuntu installieren und verwenden.

ABONNIEREN SIE AUF YOUTUBE

So verwenden Sie Firewalld in Ubuntu

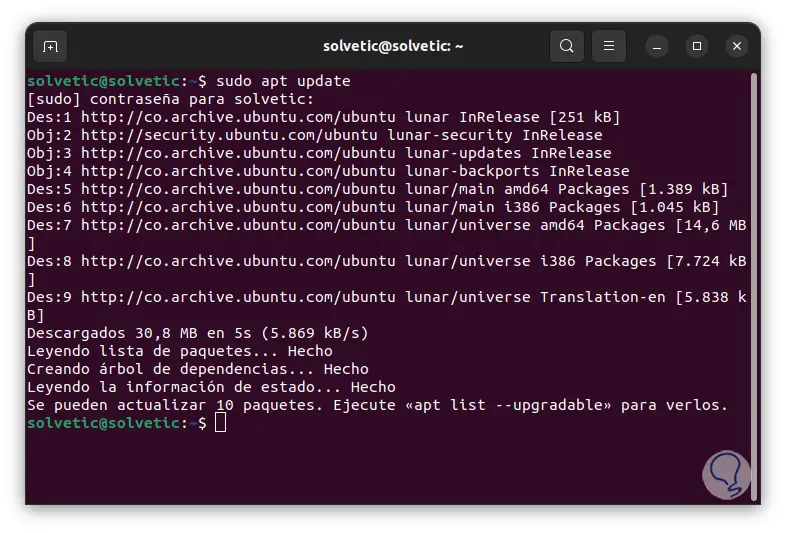

Wir öffnen das Terminal und aktualisieren zunächst das System:

sudo apt aktualisieren

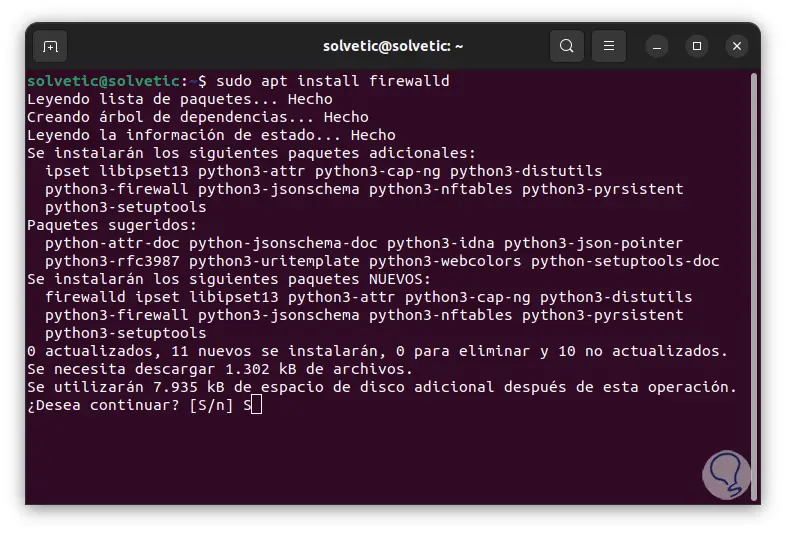

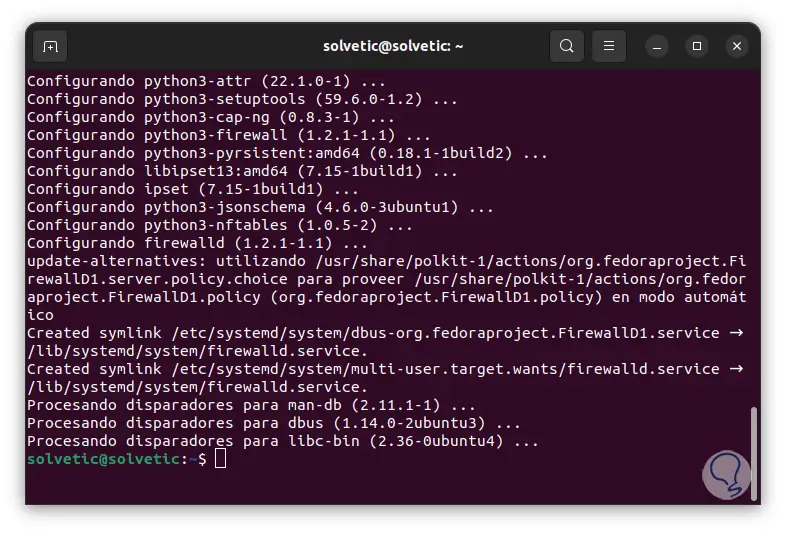

Wir installieren Firewalld mit dem Befehl:

sudo apt install firewalld

Bestätigen Sie den Vorgang durch Eingabe des Buchstabens S:

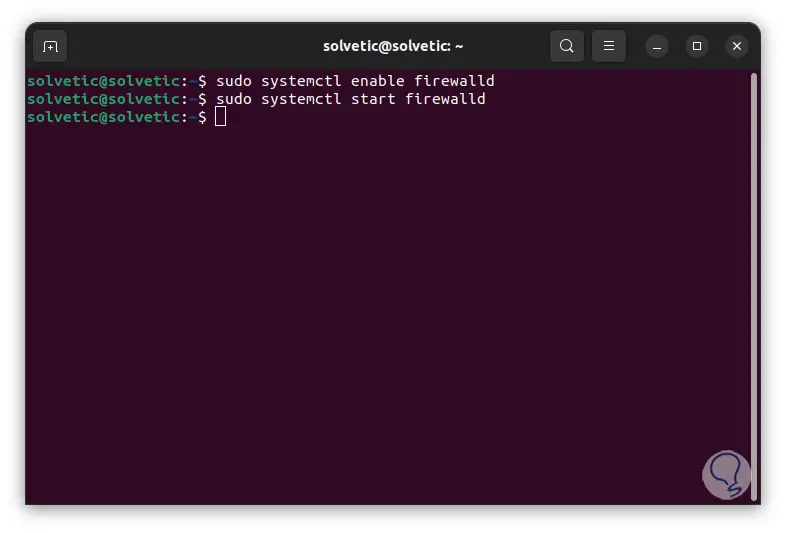

Wir aktivieren und starten den Firewalld-Dienst:

sudo systemctl enable firewalld sudo systemctl start firewalld

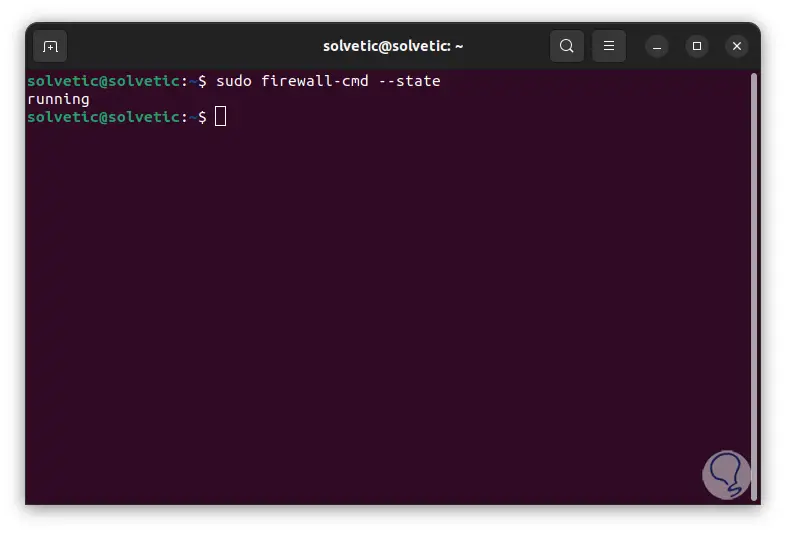

Wir validieren den Status von Firewalld:

sudo firewall-cmd --state

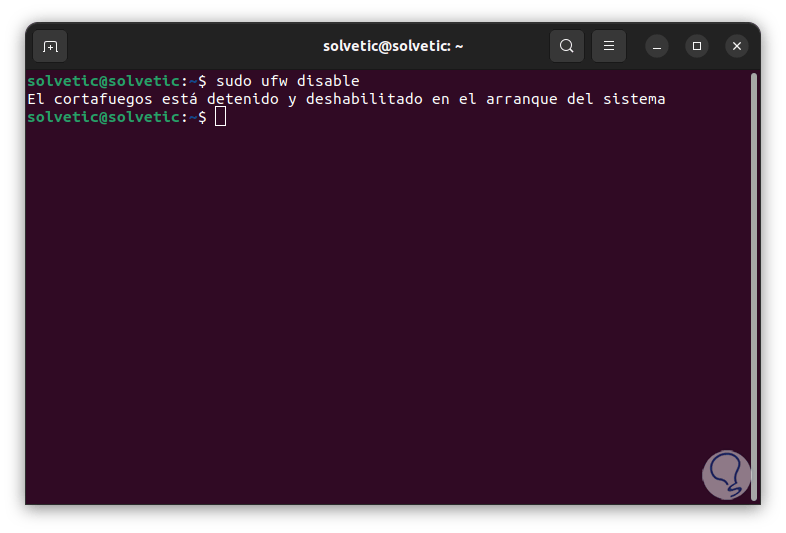

Wir sehen, dass es läuft. Wenn Sie UFW in Ubuntu verwenden, müssen Sie es mit dem Befehl deaktivieren:

sudo ufw deaktivieren

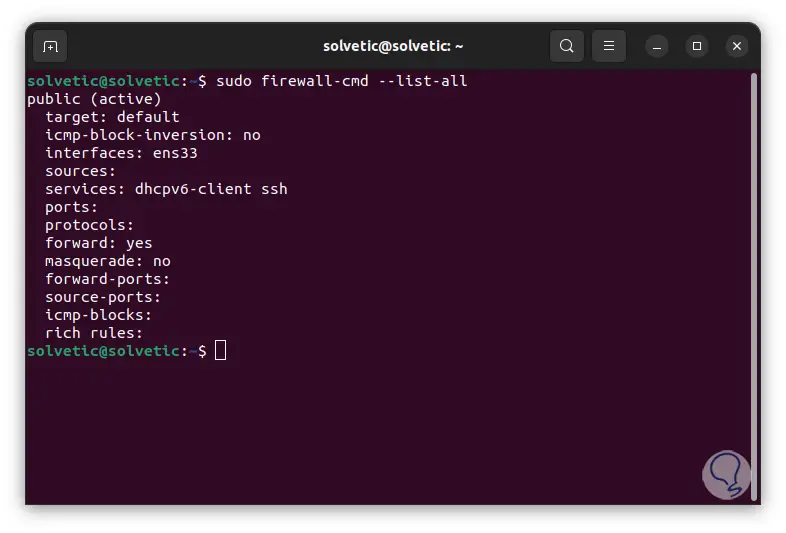

Jetzt ist es an der Zeit, Firewalld zu konfigurieren, um die Konfiguration der Regeln zu sehen, führen wir Folgendes aus:

sudo firewall-cmd --list-all

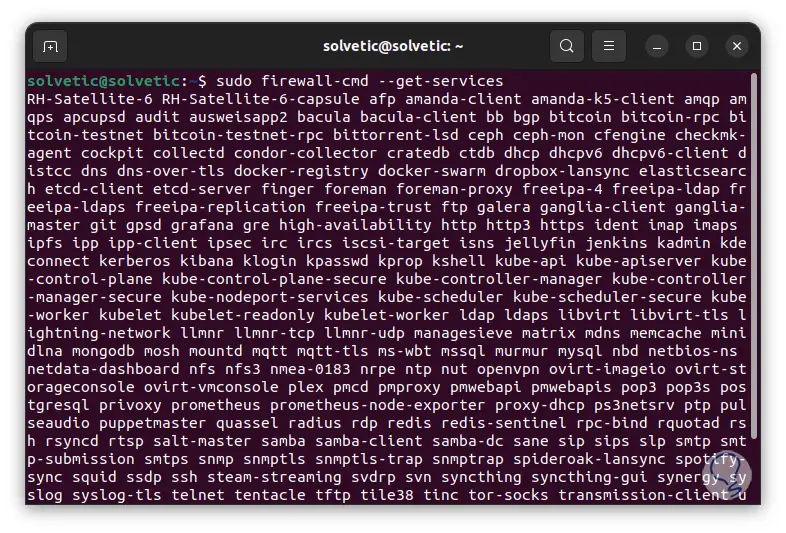

Um die von uns ausgeführten geschützten Dienste anzuzeigen:

sudo firewall-cmd --get-services

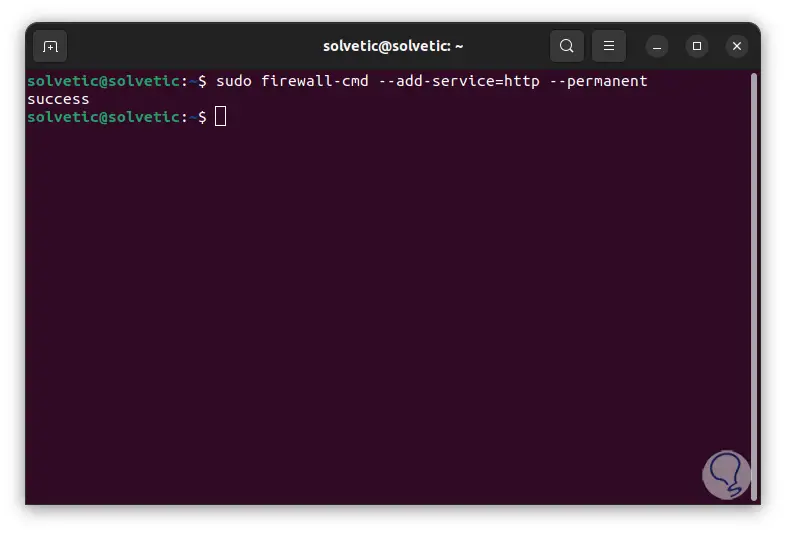

Um ein Protokoll dauerhaft zu aktivieren, führen wir Folgendes aus:

sudo firewall-cmd --add-service="protocol" –permanent

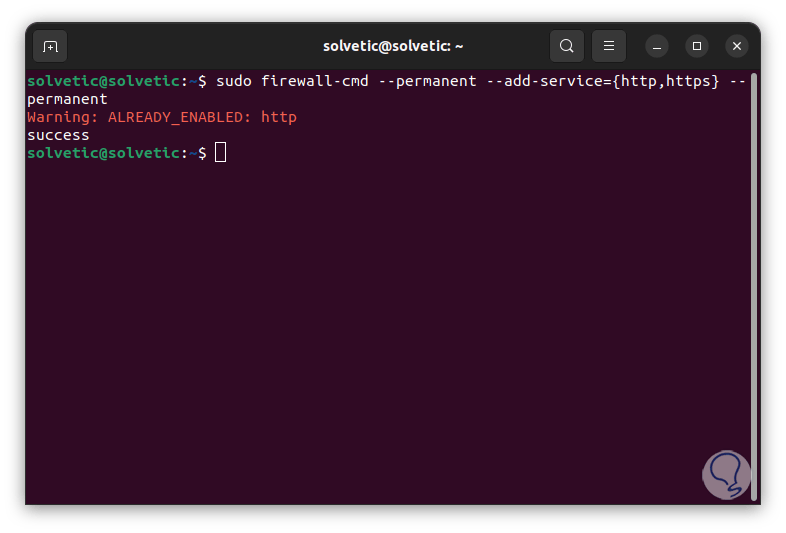

Um zwei oder mehr Protokolle zu aktivieren, führen wir die Syntax aus:

sudo firewall-cmd --permanent --add-service={Protokoll, Protokoll1} --permanent

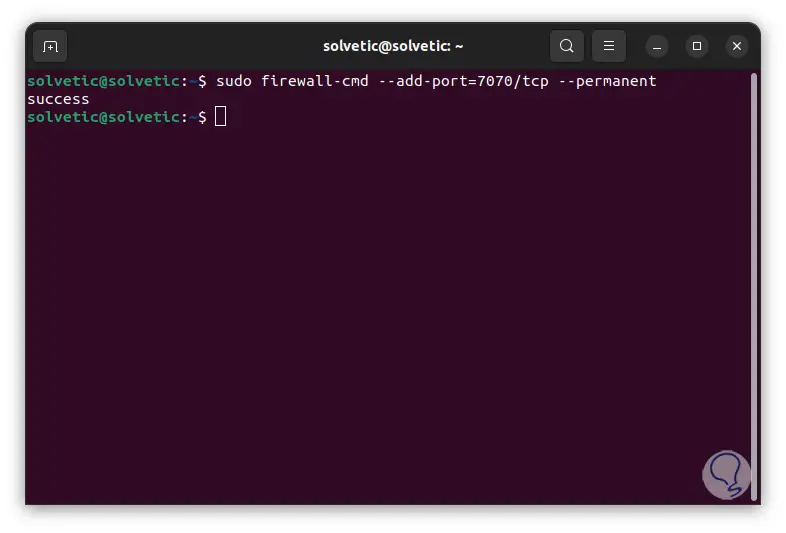

Um einen TCP-Port zu aktivieren, führen wir Folgendes aus:

sudo firewall-cmd --add-port=#/tcp --permanent

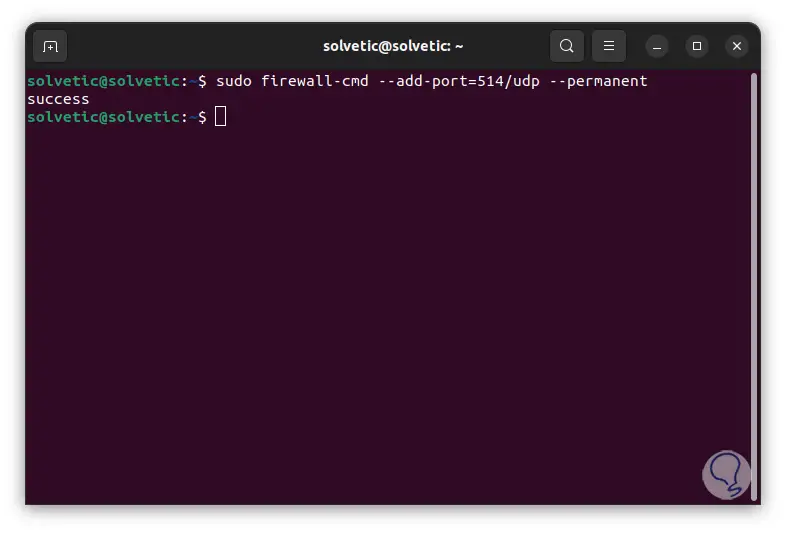

Um einen UDP-Port zu aktivieren, führen wir Folgendes aus:

sudo firewall-cmd --add-port=#/udp --permanent

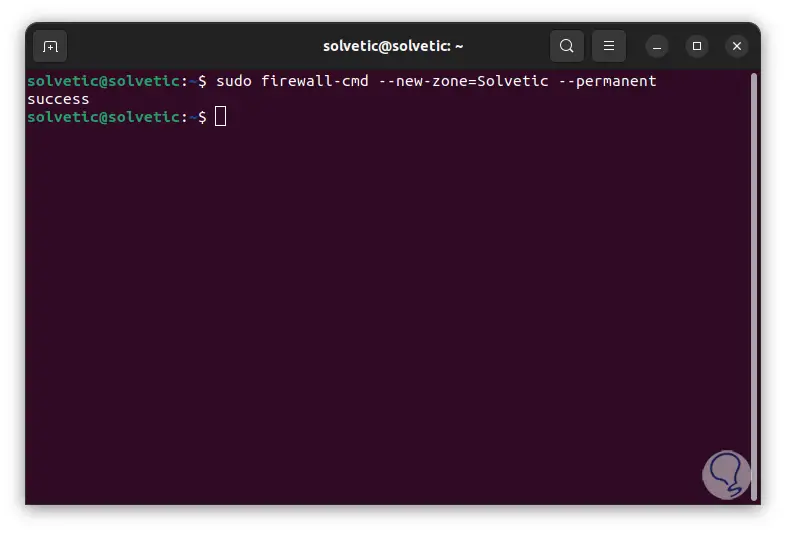

Um eine neue Zone zu erstellen, führen wir die Syntax aus:

sudo firewall-cmd --new-zone="zone" –permanent

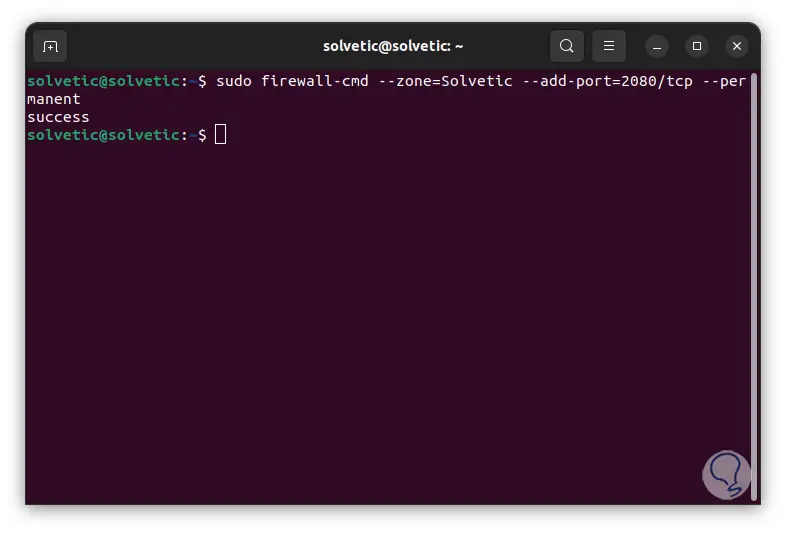

Wenn wir dieser Zone einen Port und ein Protokoll hinzufügen möchten, geben wir Folgendes ein:

sudo firewall-cmd --zone="zone" --add-port="port"/tcp –permanent

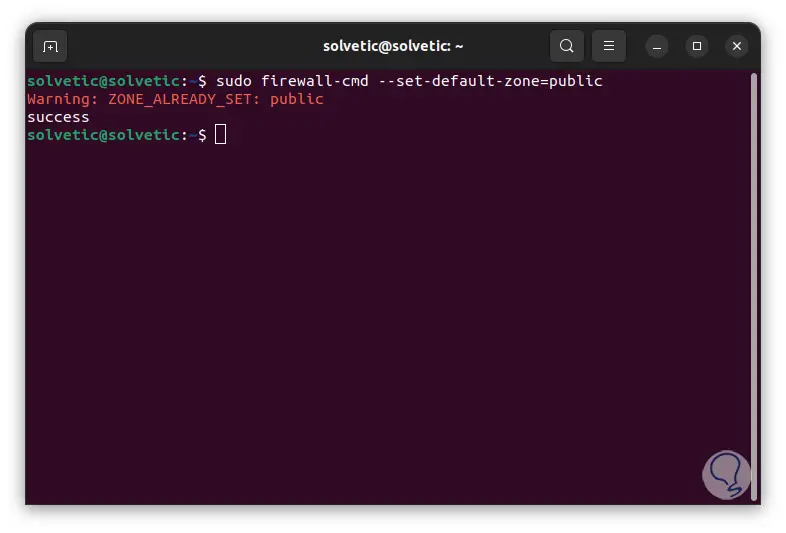

Um eine Standardzone einzurichten, führen wir Folgendes aus:

sudo firewall-cmd --set-default-zone="zone_type" --permanent

ENTWEDER:

sudo firewall-cmd --set-default-zone="zone_type"

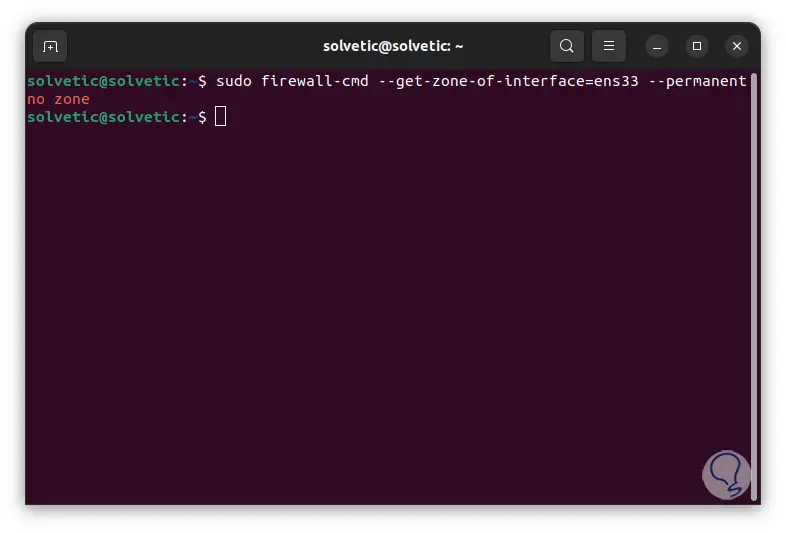

Wir listen die Zone auf, zu der eine Netzwerkschnittstelle gehört:

sudo firewall-cmd --get-zone-of-interface=“interface“ –permanent

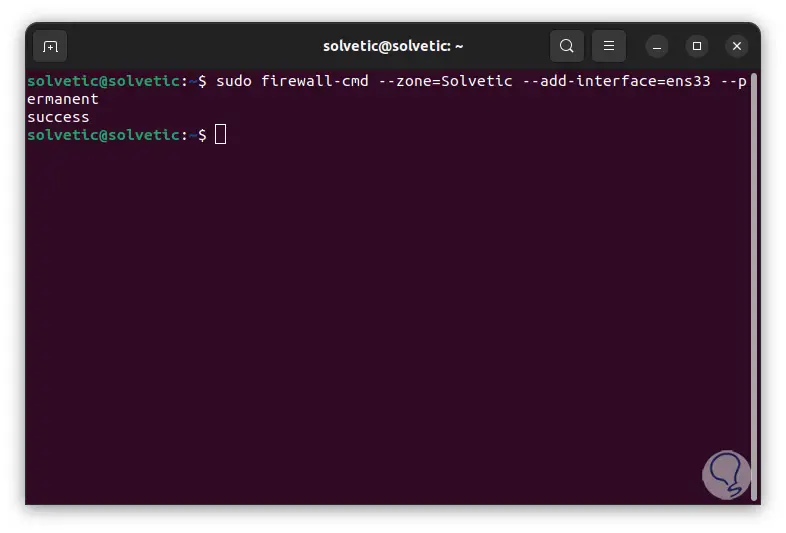

Wir sehen, dass keine Zone erkannt wird, wir fügen die Netzwerkschnittstelle einer Zone hinzu:

sudo firewall-cmd --zone=<zone> --add-interface= „interface“ –permanent

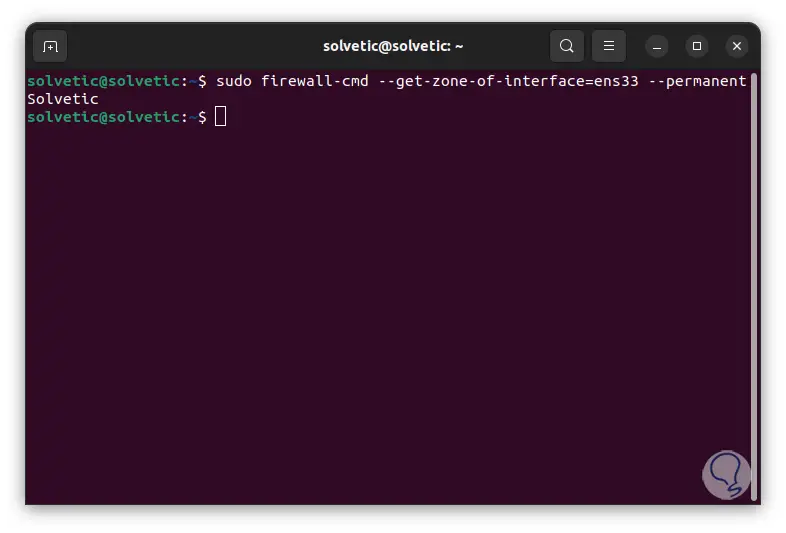

Wir listen noch einmal die Zone auf, zu der eine Netzwerkschnittstelle gehört:

sudo firewall-cmd --get-zone-of-interface= „interface“ –permanent

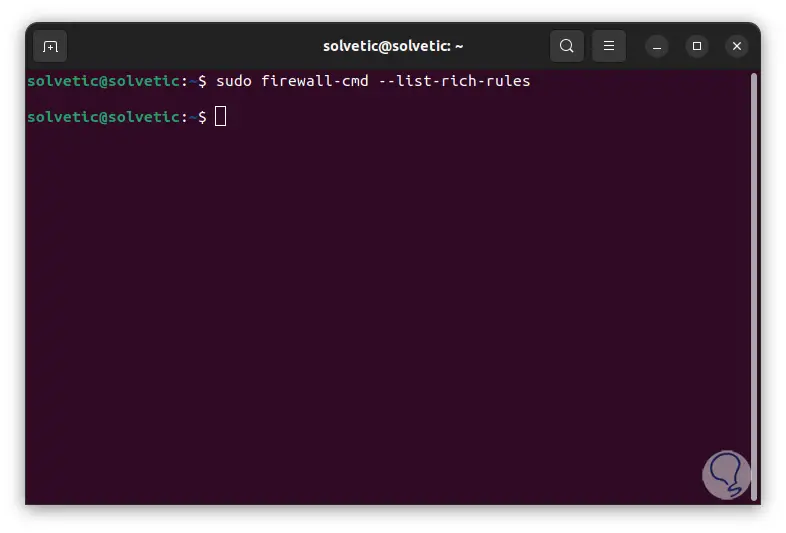

Wir listen die reichhaltigen Regeln auf (falls vorhanden):

sudo firewall-cmd --list-rich-rules

Einige zusätzliche Parameter von Firewalld sind die folgenden:

- –get-default-zone : Zeigt die Standardzone für Verbindungen und Schnittstellen an

- –get-log-denied – Ermöglicht es Ihnen, die Einstellung Protokoll verweigert anzuzeigen

- –set-default-zone=zone. setzt den Standard-Zonenverweigerer für Verbindungen und Schnittstellen in den Fällen, in denen keine Zone ausgewählt wurde

- –permanent –new-zone=zone – Fügt eine neue, leere, permanente Zone hinzu

- –permanent –get-policies – Zeigt die vordefinierten Richtlinien in einem durch Leerzeichen getrennten Listenformat an

- –permanent] –info-policy=policy: Informationen über die angegebene Richtlinie anzeigen

- –permanent –new-policy=policy: Fügt eine neue permanente Richtlinie hinzu

- -permanent –delete-policy=policy: löscht eine verfügbare permanente Richtlinie

- –debug-gc : Garbage Collector-Informationen aktivieren

- –nofork: Verwendung von Daemons deaktivieren und als Vordergrundprozess ausführen

Auf diese Weise können Sie mit firewalld die Regeln verwalten, um die Sicherheit in Ubuntu zu verbessern.