Die Sicherheit von Linux-Informationen ist ein Schlüsselaspekt, den Tausende von Benutzern haben, da viele der Daten, die wir täglich verarbeiten, als vertraulich eingestuft werden. Wenn sie in falsche Hände geraten, sind sie einfach in Schwierigkeiten mit der Privatsphäre.

Heutzutage haben sich die Informationsmethoden stark weiterentwickelt, und einige der Plattformen, die wir dafür verwenden, bieten uns spezielle Sicherheitsprotokolle. Angesichts der Tatsache, dass die Daten fast standardmäßig in der Cloud gespeichert sind, können diese in einem Faktor von sein Risiko, da die Cloud global ist. Es ist zwar richtig, dass wir von überall auf diese Daten zugreifen können, aber es bedeutet auch, dass eine Person mit den entsprechenden Tools die Cloud verletzen und auf unsere Daten zugreifen kann , wenn die richtigen Sicherheitsmaßnahmen nicht vorhanden sind .

Wir können Linux-Daten vor dem Zugriff auf das Konto schützen, z. B. vor den physischen Geräten, auf denen die Informationen gehostet werden. Ohne Zweifel besteht eine der effektivsten Methoden darin, die Daten zu verschlüsseln, um den Zugriff zu verhindern. Dies ist nicht mehr so, wie wir es vor einigen Jahren hätten tun sollen. Wenn Sie die gesamte Festplatte verschlüsseln, können Sie diese Aufgabe jetzt darauf reduzieren, nur Teile oder ein bestimmtes Objekt zu verschlüsseln.

Um uns bei dieser Aufgabe zu helfen, haben wir Gocryptfs und EinWie.com wird erklären, wie es funktioniert und worum es bei diesem Dienstprogramm geht.

Um auf dem Laufenden zu bleiben, abonniere unseren YouTube-Kanal! ABONNIEREN

Contents

1. Was ist Gocryptfs und die Verwendung von Parametern

Gocryptfs verwendet ein dateibasiertes Verschlüsselungssystem, das als ein montierbares FUSE-Dateisystem implementiert ist. Dadurch kann jede der Dateien in Gocryptfs in einer verschlüsselten Datei auf der Festplatte gespeichert werden. Die mit diesem Dienstprogramm verschlüsselten Dateien können auf Wunsch in verschiedenen Ordnern auf der Festplatte, auf einem USB-Speicher oder im Dropbox-Ordner gespeichert werden.

Einer der Vorteile der Verwendung von Gocryptfs besteht darin, dass dies ein dateibasiertes Verschlüsselungssystem ist und nicht mit der Festplattenverschlüsselungsmethode. Daher kann jede der verschlüsselten Dateien bei Verwendung von Dienstprogrammen wie z Dropbox oder rsync. Gocryptfs basiert auf EncFS und ermöglicht die Verbesserung der Sicherheit sowie die Bereitstellung einer optimalen Leistung bei den erforderlichen Aufgaben.

- Passwortverschlüsselung

- GCM-Verschlüsselung für den gesamten Dateiinhalt

- EME-Weitblockverschlüsselung für Dateinamen mit einer IV pro Verzeichnis

Gocryptfs funktioniert auf Linux-Systemen und befindet sich unter macOS noch in der Testphase.

- -aessiv: Implementiert den AES-SIV-Verschlüsselungsmodus

- -allow_other: Ermöglicht den Zugriff auf andere Benutzer, vorbehaltlich der Überprüfung der Dateiberechtigung

- -config string: Verwendet die von uns angegebene Konfigurationsdatei anstelle von CIP-HERDIR / gocryptfs.conf.

- -d, -debug: Debug-Ausgabe aktivieren

- -dev, -nodev: Diese Option aktiviert (-dev) oder deaktiviert (-nodev) Gerätedateien in einem gocryptfs-Mount (Standard: -nodev).

- -exec, -noexec: Aktiviert (-exec) oder deaktiviert (-noexec) ausführbare Dateien in einem gocryptfs-Mount

- -forcedecode: Erzwingt die Dekodierung verschlüsselter Dateien, auch wenn die Integritätsprüfung fehlschlägt

- -fsck: Überprüft die Konsistenz von CIPHERDIR. Im Falle einer festgestellten Beschädigung lautet der Exit-Code 26

- -fusedebug: Aktiviert die Debug-Ausgabe der FUSE-Bibliothek

- -h: Zugriff auf die Hilfe des Dienstprogramms

- -hh: Zeigt alle verfügbaren Optionen an

- -info: Druckt den Inhalt der Konfigurationsdatei, die vom Menschen gelesen werden soll, und entfernt vertrauliche Daten.

- -init: Initialisiert das verschlüsselte Verzeichnis.

- -masterkey string: Verwendet einen expliziten Hauptschlüssel, der in der Befehlszeile angegeben ist

- -nonempty: Ermöglicht das Mounten in nicht leeren Verzeichnissen

- -noprealloc: Deaktiviert die Vorbelegung, bevor Daten geschrieben werden

- -passwd: Verzeichniskennwort ändern

- -plaintextnames: Verschlüsseln Sie keine Dateinamen oder symbolischen Linkziele.

- -raw64: Verwenden Sie die Base64-Codierung ohne Auffüllen für Dateinamen

- -speed: Führen Sie den Verschlüsselungsgeschwindigkeitstest durch.

1. Installieren Sie Gocryptfs unter Linux

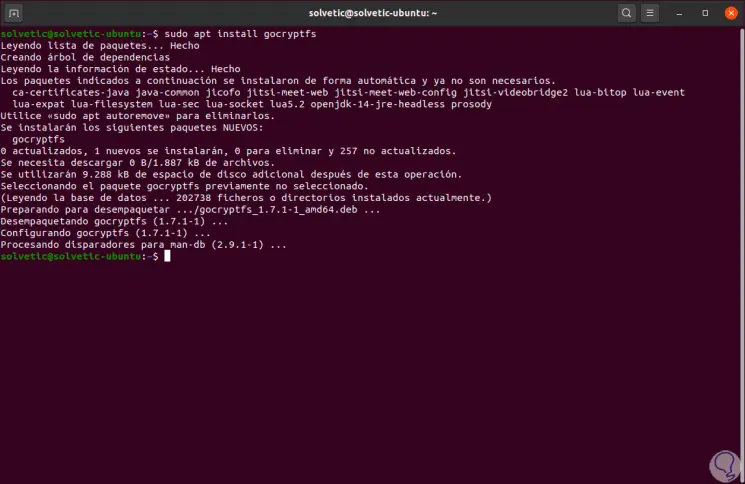

Um dieses Verschlüsselungsprogramm zu installieren, führen Sie den folgenden Befehl aus:

Unter Ubuntu oder Debian: sudo apt installiere gocryptfs Unter CentOS oder Fedora: sudo dnf installiere gocryptfs In Manjaro: sudo pacman -Syu gocryptfs

In diesem Fall werden wir es in Ubuntu installieren:

sudo apt installiere gocryptfs

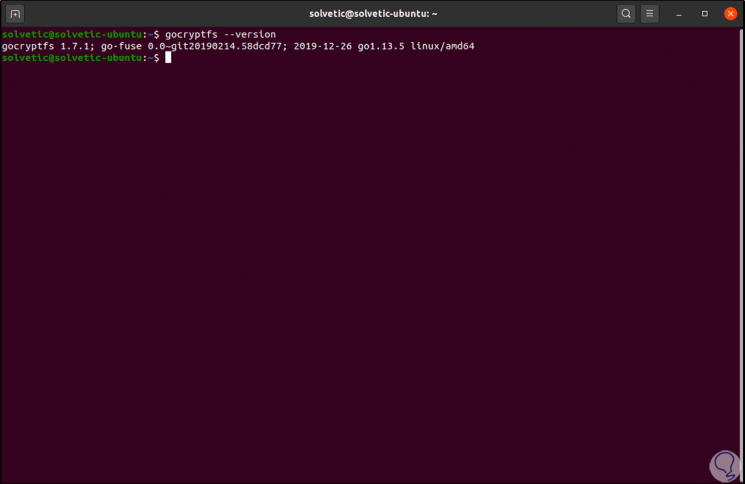

Nach der Installation können wir die verwendete Version mit dem folgenden Befehl überprüfen:

gocryptfs -version

2. Erstellen Sie ein Gocryptfs-verschlüsseltes Verzeichnis unter Linux

Grundsätzlich wird zum Verschlüsseln einer Datei Folgendes verwendet:

- Erstellen Sie ein Verzeichnis, in dem die zu verschlüsselnden Dateien und Unterverzeichnisse gespeichert werden

- Verwenden Sie Gocryptfs, um das Verzeichnis zu initialisieren.

- Erstellen Sie ein leeres Verzeichnis, das als Bereitstellungspunkt dient, um das verschlüsselte Verzeichnis später darauf bereitzustellen.

- Am Mount-Punkt ist es möglich, die entschlüsselten Dateien anzuzeigen, zu verwenden und neue zu erstellen, falls dies der Fall ist

- Hängen Sie den verschlüsselten Ordner aus, wenn der Vorgang abgeschlossen ist

Wir werden das Verzeichnis mit dem Befehl “mkdir” erstellen:

mkdir EinWie.com1

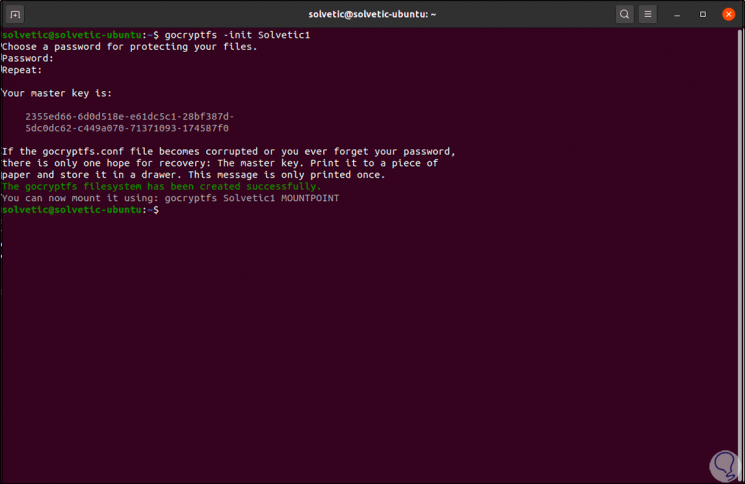

Jetzt werden wir dieses neue Verzeichnis initialisieren, dort wird das Gocryptfs-Dateisystem im zugehörigen Verzeichnis erstellt:

gocryptfs -init EinWie.com1

Durch Drücken der Eingabetaste geben wir das zu verwendende Passwort ein und bestätigen es. Als Ergebnis erhalten wir die Hauptschlüssel des Verzeichnisses. Wir können diesen Hauptschlüssel kopieren und an einem sicheren Ort einfügen.

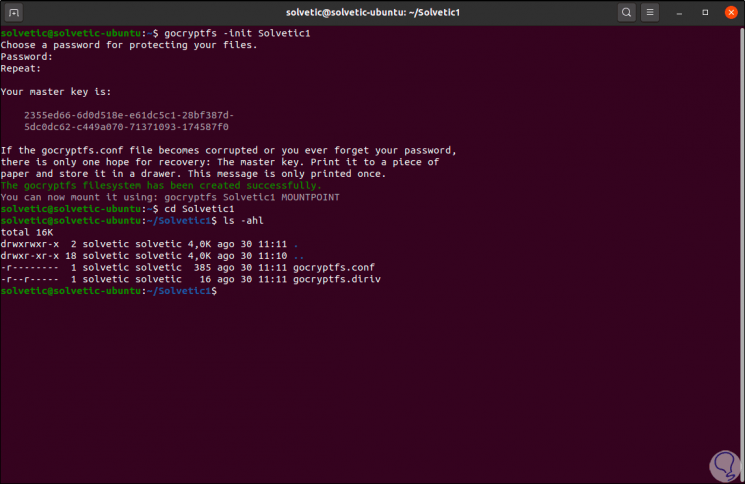

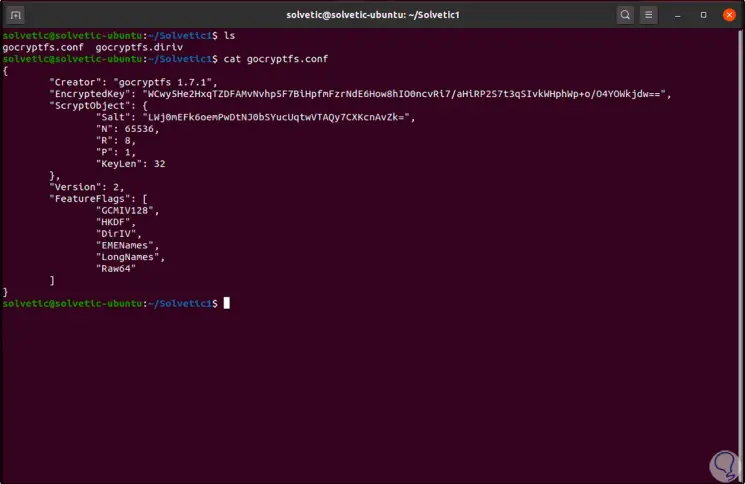

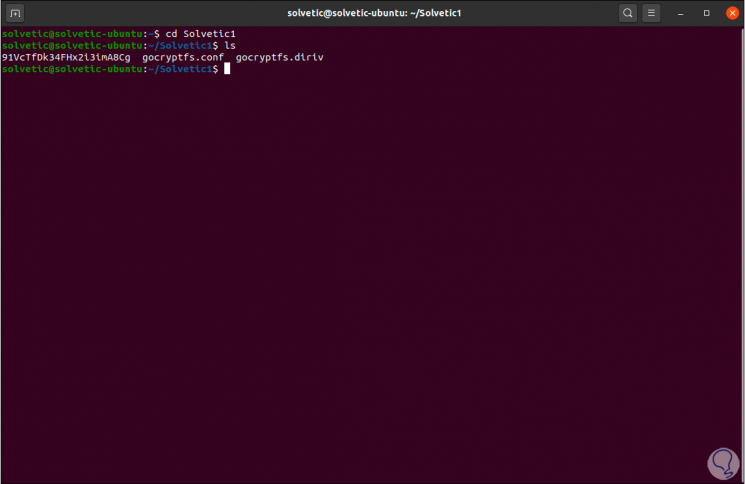

Nun gehen wir zu dem Verzeichnis, das wir mit dem Befehl “cd” erstellt haben:

cd EinWie.com1

Dort angekommen geben wir Folgendes ein:

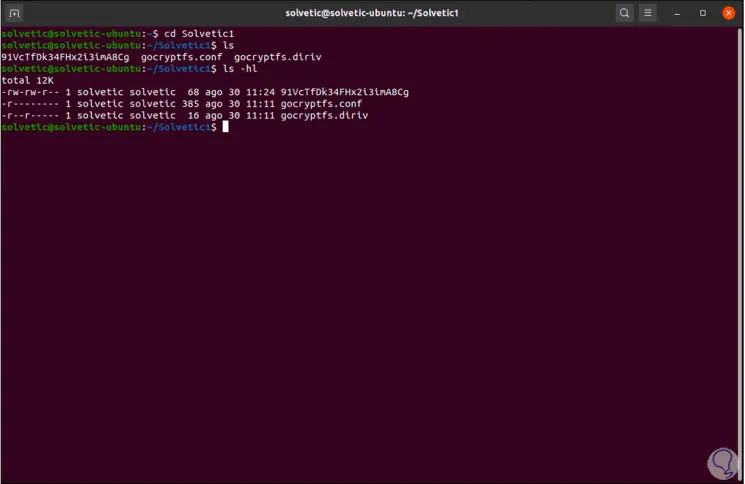

ls -ahl

Dort finden wir zwei Dateien, die sind:

- “Gocryptfs.diriv” ist eine kurze Binärdatei

- “Gocryptfs.conf” ist eine Datei, in der die zu sichernden Konfigurationen und Informationen gespeichert werden

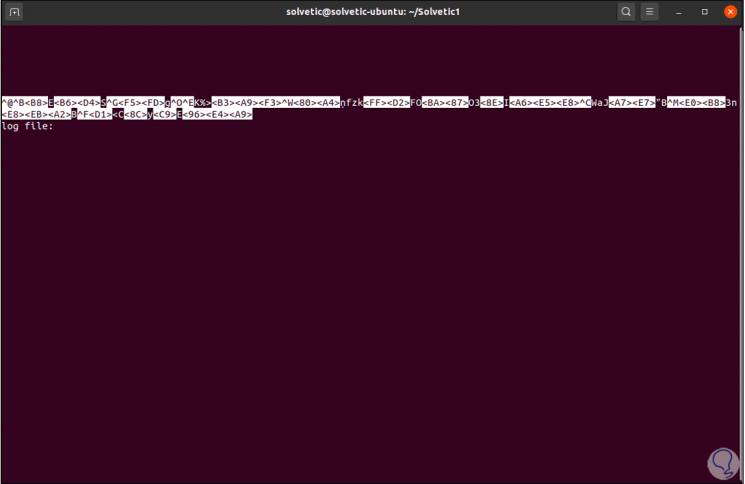

cat gocryptfs.conf

3. Hängen Sie das verschlüsselte Gocryptfs-Verzeichnis unter Linux ein

Das verschlüsselte Verzeichnis wird auf einem Mount-Punkt gemountet. Dies ist ein leeres Verzeichnis. Wir erstellen das neue Verzeichnis:

mkdir EinWie.com2

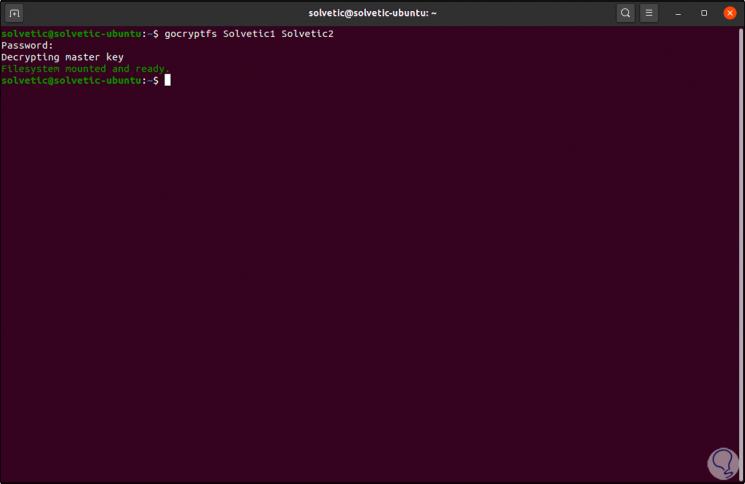

Es ist an der Zeit, das verschlüsselte Verzeichnis im Mount-Punkt bereitzustellen. Das Gocryptfs-Dateisystem wird in dem von uns erstellten verschlüsselten Verzeichnis bereitgestellt. Wir führen Folgendes aus:

gocryptfs EinWie.com1 EinWie.com2

Dabei geben wir das zu Beginn zugewiesene Passwort ein und sehen Folgendes:

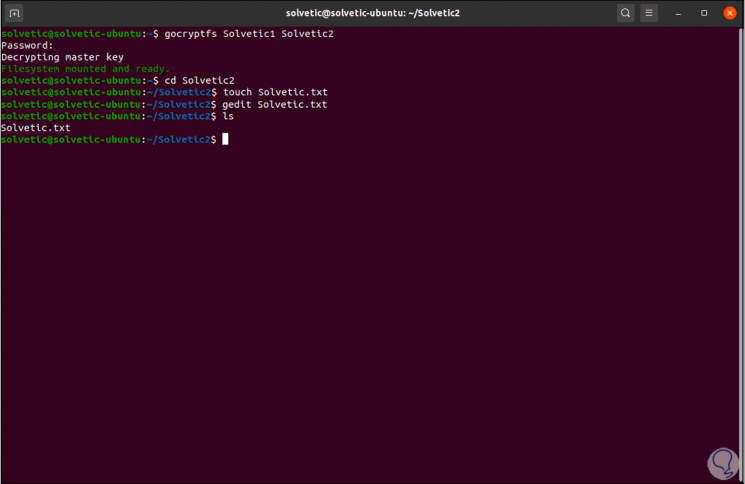

Sobald das Verzeichnis bereitgestellt ist, können wir die darin erforderlichen Objekte erstellen und bearbeiten. In diesem Fall erstellen wir eine Textdatei mit “touch” und mit “gedit” bearbeiten wir sie:

Berühren Sie EinWie.com.txt gedit EinWie.com.txt

Wenn Sie in das verschlüsselte Verzeichnis wechseln, können Sie feststellen, dass eine neue Datei erstellt wurde, deren Name verschlüsselt ist:

Dort können wir “ls -hl” für vollständigere Details verwenden:

Wir können versuchen, den Inhalt dieser Datei mit dem Befehl “them” zu visualisieren:

weniger "Datei"

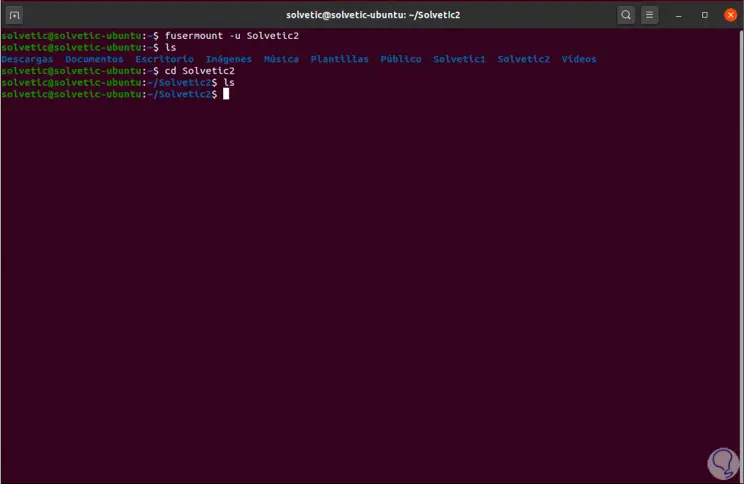

4. Hängen Sie das verschlüsselte Gocryptfs-Verzeichnis unter Linux aus

Wenn es der Moment erfordert, können wir das Verzeichnis mit dem Befehl fusermount aushängen:

Fusermount -u EinWie.com2

Dann können wir auf dieses Verzeichnis zugreifen und mit “ls” überprüfen, ob es leer ist:

Gocryptfs ist eine der umfassendsten Lösungen, um vertraulichen Dateien unter Linux mehr Sicherheit zu verleihen.