Aktuelle Betriebssysteme sowie ihre Komponenten (Dienste, Prozesse und Anwendungen) sind derzeit Angriffen verschiedener Art sowohl intern als auch extern durch kategorisierte Bedrohungen aller Art ausgesetzt, und wenn wir Administratoren oder fortgeschrittene Benutzer sind, müssen wir auf diese Angriffe vorbereitet sein und lernen, ein spezielles Schutzsystem zu haben. Aber dafür ist es grundlegend zu bestimmen, welche Schwachstellen das Team präsentiert, um an ihnen zu arbeiten. TechnoWikis wird in diesem Tutorial klar erklären, wie man Vuls verwendet, um diese Analyse durchzuführen.

Vuls ist mit mehreren Betriebssystemen und Anwendungen kompatibel und verwendet verschiedene Arten von Scans für Aufgaben zur Erkennung von Schwachstellen. Dies reicht von Port-Scans, Überprüfung von Softwareversionen bis hin zur Erkennung von Schwachstellen in Dateien und Konfigurationen, die als etwas Normales, Schlimmeres versteckt werden können eine Reihe von Problemen im System auslösen.

- Integration mit gängigen Vulnerability-Management-Systemen wie JIRA und GitHub, um die Verwaltung erkannter Schwachstellen zu automatisieren.

- Automatische System- und Anwendungsscanfunktion.

- Erstellen Sie detaillierte Berichte über die erkannten Schwachstellen. Dieser Bericht enthält eine Analyse des Schweregrads der Schwachstelle sowie eine Reihe von Empfehlungen zu deren Behebung.

- Unterstützung für mehrere Betriebssysteme und Anwendungen.

- Kompatibel mit Apache, MySQL und mehr.

- Scannen Sie im Offline-Modus ohne Internetzugang.

- Es ermöglicht das Scannen ohne Root-Rechte und ohne Abhängigkeiten.

- Mit yum-ps können Sie Prozesse erkennen, die von Aktualisierungsprozessen betroffen sind.

- Lokaler Scanmodus.

- Benötigt kein SSH.

- Es ist möglich, Vuls im Servermodus zu starten und als HTTP-Server lauschen zu lassen.

- Scanergebnisse können im JSON-Format erstellt werden.

- Wir können Analysen von Middleware, Programmiersprachenbibliotheken und Frames durchführen, um Schwachstellen zu erkennen.

- Bei CPE registrierte Support-Software.

Sehen wir uns an, wie Sie dieses leistungsstarke Tool verwenden, um unsere Systeme funktionsfähig zu halten.

ABONNIEREN SIE AUF YOUTUBE

So führen Sie einen Schwachstellenscan mit Vuls durch

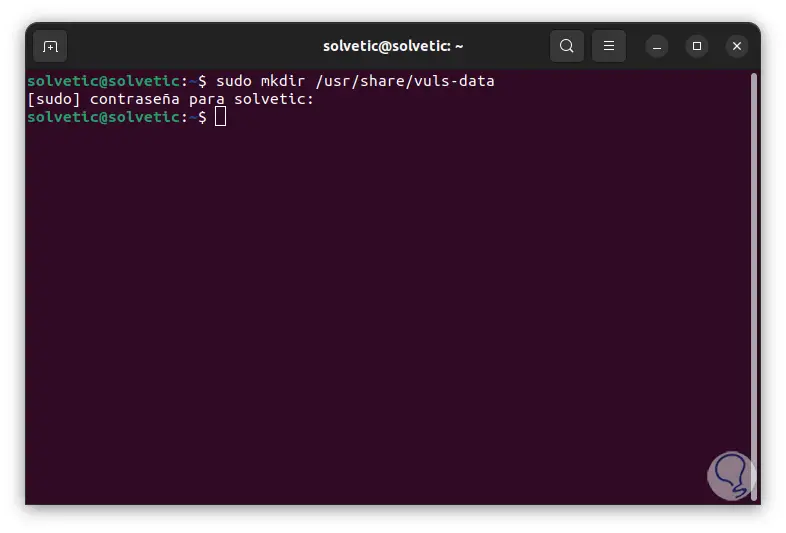

Wir öffnen das Terminal und installieren die Abhängigkeiten, wir erstellen das Verzeichnis für die Daten:

sudo mkdir /usr/share/vuls-data

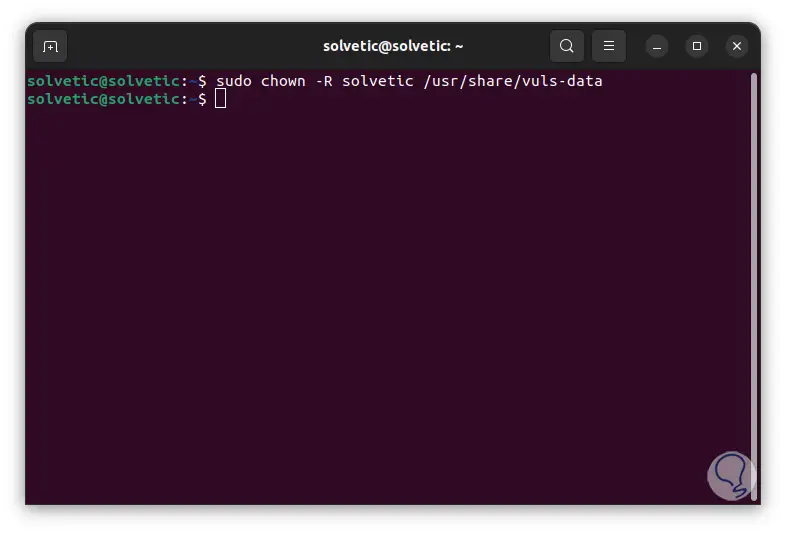

Wir vergeben Benutzerzugriff:

sudo chown -R (Benutzer) /usr/share/vuls-data

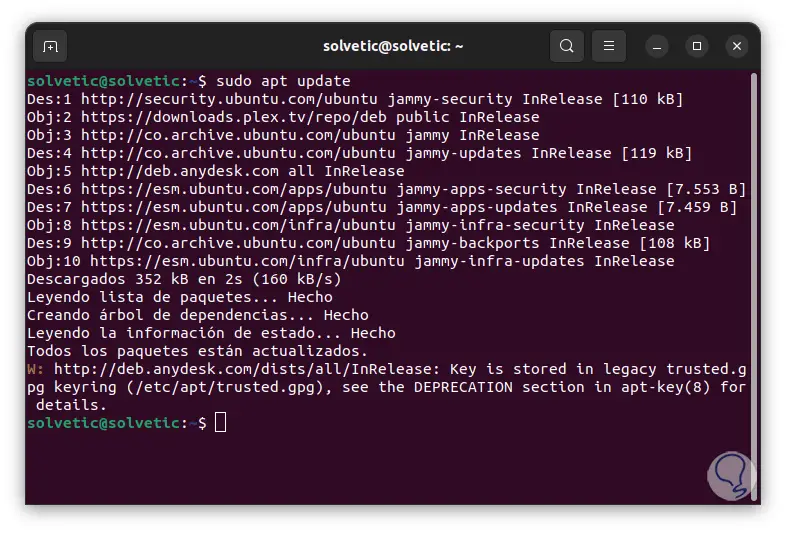

Wir aktualisieren das System:

sudo apt aktualisieren

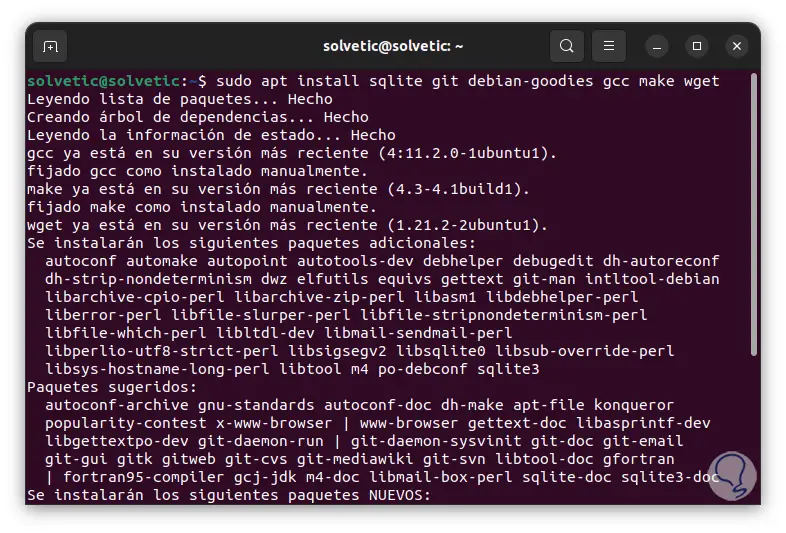

Danach installieren wir die notwendigen Dienstprogramme, damit alles optimal funktioniert:

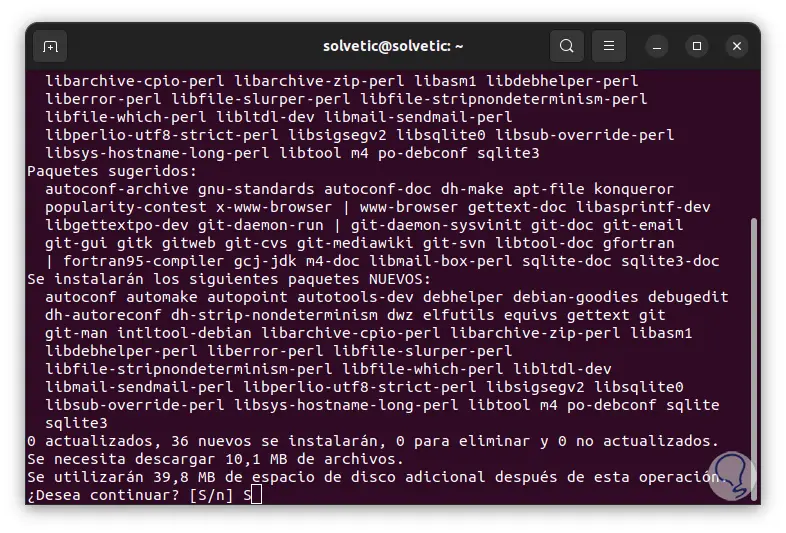

sudo apt install sqlite git debian-goodies gcc make wget

Wir bestätigen den Vorgang, indem wir den Buchstaben S eingeben:

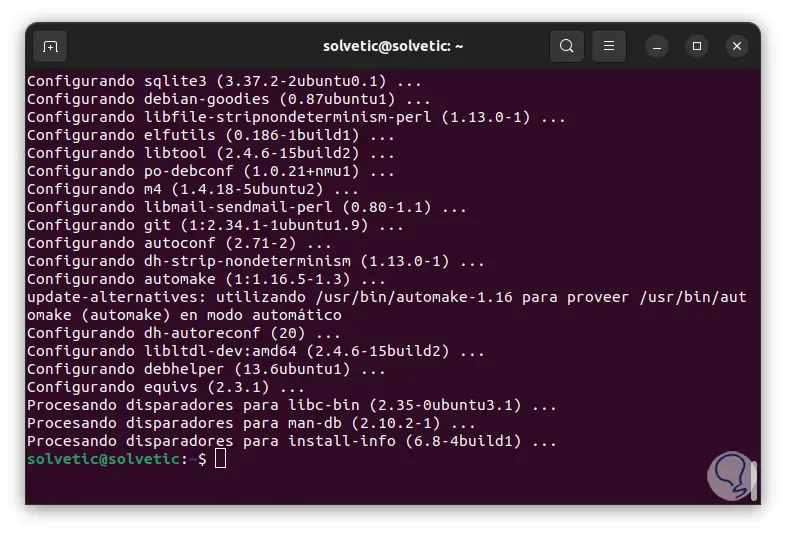

Wir hoffen, dass dieser Prozess ein Ende findet:

sqlite ist ein Datenbanksystem, mit dem die Schwachstelleninformationen gespeichert werden, debian-goodies integriert das Dienstprogramm checkrestart, das Informationen über die Pakete bietet, die in einem Teil des Prozesses neu gestartet werden können und sollten.

Jetzt werden wir Go installieren, dies ist eine effiziente Programmiersprache, dank der es möglich sein wird, große und komplexe Anwendungen auf einfache Weise zu verwalten, ihre Struktur ist einfach und ermöglicht es Ihnen, leistungsstarke Anwendungen zu erstellen, einige ihrer Funktionen Sind.

- Nutzt effektiv verschiedene CPU-Kerne und bietet native Unterstützung für Parallelität

- Ihre Variablen müssen mit einem bestimmten Datentyp deklariert werden

- Es unterstützt Cross-Compiling

- Integriert einen Garbage Collector, der eine Speicherverwaltung ermöglicht

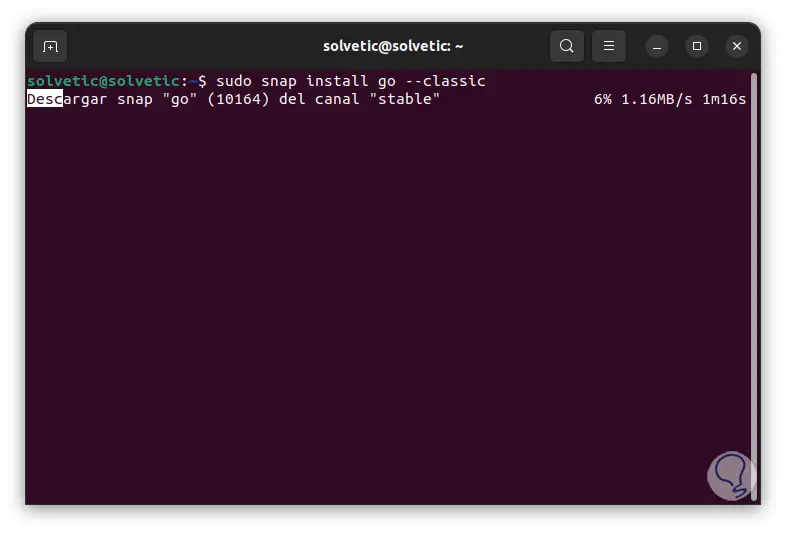

Für seine Installation führen wir aus:

sudo snap install go –classic

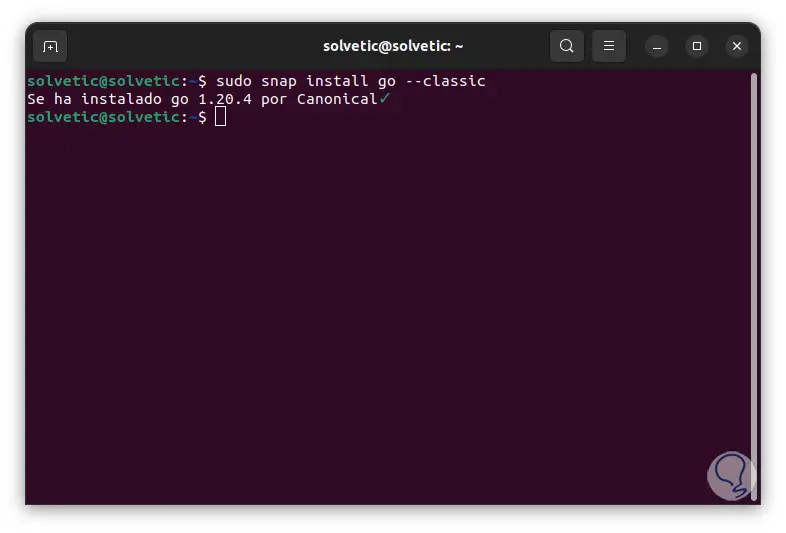

Wir hoffen, dass es das Ende erreicht:

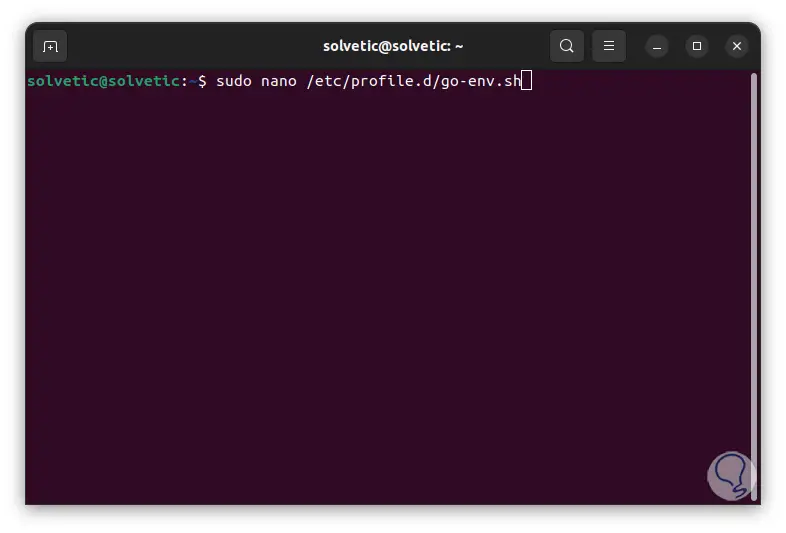

Für einen optimalen Betrieb benötigt Go Umgebungsvariablen, in denen GOPATH und PATH konfiguriert werden, GOPATH gibt das Arbeitsverzeichnis für Go und PATH an, dort werden die Verzeichnisse gespeichert, in die die Programme gehen, diese Umgebungsvariablen müssen jedes Mal konfiguriert werden der Benutzer meldet sich an, aber um dies zu vermeiden und die Aktion zu automatisieren, erstellen wir eine neue ausführbare Datei namens go-env.sh in /etc/profile.d, dafür geben wir Folgendes ein:

sudo nano /etc/profile.d/go-env.sh

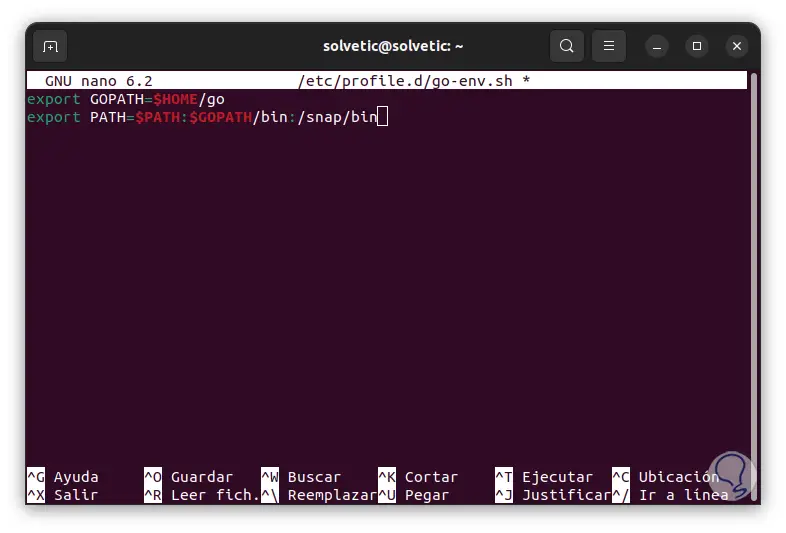

Wir geben folgendes ein. Der Befehl „export“ setzt die Umgebungsvariable auf den angegebenen Wert.

export GOPATH=$HOME/go export PATH=$PATH:$GOPATH/bin:/snap/bin

Wir speichern die Änderungen mit folgender Tastenkombination:

Strg + O

Wir verlassen den Editor mit:

Strg + X

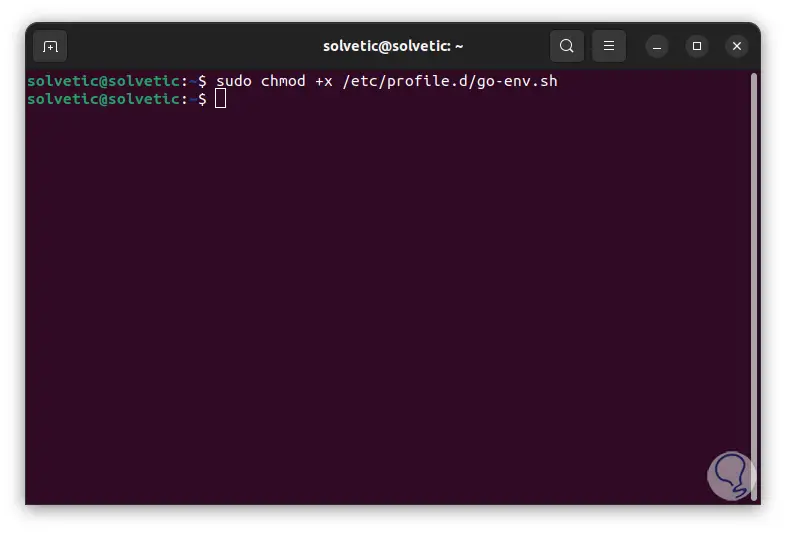

Wir vergeben Ausführungsberechtigungen:

sudo chmod +x /etc/profile.d/go-env.sh

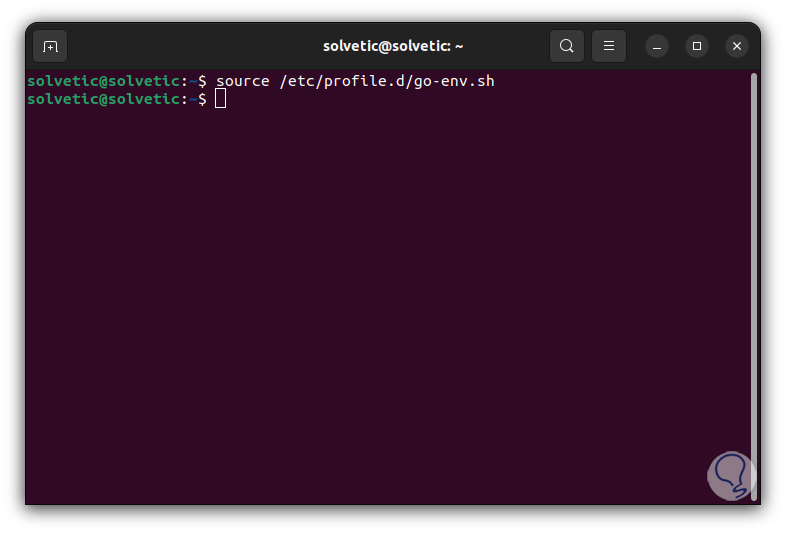

Um die Anmeldung zu vermeiden, führen wir Folgendes aus:

Quelle /etc/profile.d/go-env.sh

Wie bereits erwähnt, werden die Schwachstellen in verschiedenen Bibliotheken gehostet, in denen Vuls sich selbst aktualisiert und dafür sorgt, dass das System in optimalen Bedingungen ist, go-cve-dictionary, ein Go-Paket, bietet uns Zugriff auf die National Vulnerability Database oder NVD ( National Vulnerability Database) ist NVD das Repository der US-Regierung für öffentlich zugängliche Cybersicherheitslücken.

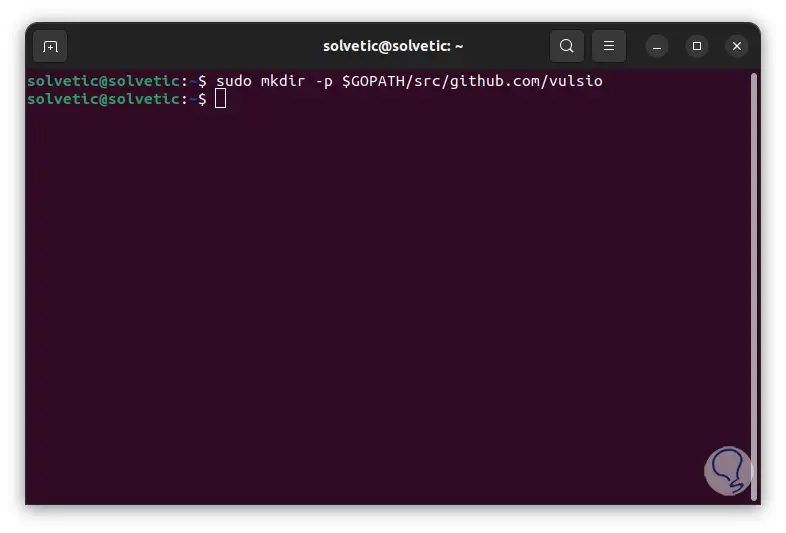

Dort finden wir Schwachstellenidentifikationen (CVE, Schwachstellen), Zusammenfassungen und Analysen der Auswirkungen dieser Schwachstellen auf die Maschine und es ist in einem lesbaren Format, Go speichert die Pakete in $GOPATH/src/, wir installieren die Go-cve- Wörterbuch, Dazu erstellen wir das Verzeichnis:

sudo mkdir -p $GOPATH/src/github.com/vulsio

Wir greifen auf den Ordner zu:

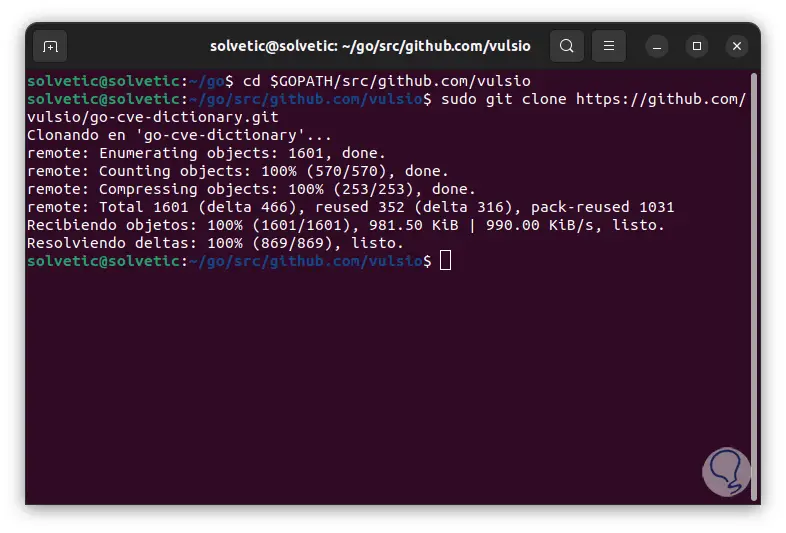

cd $GOPATH/src/github.com/vulsio

Wir klonen das Wörterbuch aus den Repositories:

sudo git clone https://github.com/vulsio/go-cve-dictionary.git

Wir greifen auf das Verzeichnis zu:

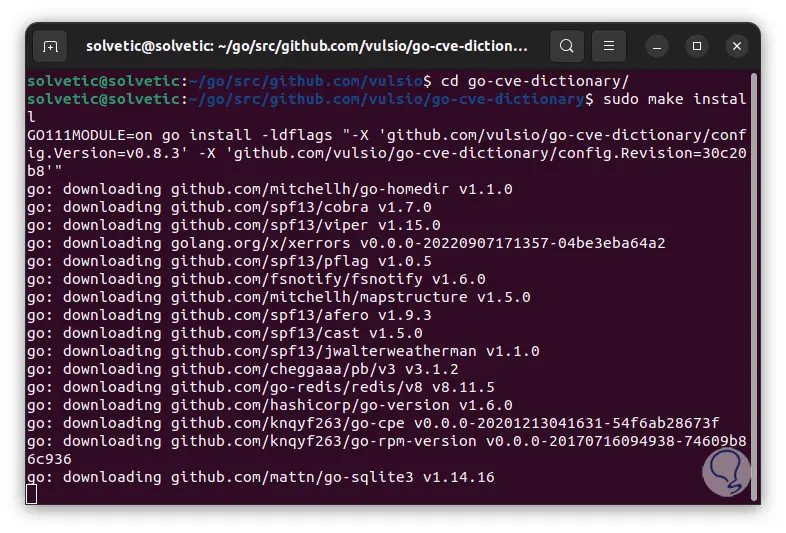

cd go cve Wörterbuch

Wir stellen die Dateien zusammen:

sudo make install

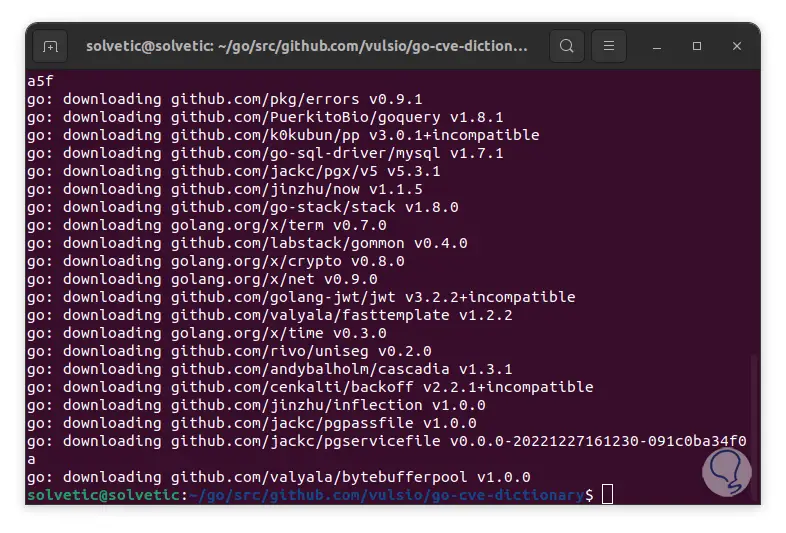

Wir warten, bis dieser Vorgang abgeschlossen ist:

Sie können die Dateien auf das Basissystem kopieren:

sudo cp $GOPATH/bin/go-cve-dictionary /usr/local/bin

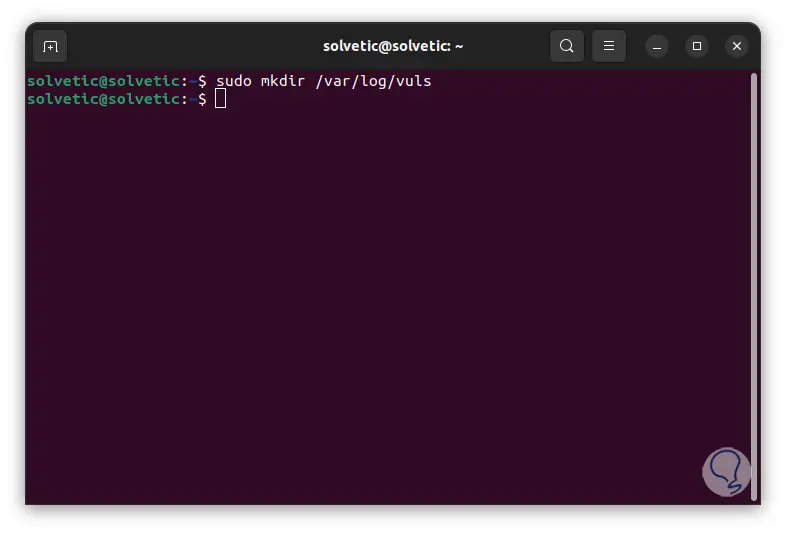

go-cve-dictionary benötigt Zugriff auf ein Protokollausgabeverzeichnis, also erstellen wir es:

sudo mkdir /var/log/vuls

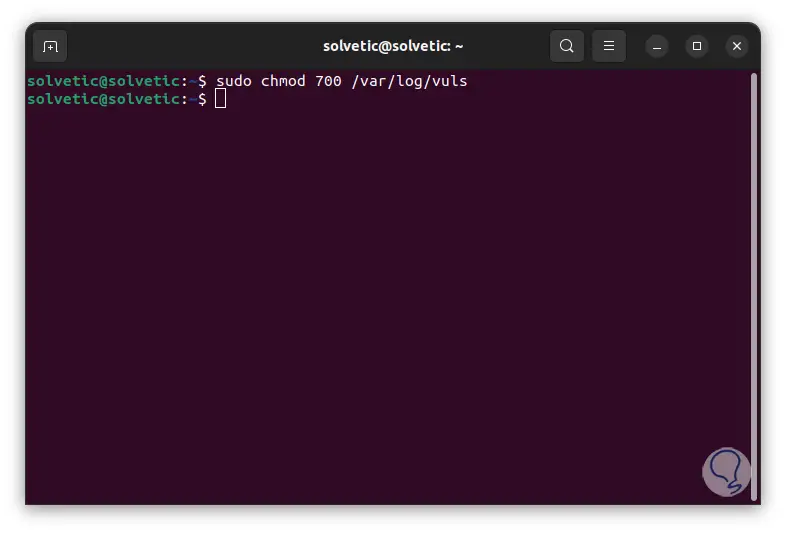

Wir vergeben die Berechtigungen:

sudo chmod 700 /var/log/vuls

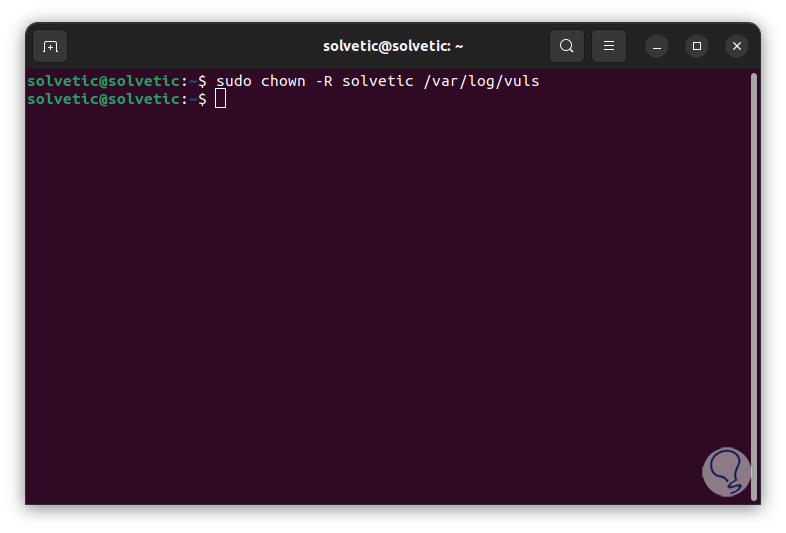

Benutzerzugriff zulassen:

sudo chown -R (Benutzer) /var/log/vuls

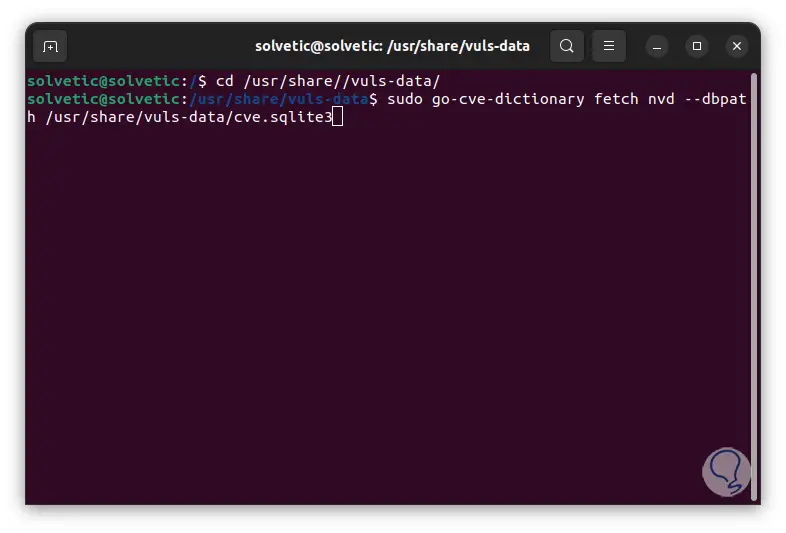

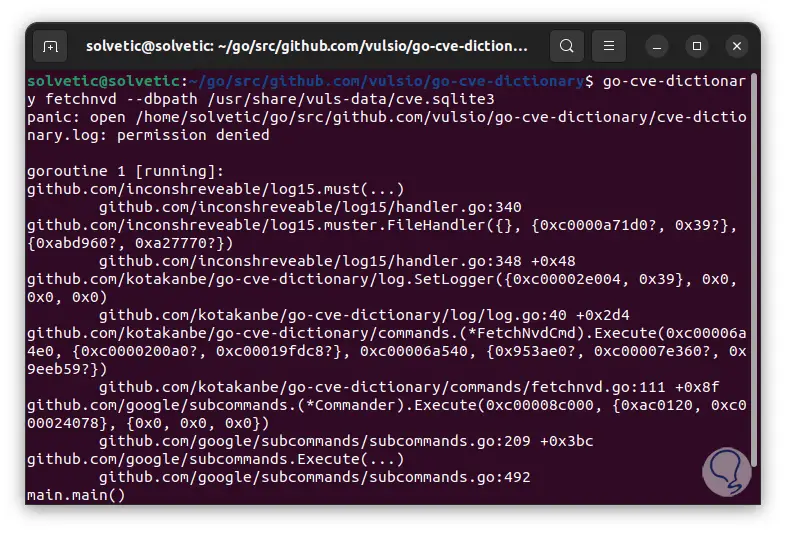

Wir führen den Schwachstellenscan von NVD aus:

go-cve-dictionary fetchnvd --dbpath /usr/share/vuls-data/cve.sqlite3

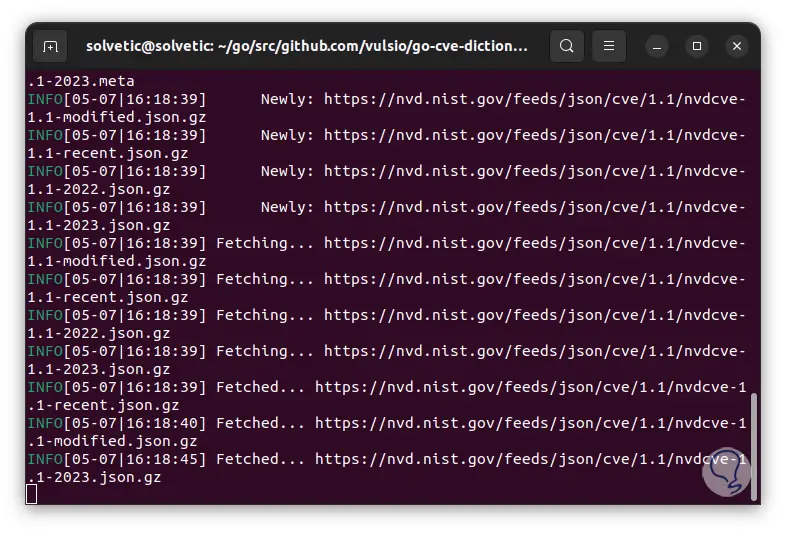

Der Analyseprozess wird gestartet:

Wir werden spezifische Details zu jeder Schwachstelle sehen:

Die go-cve-dictionary Optionen sind:

- jvn: Holen Sie sich das JVN-Schwachstellenwörterbuch

- nvd: Ruft das NVD-Schwachstellenwörterbuch ab

- –config string: Konfiguriert die String-Konfigurationsdatei

- –dbpath string: ist die SQL-Verbindungszeichenfolge

- –debug: gibt den Debugging-Modus an (Standard: false)

- –debug-sql: ist der SQL-Debugging-Modus

- –log-json: Erstellt eine JSON-Protokollausgabe

- –log-to-file: Erstellt ein Protokoll der Ausgabe in eine Datei

Ein weiteres Schwachstellenwörterbuch ist Goval, dies ist ein Go-Paket, mit dem Sie Zugriff auf die OVAL-Datenbank für Ubuntu haben. OVAL (Open Vulnerability and Assessment Language) ist eine offene Sprache, um Prüfungen auszudrücken, um festzustellen, ob Software-Schwachstellen vorhanden sind System verwendet es die NVD-Datenbank als Informationsquelle für Schwachstellen.

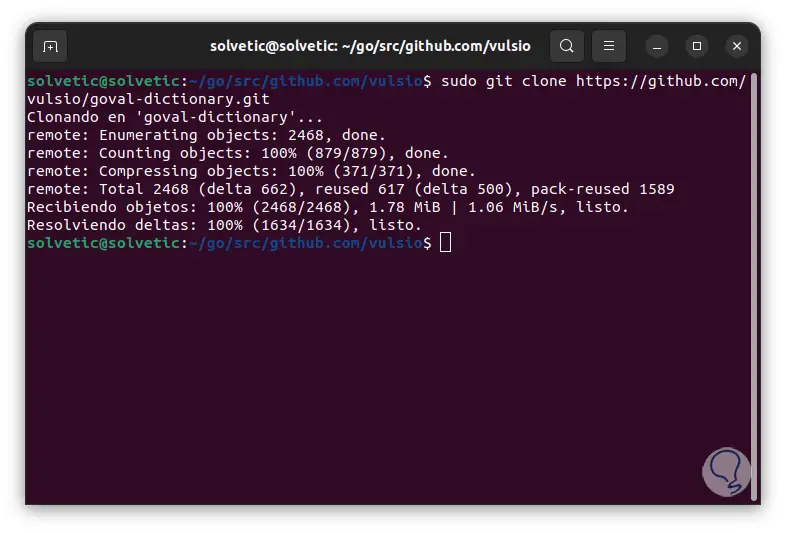

Wir werden das Goval-Wörterbuch installieren, dafür gehen wir zur Route:

cd $GOPATH/src/github.com/vulsio

Wir klonen das Verzeichnis:

sudo git clone https://github.com/vulsio/goval-dictionary.git

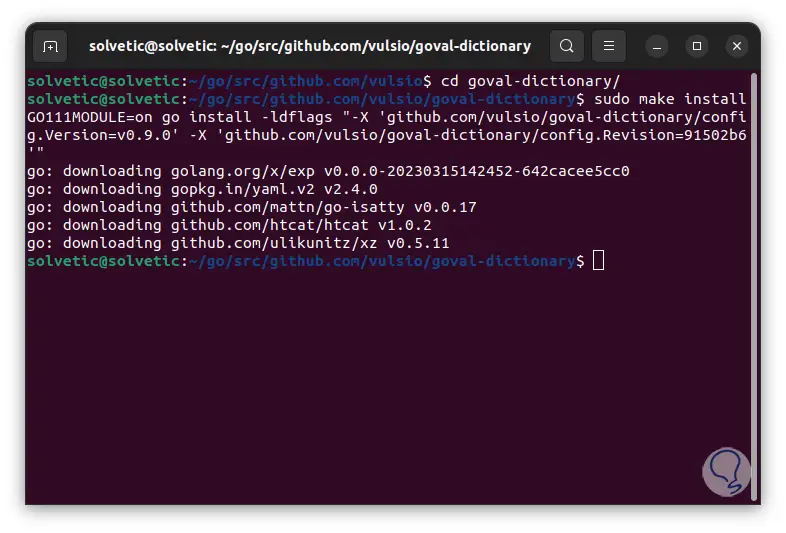

Wir greifen auf das Verzeichnis zu:

cd goval wörterbuch

Wir installieren die Plugins:

sudo make install

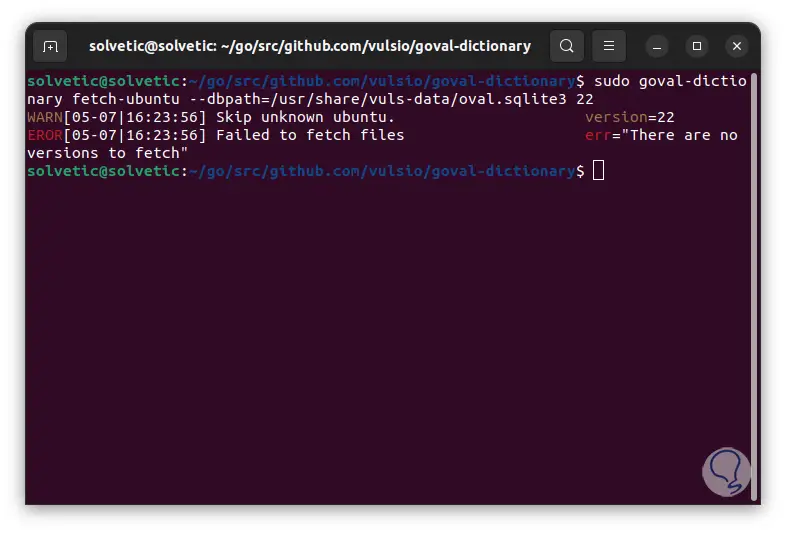

Wir haben eine Analyse für einige der verfügbaren Distributionen durchgeführt:

sudo goval-dictionary fetch-ubuntu --dbpath=/usr/share/vuls-data/oval.sqlite3 22

Mit dem Parameter fetch können wir Systeme hinzufügen wie:

- Red Hat, CentOS, Alma-Linux, Rocky-Linux

- Ubuntu

- Debian

- Orakel

- suse

- alpin

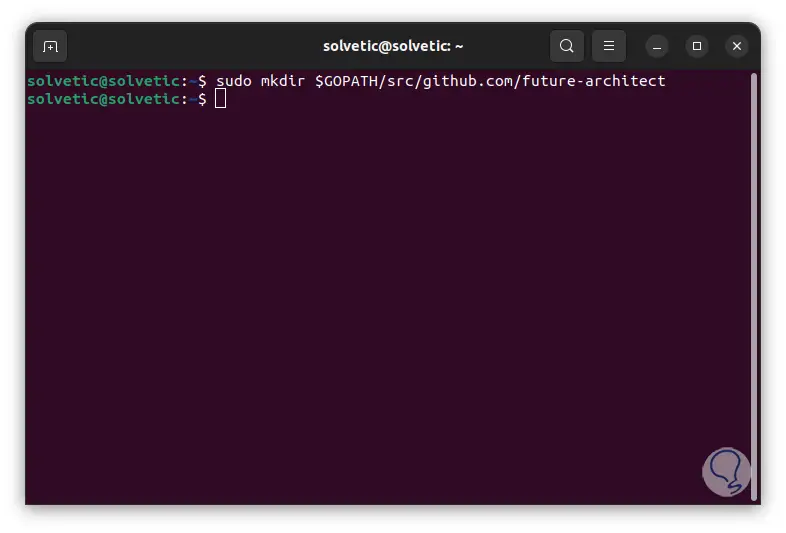

Im letzten Teil geben wir die Nummer der zu analysierenden Version ein. Es ist Zeit, Vuls zu installieren, wir installieren Vuls aus den Repositories, zuerst erstellen wir das Verzeichnis:

sudo mkdir -p $GOPATH/src/github.com/future-architect

Greifen Sie auf das Verzeichnis zu:

cd $GOPATH/src/github.com/future-architect

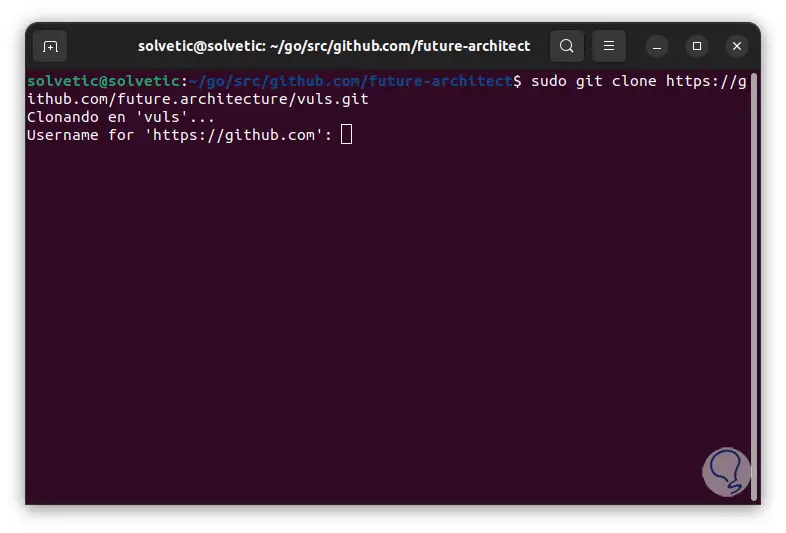

Versuchen Sie, das Repository von der offiziellen Website herunterzuladen:

sudo git clone https://github.com/future-architect/vuls.git

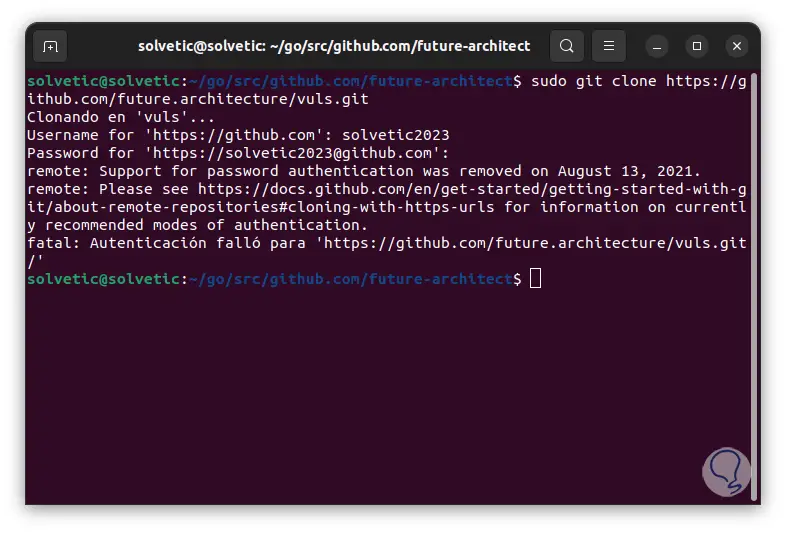

Dort müssen wir ein Konto erstellt haben, aber mit den neuesten Versionen sehen wir Folgendes:

Wir sehen, dass es keine Unterstützung für diese Art der Authentifizierung gibt, in diesem Fall greifen wir als root mit “sudo -i” zu, dann führen wir Folgendes aus:

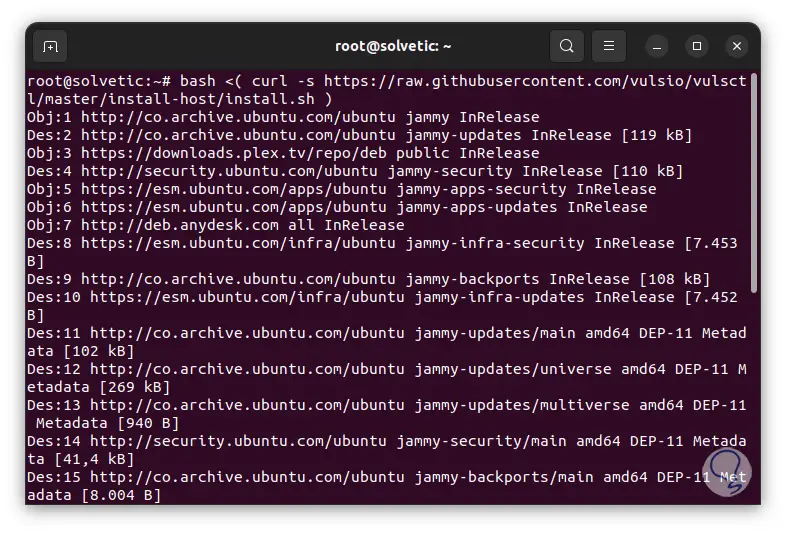

bash <( curl -s https://raw.githubusercontent.com/vulsio/vulsctl/master/install-host/install.sh )

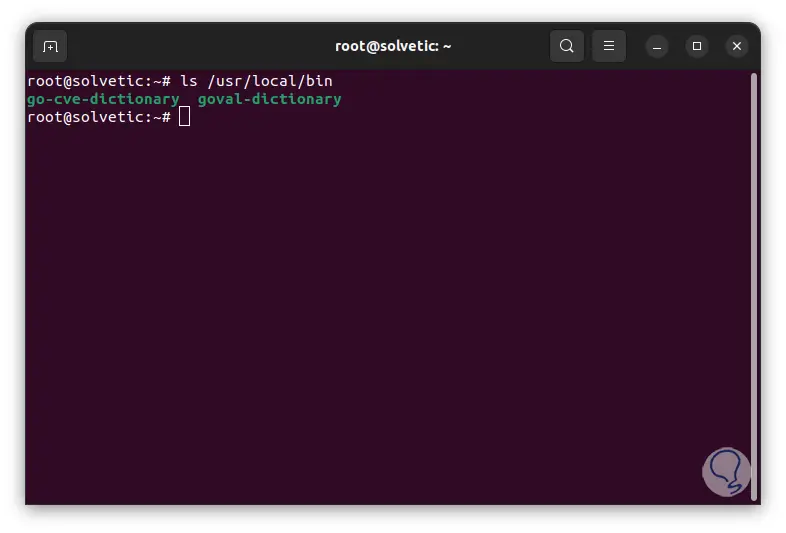

Wir validieren die Binärdateien:

ls /usr/local/bin/

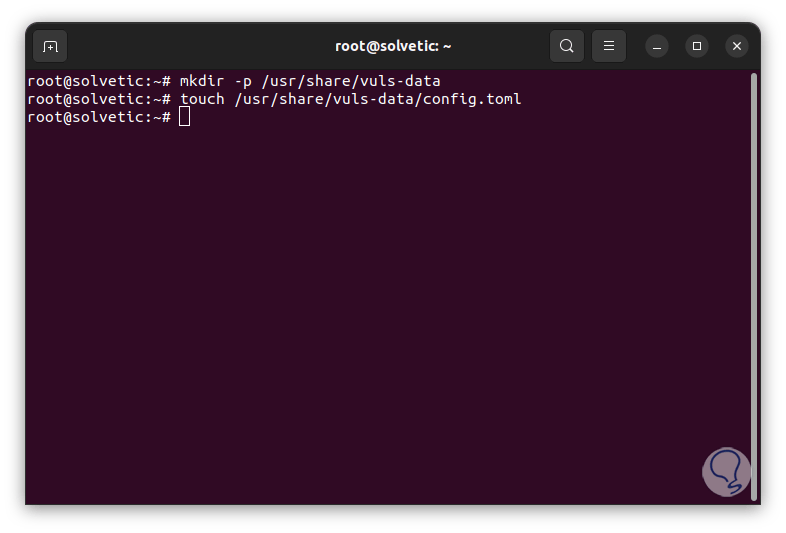

Wir erstellen ein neues Verzeichnis und erstellen die Konfigurationsdatei:

mkdir -p /usr/share/vuls-data touch /usr/share/vuls-data/config.toml

Wir bearbeiten die Datei:

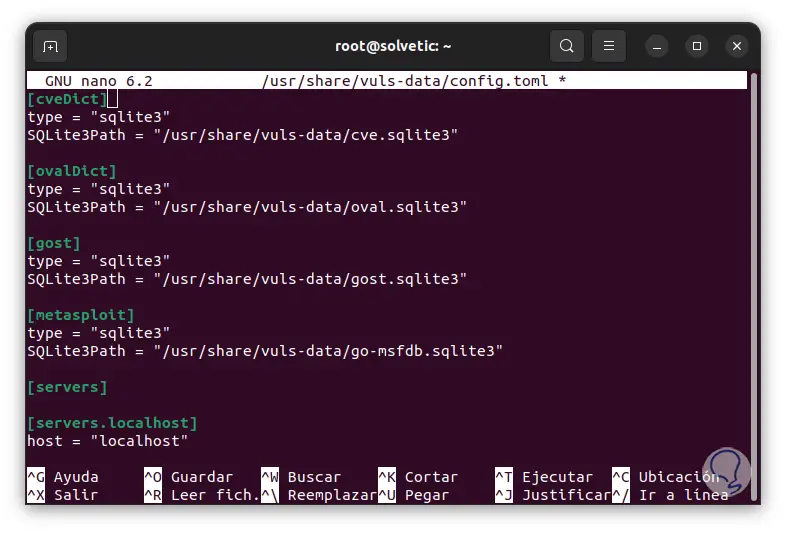

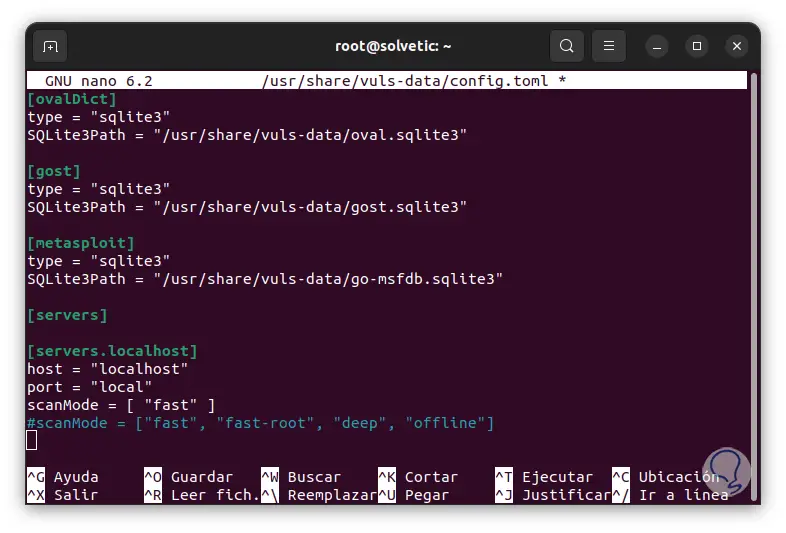

nano /usr/share/vuls-data/config.toml

Wir geben die Werte ein:

[cveDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/cve.sqlite3" [ovalDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/oval.sqlite3" [gost ] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/gost.sqlite3" [metasploit] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/go-msfdb.sqlite3" [servers ] [servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ] #scanMode = ["fast", "fast-root", "deep", "offline"]

Wir sehen alle aufgezeichneten Daten:

4 Vuls-Datenbanken werden im SQLite3-Format definiert:

- CVE (Häufige Schwachstellen und Gefährdungen)

- OVAL (Open Language of Assessment and Vulnerability)

- Gost – Dies verwendet den Sicherheitsscanner von Linux-Distributionen wie Redhat, Debian, Ubuntu und Microsoft Windows.

- CVE der Metasploit-Framework-Module

Wir speichern die Änderungen mit folgender Tastenkombination:

Strg + O

Wir verlassen den Editor mit:

Strg + X

Wir greifen auf das Verzeichnis zu:

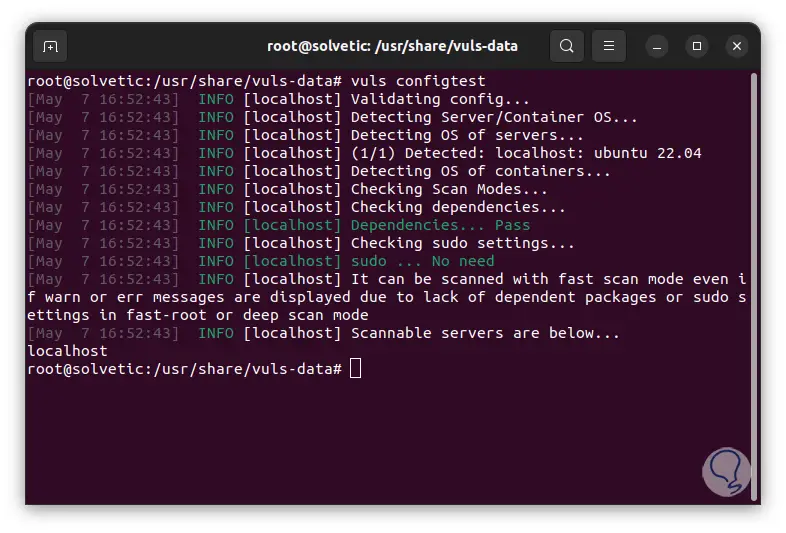

cd /usr/share/vuls-data/

Führen Sie den Konfigurationstest durch:

vuls-Konfigurationstest

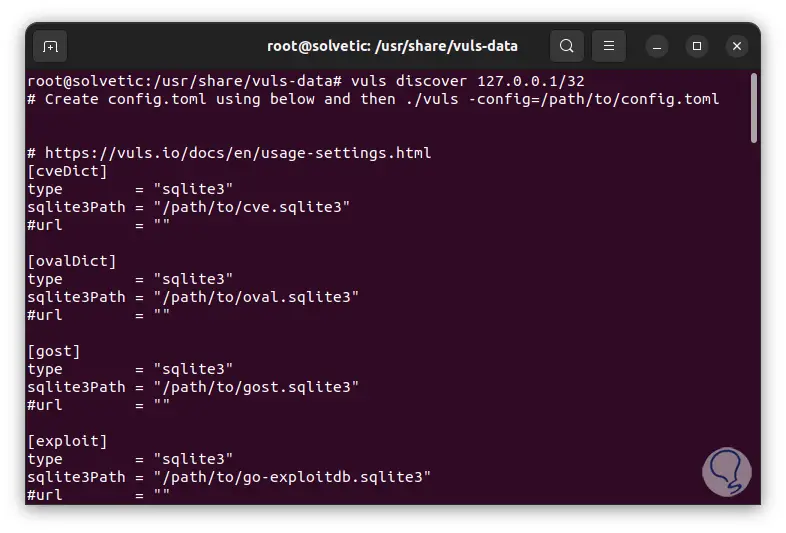

Wir erstellen eine Konfigurationsdatei:

Vuls entdecken 127.0.0.1/32

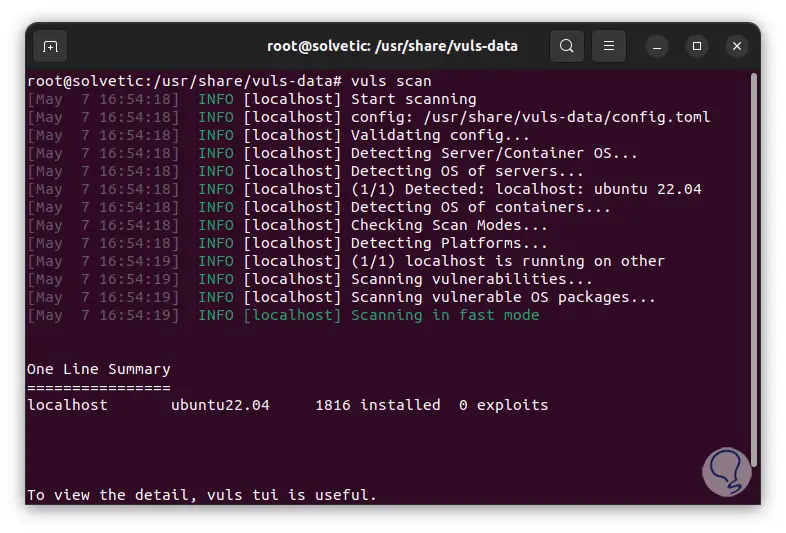

Wir führen einen allgemeinen Scan durch:

Vuls-Scan

Führen Sie für einen Scan auf einem bestimmten Computer Folgendes aus:

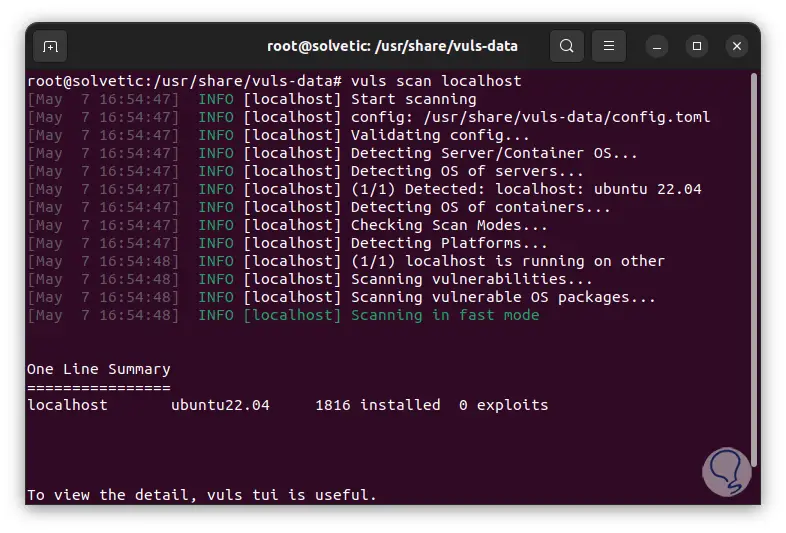

vuls scannen localhost

Dort sehen wir Details wie den Systemtyp, die Anzahl der installierten Pakete und die erkannten Bedrohungen.

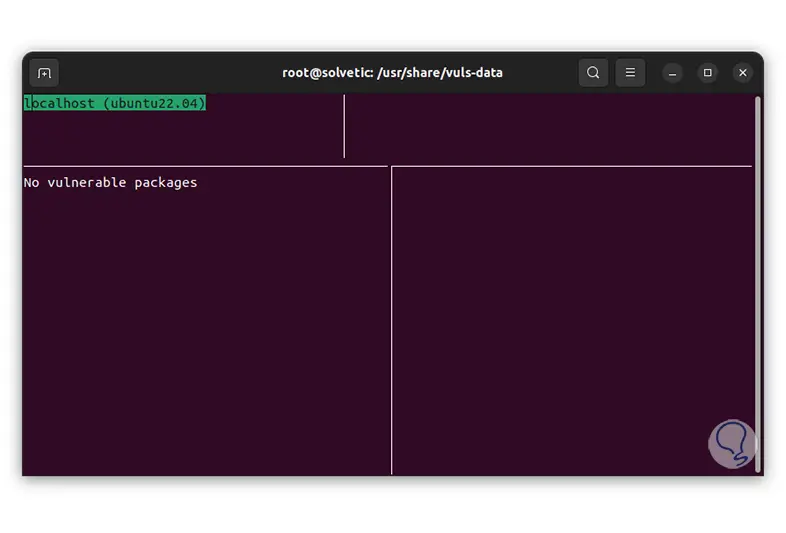

Um die Daten grafisch anzuzeigen (gilt, wenn Schwachstellen erkannt werden), führen Sie Folgendes aus:

vuls tui

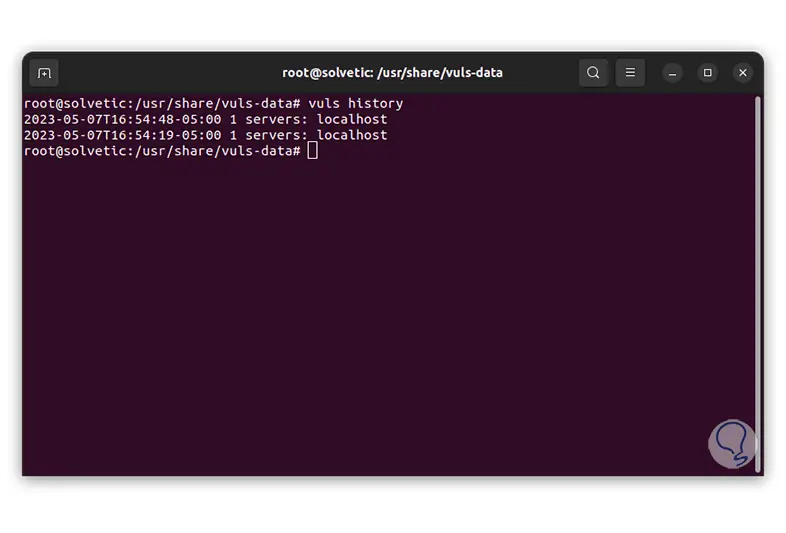

Um den Verlauf zu überprüfen, führen wir Folgendes aus:

vuls Geschichte

Vuls ist ein integrales Dienstprogramm, um unser System oder andere Geräte zu überprüfen und so sicherzustellen, dass sie keiner Bedrohung ausgesetzt sind, die ihre Integrität gefährdet.