ABONNIEREN SIE AUF YOUTUBE

Wenn wir eine Verbindung zu einer Website herstellen oder einen Netzwerkdienst nutzen, kommen zahlreiche Prozesse und Dienste ins Spiel, die die Kommunikation erfolgreich machen und um sicherzustellen, dass alles funktionsfähig ist, steht die Firewall zur Verfügung. Diese Firewall besteht aus einer Gruppe von Eingabe- und Ausgaberegeln, mit denen ein- und ausgehende Pakete analysiert werden, um ihre Integrität zu überprüfen und so festzustellen, ob sie vertrauenswürdig sind oder nicht. Darüber hinaus zeigt Ihnen TechnoWikis einige zusätzliche Methoden, damit alles optimal funktioniert. Aus diesem Grund werden wir über zwei wichtige Dienstprogramme wie nmap und tcpdump sprechen.

Nmap (Network Mapper) wurde als Dienstprogramm für Netzwerkscans und Sicherheitsprüfungen direkt an Ports entwickelt und eignet sich ideal für Netzwerkscans und Sicherheitsüberprüfungsaufgaben. Um seine Verwendung ein wenig zu verstehen: Nmap ist dafür verantwortlich, rohe IP-Pakete (ohne Inhalt) zu verwenden, um zu bestimmen, welche Computer im Netzwerk verfügbar sind. Darüber hinaus kann es überprüfen, welche Dienste (Anwendungsname und -version) auf ihnen gehostet werden, und Ihre Daten anzeigen Betriebssystem, Zugriff auf Paketfilter oder Firewalls und einige weitere Funktionen.

- Es ist völlig flexibel.

- Es kann unter Linux, Windows, FreeBSD, OpenBSD, Solaris, macOS und vielen mehr verwendet werden.

- Angabe von Ports und Scan-Reihenfolge.

- Erkennung des Betriebssystems.

- Zeit und Leistung jedes Hosts.

- Zielangabe.

- Bei Bedarf vollständiger oder teilweiser Netzwerkscan.

- Erstellen Sie Berichte in Formaten wie Nur-Text, XML oder HTML.

- Stealth-Scan-Funktion, d. h. der Scanvorgang erfolgt im Stealth-Modus (Stealth) oder es wird ein Scan über die serielle Schnittstelle verwendet, um zu verhindern, dass er von Sicherheitsgeräten und Firewalls erkannt wird, die am Ziel aktiv sind.

- Paralleles Scannen, das das gleichzeitige Senden mehrerer Pakete ermöglicht und so das Scannen optimiert.

- Es ermöglicht dem Benutzer, Skripte zu verwenden, um Aufgaben zu automatisieren und erweiterte Scans am Ziel durchzuführen.

- -iL <Eingabedatei>: liest eine Liste der Systeme aus der Datei

- -iR <Anzahl der Systeme>: Ziele zufällig auswählen

- -sL: Listenprobe: Verwendet die Liste der zu scannenden Ziele

- -sP: Ping Probe: Ermöglicht die Feststellung, ob das Ziel am Leben ist

- -P0: Gehe davon aus, dass alle Ziele am Leben sind

- -PS/PA/PU [Portliste]: Führen Sie einen TCP-SYN-, ACK- oder UDP-Scan der vom Benutzer angegebenen Ports aus

- -PE/PP/PM: führt eine ICMP-Analyse des Typs Echo, Datumsstempel und Netzmaske durch

- -n/-R: Keine DNS-Auflösung durchführen

- -sS/sT/sA/sW/sM: Führen Sie einen TCP SYN/Connect()/ACK-Scan durch

- -sN/sF/sX: Führen Sie einen TCP-Null-, FIN- und Xmas-Scan durch

- –scanflags <Flag>: ermöglicht uns die Angabe der TCP-Flags, die wir verwenden werden

- -p <Portbereich>: ermöglicht einen Scan der angegebenen Ports

- -F: Führen Sie einen Scan der in der nmap-services-Datei aufgeführten Ports durch

- -r: Ports nacheinander scannen

- -O: Betriebssystemerkennung aktivieren

- –osscan-limit: Begrenzt die Erkennung des Betriebssystems

- -6: IPv6-Scan aktivieren

- -A: Betriebssystem- und Versionserkennung aktivieren

Nun ist tcpdump ein Befehlszeilen-Paketanalysator, der libpcap verwendet, eine portable C/C++-Bibliothek, die die Erfassung des Netzwerkverkehrs ermöglicht. Dieses Tool kann Pakete erfassen und anzeigen, die auf einer bestimmten Netzwerkschnittstelle übertragen werden. Die gesamte Analyse erfolgt in Echtzeit.

- Ermöglicht die Analyse des Netzwerkverkehrs in Echtzeit.

- Es unterstützt komplexe Erfassungsausdrucksfilter, indem es die integrierte Filterausdruckssyntax von libpcap nutzt.

- Ermöglicht Ihnen, die Paketerfassung zu Support- und Verwaltungszwecken in einer Datei zu speichern.

- Es bietet detaillierte Informationen zu jedem erfassten Paket, darunter Quell- und Ziel-IP-Adresse, Ports, Protokoll, Paketgröße und weitere Details.

- Es ermöglicht das Filtern und Anzeigen nur der Pakete, die den von uns als Benutzern definierten Kriterien entsprechen.

- Es liegt in der Fähigkeit, Pakete basierend auf eigenen Filtern zu erfassen, wie z. B. der Verwendung von Quell- und Ziel-IP-Adressen, Ports und mehr.

- -A: druckt jedes erfasste Paket.

- -B: Zeigt die Größe des Puffers an.

- -c (count): ist für die Zählung der Anzahl der erkannten Pakete verantwortlich.

- –count: Gibt die Paketanzahl nur aus, wenn die Capture-Dateien gelesen werden, anstatt diese Pakete zu analysieren.

- -d – Erzeugt den passenden Code für das kompilierte Paket in einem für Menschen lesbaren Format.

- -e: druckt den Link-Layer-Header jedes Pakets.

- -f Gibt IPv4-Adressen numerisch, aber nicht symbolisch aus.

- -i-Schnittstelle: Ermöglicht die Definition der zu analysierenden Schnittstelle.

- -I (–monitor-mode): Setzt die Schnittstelle auf „Überwachungsmodus“ und gilt für IEEE 802.11-WLAN-Schnittstellen.

- -K – IP-, TCP- oder UDP-Prüfsummen nicht überprüfen.

- -m Modul – Lädt die SMI-MIB-Moduldefinitionen mithilfe der Moduldatei.

- -n: Adressen nicht konvertieren.

Ohne weitere Umschweife erklärt TechnoWikis, wie man diese beiden Tools verwendet, um den Zustand der Firewall unter Linux zu analysieren, und wir werden Ubuntu verwenden.

So überprüfen Sie die Firewall mit Nmap und Tcpdump

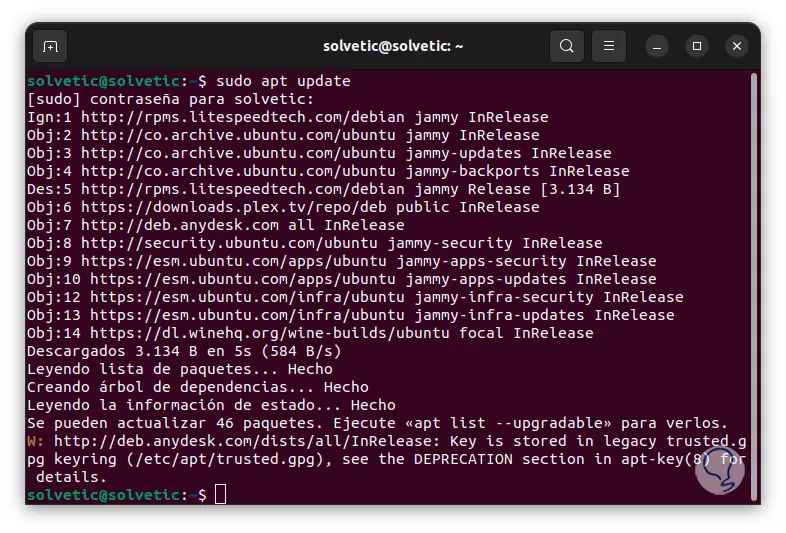

Wir werden das Terminal öffnen und das System mit dem folgenden Befehl aktualisieren:

Sudo apt-Update

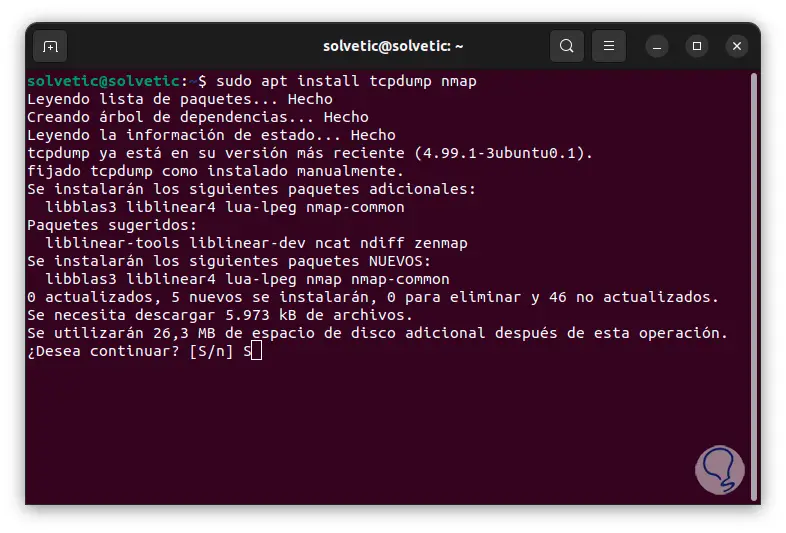

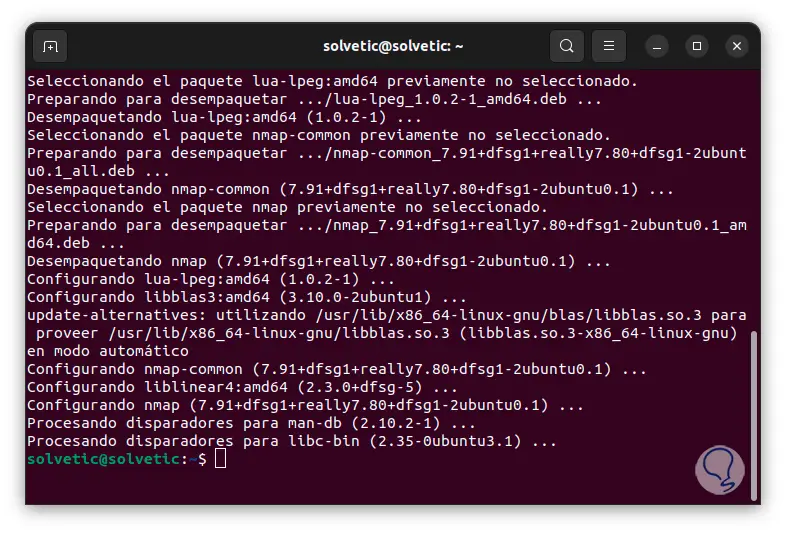

Anschließend installieren wir die erforderlichen Dienstprogramme mit dem folgenden Befehl:

sudo apt install tcpdump nmap

Um diesen Vorgang zu bestätigen, geben wir den Buchstaben S ein:

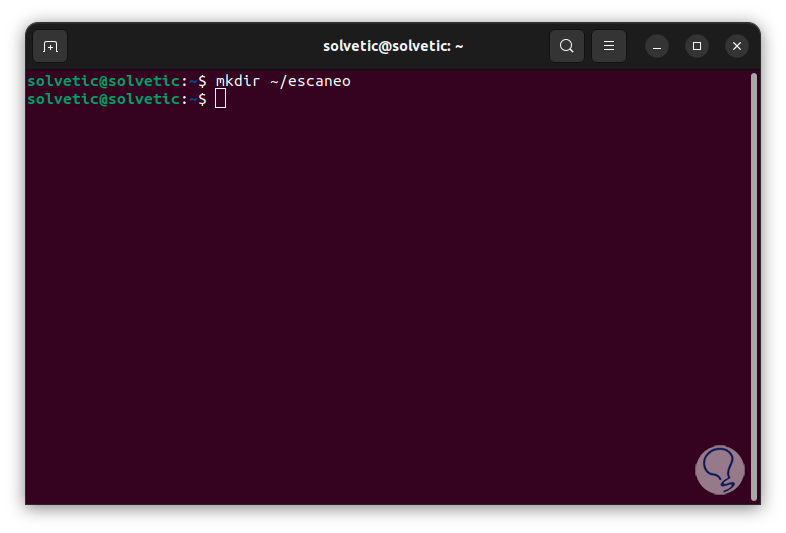

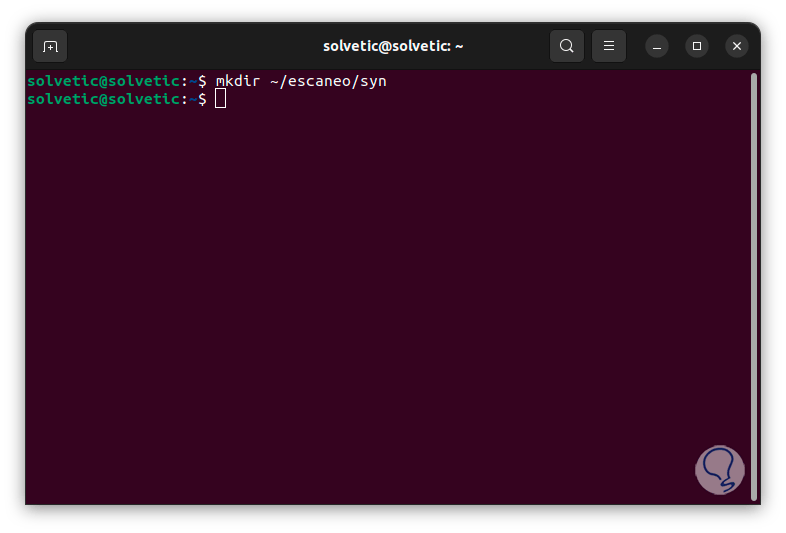

Jetzt erstellen wir das Verzeichnis, in dem die Ergebnisse der Analyse gespeichert werden. Dazu verwenden wir den folgenden Befehl:

mkdir ~/name

Jetzt scannen wir den Computer, um nach offenen TCP-Ports zu suchen. Zuerst erstellen wir für die erste Analyse ein weiteres Verzeichnis im vorherigen Verzeichnis:

mkdir ~/(Name)/Name

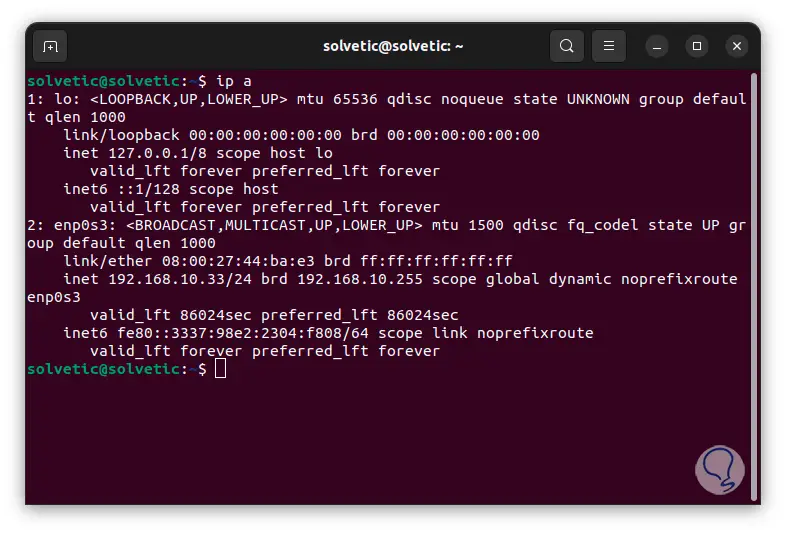

Jetzt führen wir den Befehl „ip a“ aus, um die IP unseres Computers oder des Zielcomputers zu erfahren:

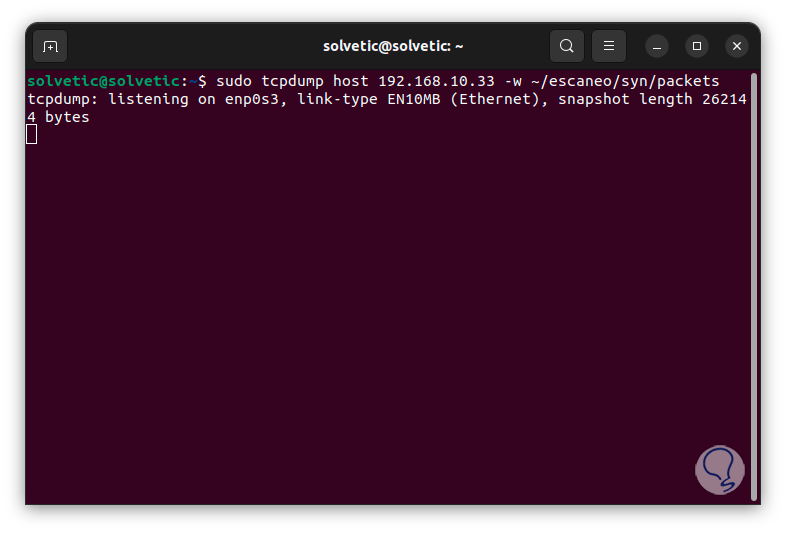

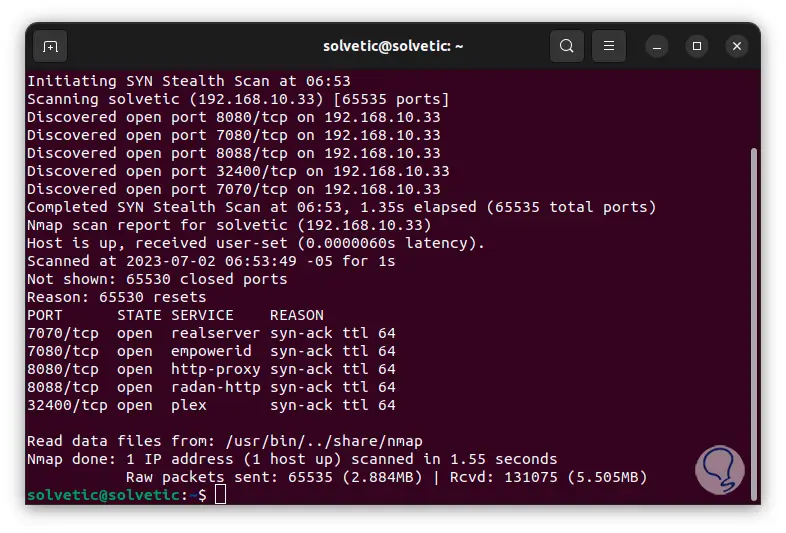

Jetzt verwenden wir den SYN-Scan, bei dem es sich um einen Scan handelt, der keine vollständige Aushandlung mit dem Ziel durchführt. Dazu führen wir Folgendes aus:

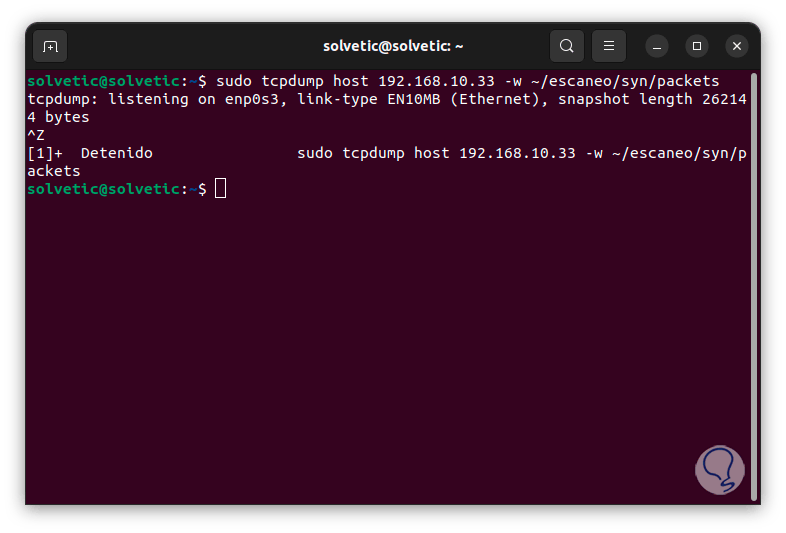

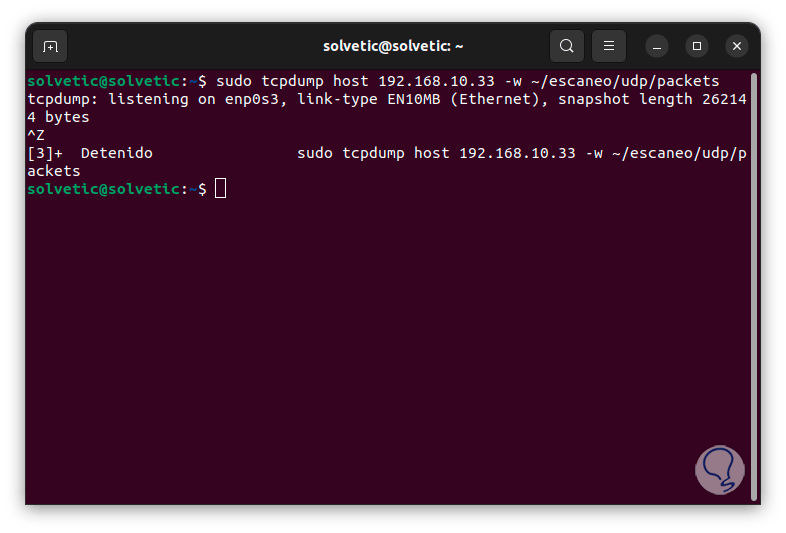

sudo tcpdump host host_ip -w ~/name/name/packets

Standardmäßig wird tcpdump im Vordergrund ausgeführt. Wenn dies nicht erforderlich ist, können wir diesen Vorgang mit den folgenden Tasten anhalten:

Strg + Z

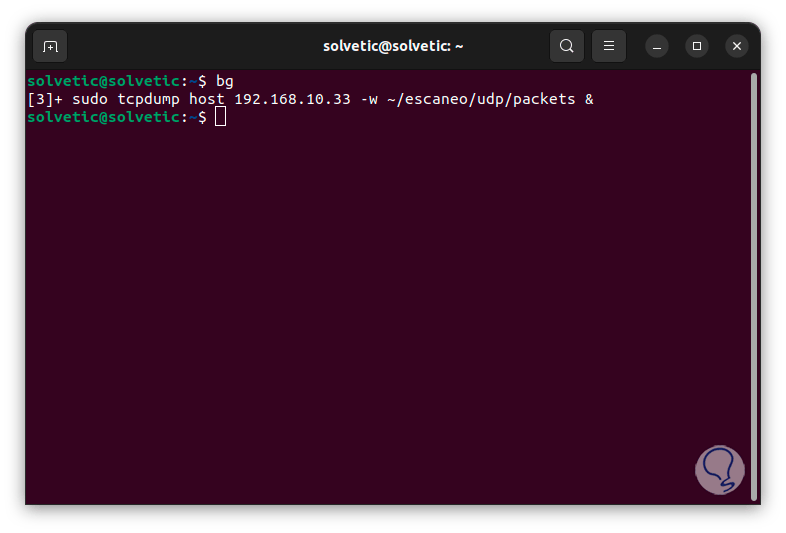

Anschließend führen wir bei Bedarf „bg“ aus, damit es im Hintergrund läuft.

Jetzt führen wir den SYN-Scan durch, dazu führen wir Folgendes aus:

sudo nmap -sS -Pn -p- -T4 -vv --reason -oN ~/name/name/nmap.results host_ip

9

Wir haben die folgenden Parameter verwendet:

- -sS: SYN-Scan starten

- -Pn – Ermöglicht die Umgehung der Hosterkennung

- -p-: Standardmäßig validiert ein SYN-Scan die 1000 am häufigsten verwendeten Ports. Mit diesem Befehl überprüft nmap alle verfügbaren Ports

- -T4: legt ein Zeitprofil für nmap fest, Wert 0 ist am langsamsten und 5 am schnellsten

- -vv: Verbessert die Ausführlichkeit der Ausgabe

- –reason: Ermöglicht nmap, uns die Ursache eines Portstatus mitzuteilen

- -oN: Ergebnisse in eine Datei schreiben

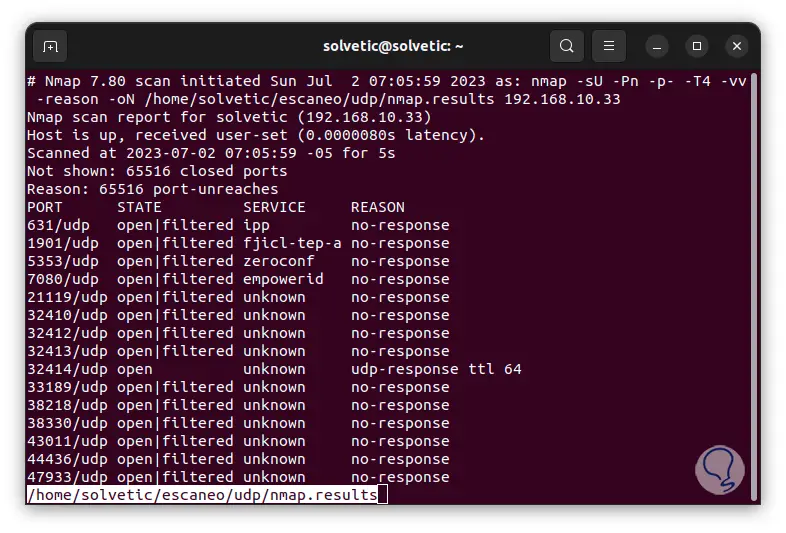

Wir können das Gesamtergebnis des Befehls sehen. Wir sehen den Port, den Status, den erkannten Dienst und den Grund.

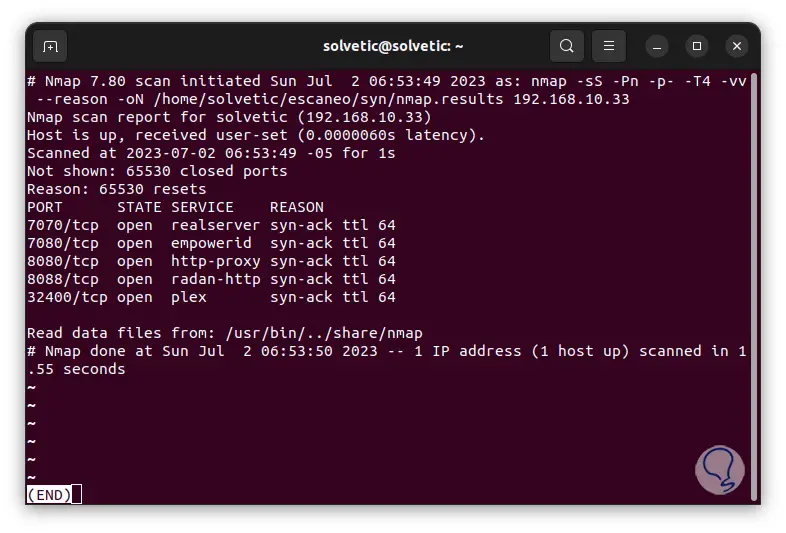

Die Ergebnisse dieses Tests analysieren wir mit dem Befehl:

weniger ~/name/name/nmap.results

Wir können sehen, dass 65530 Ports geschlossen wurden, wir haben die Ziel-IP, die verwendete Zeit und mehr gefunden.

Einige Befehle, die wir verwenden können, sind die folgenden.

- So zeigen Sie den Echtzeitverkehr an (falls zutreffend):

sudo tcpdump -nn -r ~/name/name/packets | ihnen

- So zeigen Sie den gesendeten Datenverkehr an:

sudo tcpdump -nn -r ~/name/name/packets 'dst host_ip' | ihnen

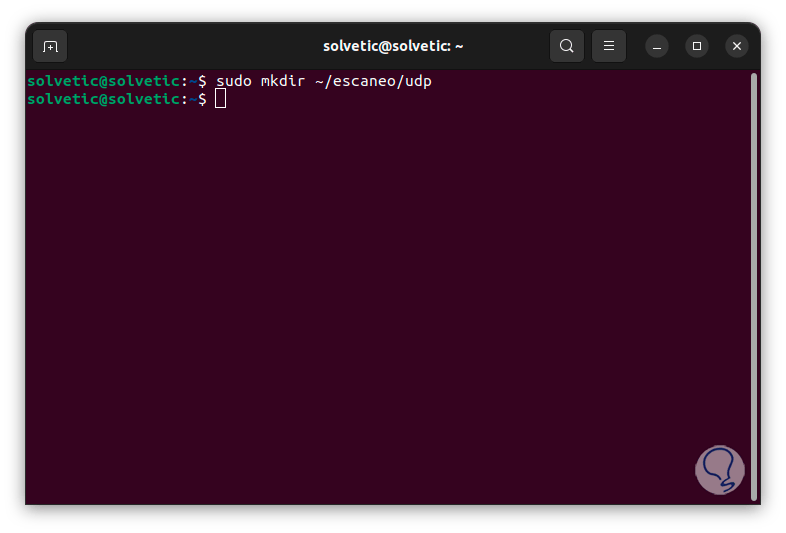

- Jetzt überprüfen wir die UDP-Ports. Zuerst erstellen wir das Verzeichnis mit der folgenden Syntax:

mkdir ~/name/udp

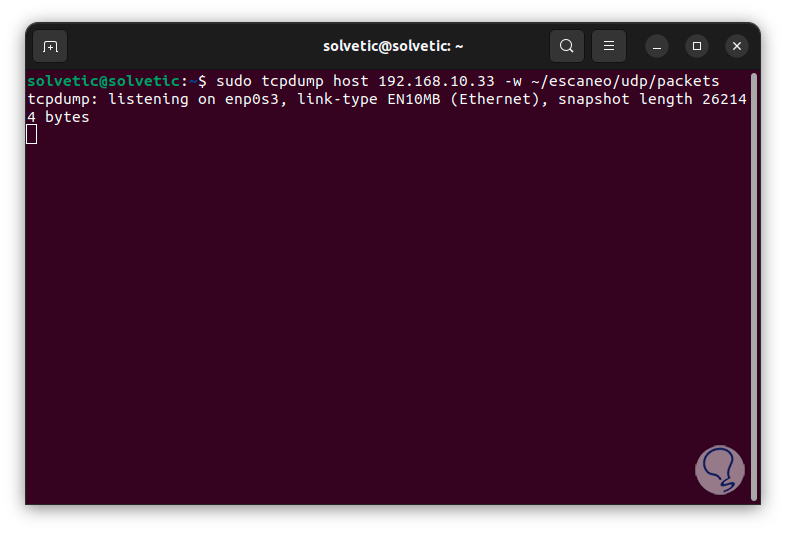

Jetzt führen wir den folgenden Befehl aus, um alles, was mit UDP zu tun hat, unter Berücksichtigung der Ziel-IP zu analysieren:

sudo tcpdump host computer_ip -w ~/name/udp /packets

Wir stoppen diesen Vorgang mit den Tasten:

Strg + Z

Wir lassen es mit „bg“ im Hintergrund laufen:

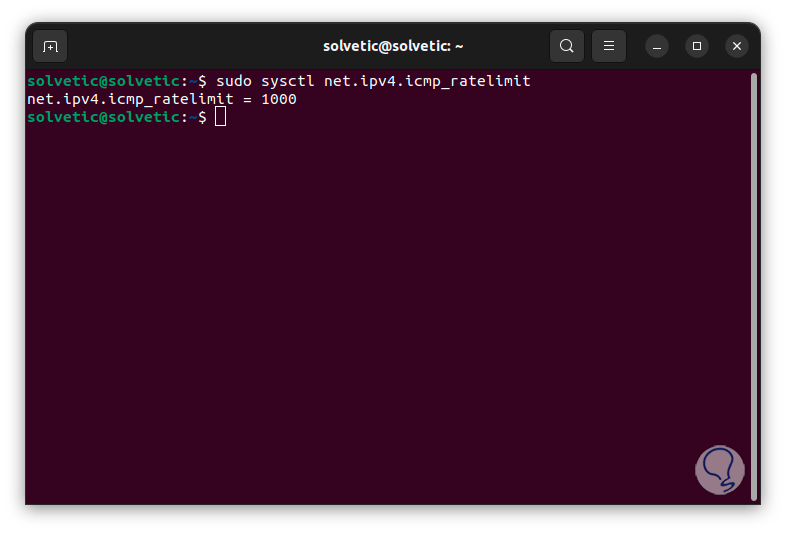

Bedenken Sie, dass die UDP-Analyse aufgrund der Anzahl vorhandener Ports zu lange dauern kann. Dies liegt daran, dass UDP ein verbindungsloses Protokoll ist. Um die Geschwindigkeit und die Scanzeit zu reduzieren, überprüfen wir den Zeitbereich des Parameters mit dem folgenden Befehl:

sudo sysctl net.ipv4.icmp_ratelimit

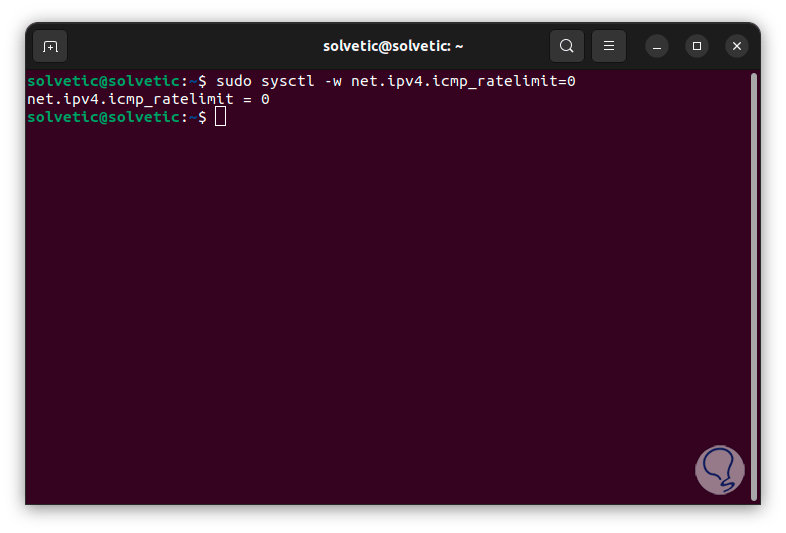

Wir werden diesen Wert deaktivieren, indem wir ihn mit dem folgenden Befehl auf 0 setzen:

sudo sysctl -w net.ipv4.icmp_ratelimit=0

Jetzt ist es möglich, den Test mit dem folgenden Befehl auszuführen:

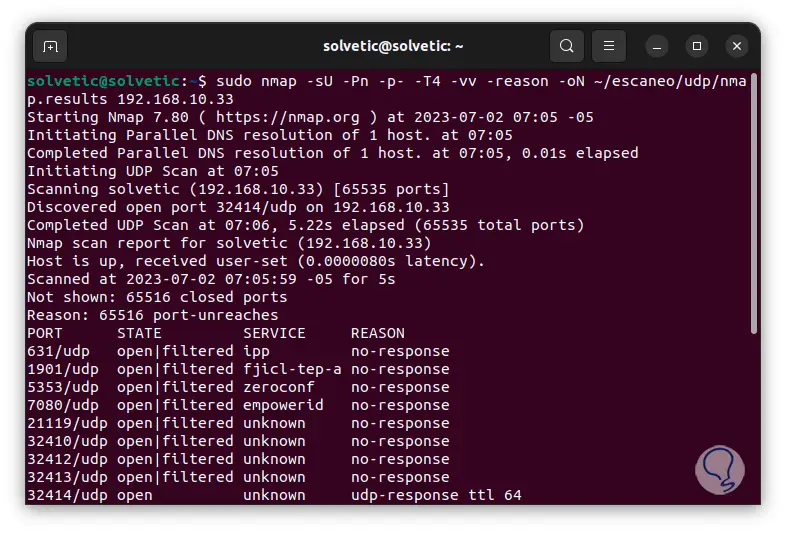

sudo nmap -sU -Pn -p- -T4 -vv --reason -oN ~/name/udp /nmap.results host_ip

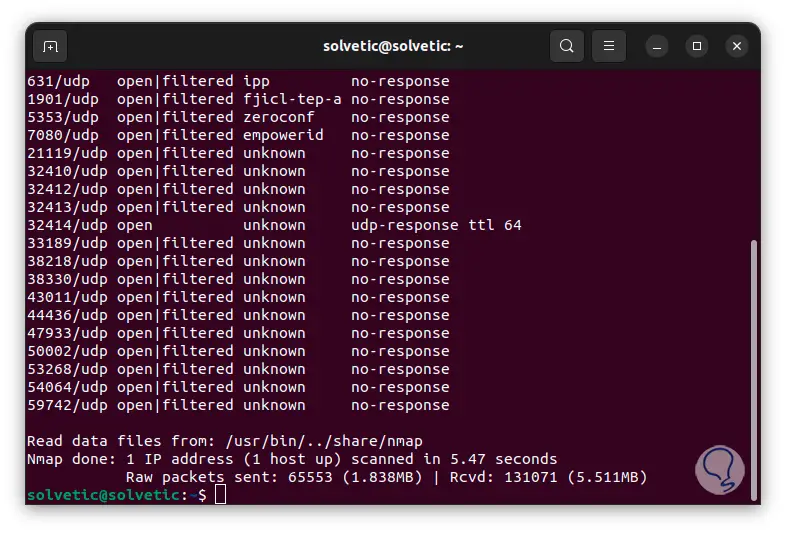

Wir gehen nach unten, um alle Ergebnisse zu sehen. Wir sehen die Anzahl der erkannten Ports, die Anzahl der erkannten Geräte, die verwendete Zeit und mehr.

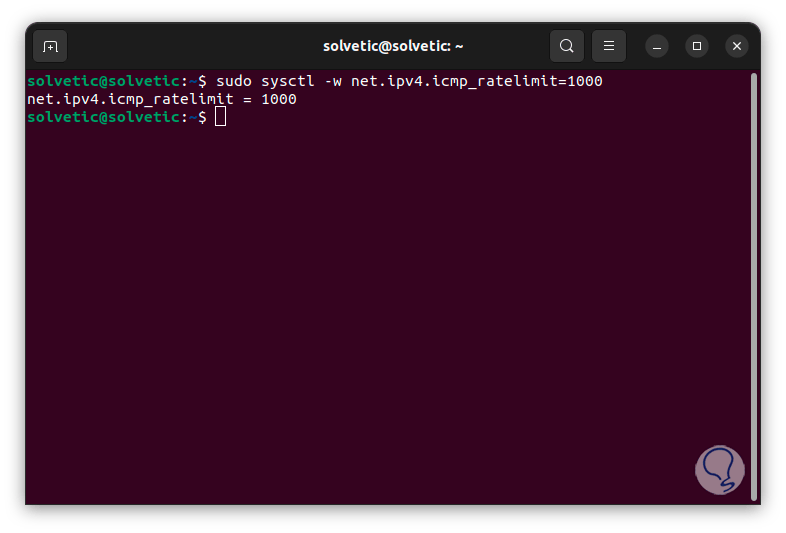

Danach werden wir die Parameterwerte mit dem folgenden Befehl erneut zurücksetzen:

sudo sysctl -w net.ipv4.icmp_ratelimit=1000

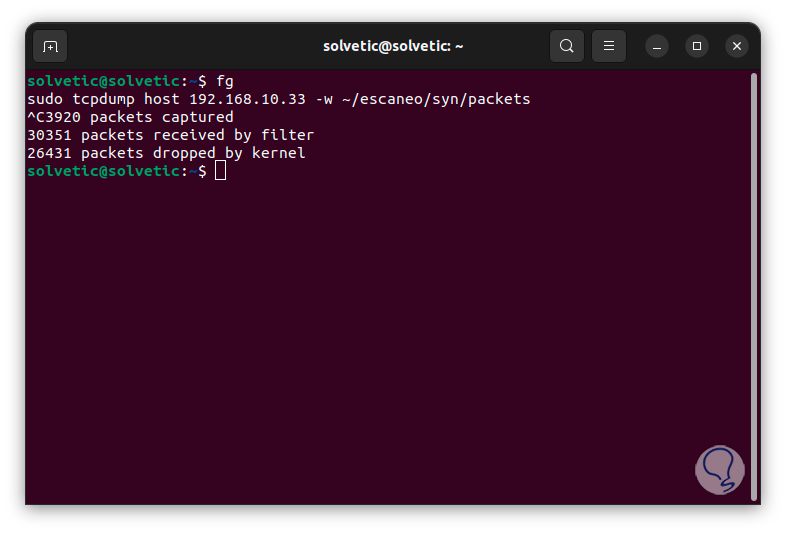

Wir setzen UDP mit dem Befehl „fg“ in den Vordergrund und beenden den Vorgang mit:

Strg + C

Auf die Ergebnisse greifen wir mit dem Befehl zu:

weniger ~/name/udp/nmap.results

Es ist an der Zeit, ein Verzeichnis zum Speichern der Dienste und Hosts zu erstellen:

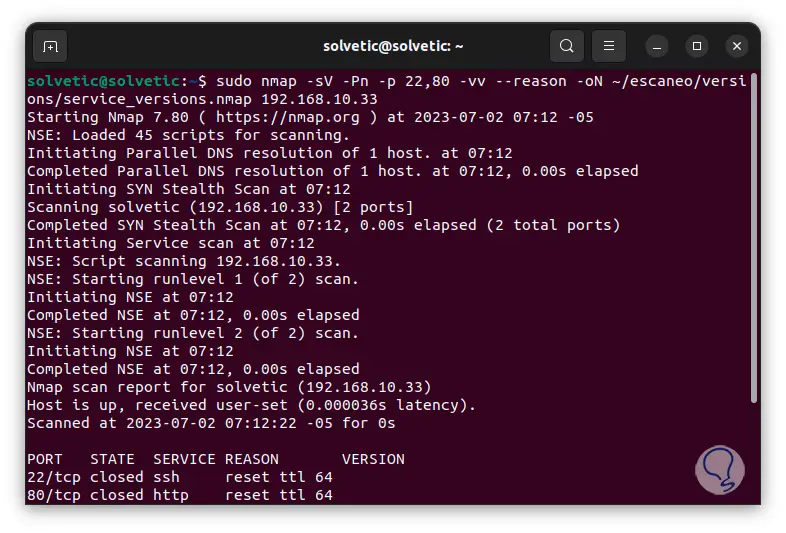

Jetzt führen wir den folgenden Befehl aus, der die für die Analyse zu verwendenden Ports angibt:

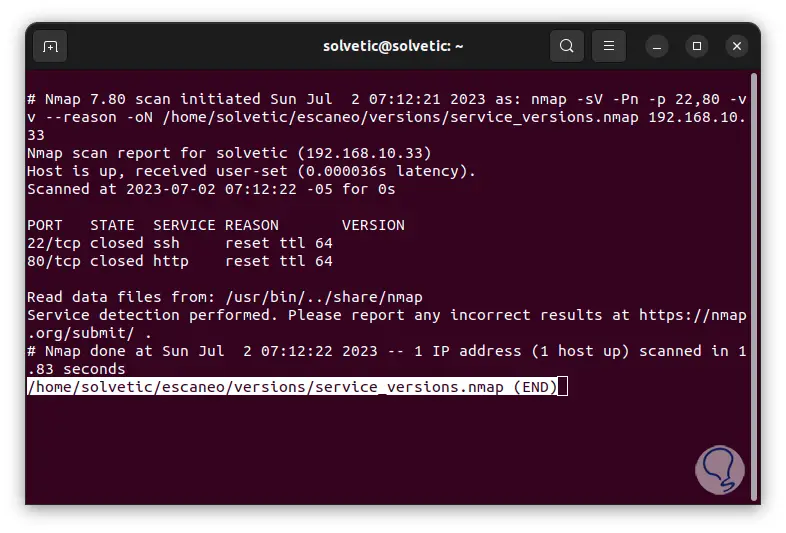

sudo nmap -sV -Pn -p 22.80 -vv --reason -oN ~/name/versions/service_versions.nmap host_ip

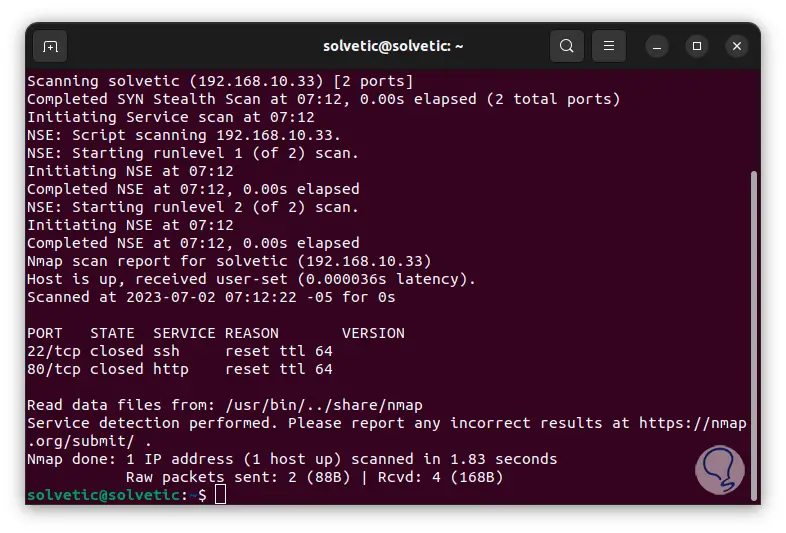

Wir sehen die vollständigen Ergebnisse der Analyse:

Dort sehen wir die Art des erkannten Dienstes und seinen Status. Auf die Ergebnisse greifen wir mit dem folgenden Befehl zu:

weniger ~/name /versions/service_versions.nmap

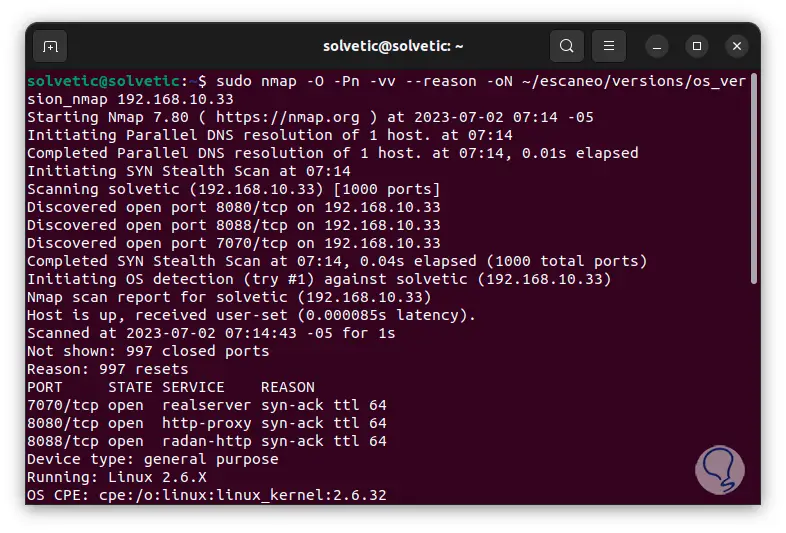

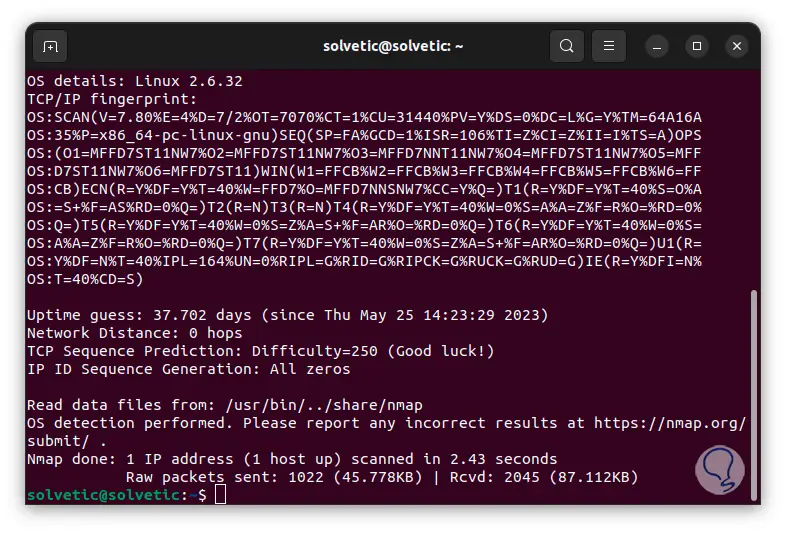

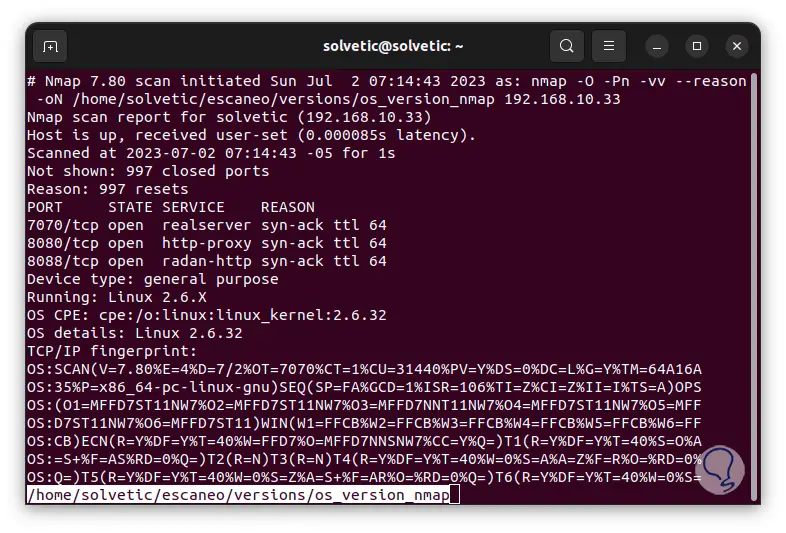

Wir werden den folgenden Befehl ausführen, um auf die Betriebssystemversionen auf dem Zielcomputer zuzugreifen:

sudo nmap -O -Pn -vv --reason -oN ~/name/versions/os_version.nmap host_ip

Wir gehen etwas nach unten, um die Gesamtheit der Ergebnisse zu sehen:

Auf die Ergebnisse greifen wir mit dem Befehl zu: Dort finden wir die erkannten Betriebssysteme.

weniger ~/name/versions/os_version.nmap

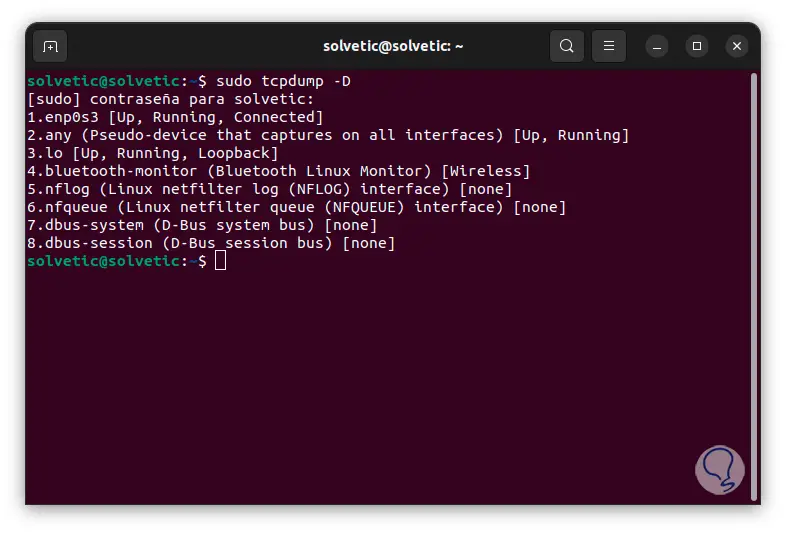

Einige andere Optionen für die Verwendung von tcpdump sind wie folgt. Um eine Liste der Geräte anzuzeigen, auf denen wir Daten erfassen können, verwenden wir den folgenden Befehl:

sudo tcpdump -D

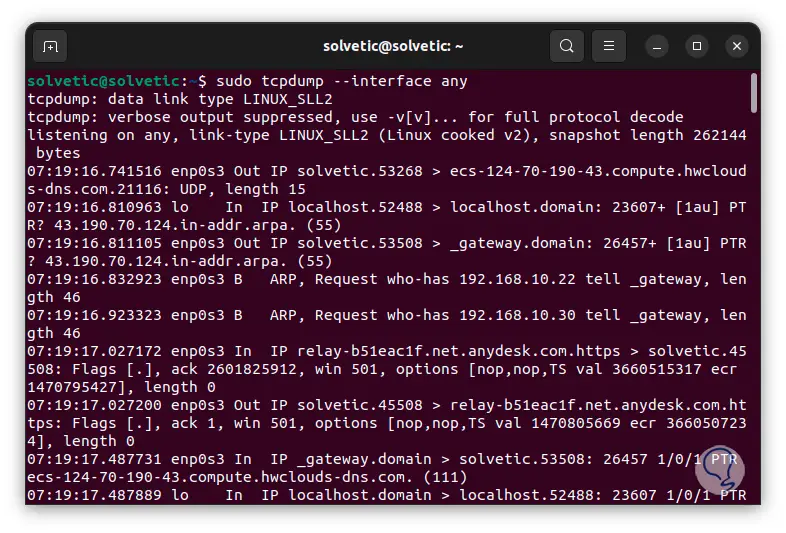

Um alle verfügbaren Schnittstellen aufzulisten, führen wir Folgendes aus:

sudo tcpdump --interface any

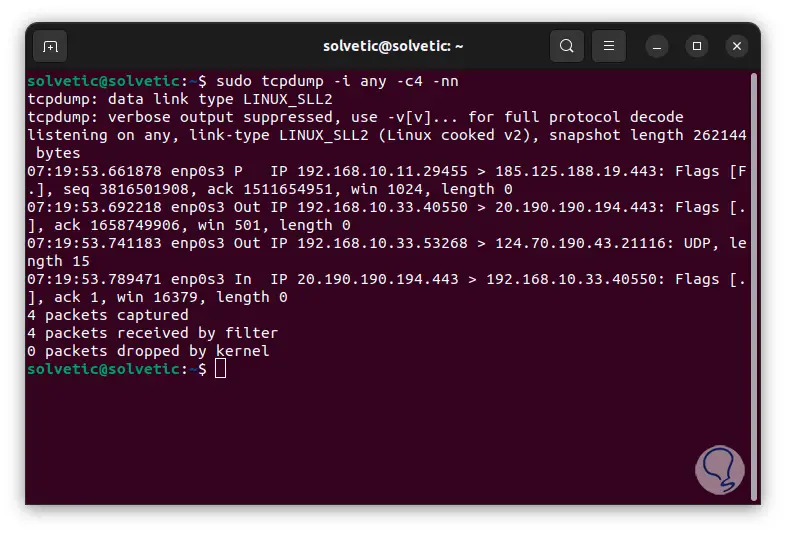

Wir können X Pakete erfassen, bevor wir die Analyse an einer beliebigen Schnittstelle stoppen:

sudo tcpdump -i any -c# -nn

Auf diese Weise sind diese beiden Dienstprogramme zuverlässig und praktisch, um den Status der Firewall unter Linux anzuzeigen.