Es ist wichtig, im Unternehmen die verschiedenen Rollen zu erklären, die die Informationssicherheit ausmachen, und die Verantwortlichkeiten, die für jede von ihnen gelten, ihre Unterschiede usw.

Abgesehen davon, dass wir die verschiedenen verantwortlichen Profile erläutern, ist es wichtig zu betonen, dass dies stark von der Größe des Unternehmens abhängt. Es gibt Fälle wie kleine Unternehmen (Startups), bei denen der CEO selbst oder ein Mitglied der C-Suite für die Unternehmenssicherheit verantwortlich sein muss. Wenn es wächst, können diese Positionen delegiert werden.

Wir wissen, wie wichtig es heute im digitalen Bereich für die Ausführung der Geschäfte der Unternehmen ist, über eine gute und gut angewandte Computersicherheit zu verfügen, daher ist es ein entscheidender Punkt, sich über all diese Profile, Standards und Verantwortlichkeiten im Klaren zu sein Informationssicherheit auf Unternehmensebene zu verstehen und wer sie richtig managen sollte.

Wie bereits gesagt, egal ob Sie ein kleines, mittleres oder großes Unternehmen sind, letztendlich ist es logisch und notwendig, diese Punkte der Informationssicherheit zu berücksichtigen, um ohne nennenswerte Risiken, die die Produktion beeinträchtigen, robust zu wachsen und Geschäft des Unternehmens. Unternehmen, und kann es sogar versenken. (im Falle des Verzichts und unter Nichtberücksichtigung von mehr als den Grundlagen der Informationssicherheit).

Lassen Sie uns zunächst die verschiedenen Rollen erläutern, die in einem mehr oder weniger wichtigen Teil mit dem Management und der Ausführung der Informationssicherheit von Unternehmen verbunden sind.

1 Rollen und Verantwortlichkeiten in der Informationssicherheit

Die Rollen und Verantwortlichkeiten im Bereich der Informationssicherheit sind sehr wichtig, um zu verstehen, wo sich jedes Unternehmen gut befinden kann, um diese Punkte wie Informationssicherheit, Computersicherheit, physische Sicherheit des Unternehmens und Sicherheit des Unternehmens zu berücksichtigen Daten. Wichtige Punkte, die heute von Fachleuten in diesem Bereich bearbeitet werden müssen, die auf diese Aufgaben gut vorbereitet sind.

Es ist eine wichtige Position, um die Bedeutung der Cybersicherheit voranzutreiben und ihr einen Wert zu verleihen, der im Unternehmen implementiert werden soll. Wir können sagen, dass dies ein entscheidender Punkt für die Förderung der Informationssicherheit im Unternehmen und allem, was dazugehört, ist. Obwohl der CEO nicht das Hauptziel hat, sich auf die Computersicherheit des Unternehmens zu konzentrieren, muss er die Bedeutung einer guten Implementierung verstehen und anerkennen und garantieren können, dass das Unternehmen über die angemessenen Ressourcen und die Organisationsstruktur verfügt, um die Sicherheit der Informationen effektiv zu verwalten . Sie können zusammen mit dem Vorstand, wie unten beschrieben, helfen, damit die Informationssicherheit des Unternehmens mit den kommerziellen Zielen, dem Geschäft und den Prioritäten des Unternehmens verknüpft wird.

CEO ist die Person, die für wichtige oder notwendige Einstellungsentscheidungen für Teammitarbeiter zuständig ist (je nach Größe des Unternehmens können Sie einen Teil dieser Bedingungen delegieren, aber sicher ist, dass wichtige Positionen immer über diese Person gehen).

Wenn es für Ihr Unternehmen wichtig ist, muss es ein CEO sein, der Ihnen einen Schubs und freie Hand bei der Durchführung von Cybersicherheitskontrollen gibt. Zusätzlich zur Risikoabgrenzung, damit Cyber-Bedrohungen nicht das gleiche Schadensausmaß haben, je nachdem, wo sie im Unternehmen auftreten. Mit anderen Worten, es gelingt und es ist interessant und wichtig, sich von oben richtig bewusst zu machen, welche Risiken auf der Ebene der IT-Sicherheit im Unternehmen auftreten können. Wenn wir hinzufügen, dass er möglicherweise über fortgeschrittene Kenntnisse in diesem Bereich der IT-Sicherheit verfügt, wäre dies ein Zwei-in-Eins, da er von oben auf die Organisation einen wichtigen Stützpunkt für den Bereich zu schätzen weiß und anwendet das Team, das Sicherheitsmaßnahmen umsetzen muss.

Als wichtiger Punkt, den Sie von Ihrer Position als CEO aus vorantreiben können, ist es, die auf Ihr Unternehmen angewandte Cybersicherheitskultur anzuwenden und zu unterstützen. Sie wird normalerweise als “IT-Sicherheitsorganisationskultur” bezeichnet, wo ihre Bedeutung für alle Mitarbeiter gefördert wird und wird eine geeignete Kommunikation, Durchführung und Nachverfolgung bevorzugen, um eine Vielzahl von Risiken bei der Verwendung von Unternehmensinformationen erfolgreich zu vermeiden.

- Verantwortlich für die Informationssicherheit im gesamten Unternehmen.

- Er ist für die Festlegung von Informationssicherheitsrichtlinien und -strategien zum Schutz der Informationen und Daten des Unternehmens verantwortlich. Einschließlich der Verantwortung des internen Cybersicherheitsprüfers.

- Überwacht die Implementierung von Sicherheitskontrollen und -maßnahmen und stellt sicher, dass das Unternehmen die geltenden Gesetze und Vorschriften einhält, um potenzielle Bußgelder und Reputationsverletzungen zu vermeiden.

- Er ist die Person, die dafür verantwortlich ist, die Informationssicherheit des Unternehmens mit Positionen wie CSO (falls vorhanden) zu vereinen und zu verbinden, und wenn es keinen CSO gibt, wäre er dafür verantwortlich, sie an die C-Suite der Geschäftsleitung zu übermitteln ( CEO, CMO, CFO usw.).

Die Verbindung zwischen beiden Parteien, der C-Suite mit dem oder den für diesen Punkt zuständigen Experten (wie im Fall von CISO oder CSO), ist entscheidend für eine gute und agile Implementierung, die an den beiden wichtigen Punkten in diesem Szenario ausgerichtet ist das sind:

- Informationssicherheit des Unternehmens gut angewendet und fortgesetzt.

- Wenden Sie diese IT-Sicherheitsregeln unter Berücksichtigung der Geschäftsstrategie und der Geschäftspunkte des Unternehmens selbst an.

Zusammenfassend: Der CISO kann auch für die Übertragung zuständig sein und eine Brücke zwischen IT-Experten und der Geschäftsleitung bilden (insbesondere wenn es keinen CSO gibt). Geschäftskontinuität nicht zu vergessen. In der Lage zu sein, klar und verständlich über die Bedeutung von Sicherheitsproblemen ohne technische Details mit dem Management zu sprechen, und außerdem ein Ansprechpartner für IT-Experten zu sein, die Sicherheit in ihrem Team ausführen, um die korrekte Implementierung zu verstehen und zu unterstützen. Richtige Auswahl der Techniken und korrekte Ausführung dieser Änderungen, die im Informationssicherheitsansatz des Unternehmens angewendet werden.

Wenn diese Position im Unternehmen vorhanden ist, ist sie diesbezüglich einer der Anknüpfungspunkte mit der C-Suite und kann in vielen Fällen als spezialisierter CISO auch diese Verantwortung übernehmen. In einigen Unternehmen ist es wichtig zu beachten, dass das Profil des CSO (Chief Security Officer) mit dem des CISO (Chief Information Security Officer) identisch sein kann.

Der CSO ist verantwortlich für die Steuerung, Überprüfung und Koordinierung aktiver Sicherheitsimplementierungen, die in der gesamten Organisation vorhanden sind. Ihm obliegt auch die Umsetzung und Festlegung von Sicherheitsrichtlinien und die Abstimmung mit den Verantwortlichen der verschiedenen Unternehmensbereiche, um zu gewährleisten, dass die Sicherheit berücksichtigt und von allen Mitarbeitern der verschiedenen Abteilungen immer unter Berücksichtigung berücksichtigt wird Die wichtigsten Punkte, auf die Sie sich mehr auf die Risikokontrolle konzentrieren müssen.

Der CSO ist dafür verantwortlich, dass das Unternehmen die Gesetze und Vorschriften in Bezug auf Informationssicherheit und physische Sicherheit anspricht und einhält, die das Unternehmen zwingend einhalten muss.

Was sind die Unterschiede zwischen CSO und CISO?

Eine der Fragen, die sich viele von Ihnen stellen können, ist die, die wir im Folgenden im Detail lösen werden.

Zur Verdeutlichung der Punkte, die zwischen beiden Berufen bestehen können. Wir werden die Differenzierungspunkte für den Fall erläutern, dass es beide Positionen in einer Organisation gibt.

Der CSO (Chief Security Officer) und der CISO (Chief Information Security Officer) sind zwei unterschiedliche Führungsrollen innerhalb einer Organisation. Es stimmt, dass Ihre Verantwortlichkeiten zusammenhängen und sich manchmal überschneiden können. Es ist auch richtig, dass es in manchen Unternehmen nur eines dieser beiden Profile gibt (da es nicht notwendig ist, es so sehr zu erweitern, hängt es von der Größe der Organisation ab und von der Bedeutung, die sie diesem Punkt der Unternehmenssicherheit und -information beimessen Sicherheit).

Die Hauptunterschiede zwischen beiden Profilen werden im Folgenden dargestellt:

- Der CSO ist für die allgemeine Sicherheit des Unternehmens (physisch und informativ) verantwortlich. Der CISO ist zuständig und verantwortlich für die Sicherheit der Unternehmensinformationen (nicht des physischen Teils).

- Das CSO-Verantwortungsprofil umfasst die Überwachung und Koordination von Implementierungen, die für den unternehmensweiten Sicherheitsansatz durch Unternehmenssicherheitsrichtlinien, Verfahren und Risikomanagement gelten. Zusätzlich zur Einhaltung geltender Gesetze und Vorschriften in Bezug auf Sicherheit, wie wir später erläutern werden.

- Das CISO-Verantwortungsprofil konzentriert sich speziell auf die Informationssicherheit. Dazu Aufgaben wie die Identifizierung und Bewertung von Informationssicherheitsrisiken, die Anwendung von Richtlinien, Verfahren und internen Audits im Zusammenhang mit der Informationssicherheit.

- CSO berichtet direkt an die C-Suite-Gruppe (CEO, COO, CMO etc.). Die Bedeutung und Position von CSO entspricht der Abhängigkeit und Bedeutung, die das Unternehmen der physischen und digitalen Sicherheit der Unternehmensinformationen beimisst.

- CISO berichtet normalerweise an den CIO (Chief Information Officer), auch an den CSO (abhängig von der Größe und Organisationsform des jeweiligen Unternehmens).

Zusammenfassend: Wenn die Größe groß ist und das Informationssicherheitsmanagement des Unternehmens ein sehr wichtiger Punkt ist, ist das CISO-Profil gleichzeitig mit dem CSO erforderlich. Wenn es sich in vielen Fällen um ein mittelständisches Unternehmen handelt, kann ein CSO in der allgemeinen Sicherheit des Unternehmens (physisch und computertechnisch) CISO-Aufgaben haben und umgekehrt. Und es gab sogar Fälle, in denen Unternehmen CISOs hatten, die sich auf Informationssicherheit konzentrierten und das CSO-Ziel eine der Managementrollen des Unternehmens im C-Suite-Bereich war.

Es ist wichtig anzumerken, dass CSO oder CISO (insbesondere CSO) auch dazu beitragen können, das Unternehmen darauf vorzubereiten, die internationalen Sicherheitsstandards zu erfüllen, die jede Organisation je nach Branche benötigt oder erfordert, zusammen mit Vorschriften, die von den für den Bereich geltenden Gesetzen abhängen Hauptsitz installiert ist und wo Ihr Geschäft gilt.

Es ist logisch und normal, dass sich der CIO sowohl mit dem CISO als auch mit dem CSO abstimmt, damit sie gemeinsam sicherstellen können, dass die beschlossenen Richtlinien, Standards und Verfahren in Bezug auf die Computersicherheit des Unternehmens erfolgreich sind, da diese Profile zwischen allen koordiniert werden .

Das eigentliche Ziel besteht darin, Schwachstellen in Unternehmenssystemen, Netzwerken, Anwendungen und Geräten zu erkennen, bevor Angreifer (Hacker) dies tun und in Geschäftssysteme eindringen können.

Nachdem die Schwachstellen im Unternehmen durch den Pentester identifiziert wurden, ist es an der Zeit, diese erkannten Schwachstellen zu beheben. Es wird empfohlen, dass ein Teil Ihres Sicherheitsteams Pentester wird und in einigen Fällen auch ein spezialisiertes Profil für diese Form der geschäftlichen Sicherheitsüberprüfung hat.

Es kann weitere Sicherheitsprofile geben, die von den oben beschriebenen abhängen, wir lassen nur ein paar weitere Fälle dieser Art übrig:

- Sicherheitsadministrator: Verantwortlich für die Implementierung und Wartung der vom CISO festgelegten Sicherheitsrichtlinien und -verfahren. Konfiguration und Verwaltung von Sicherheitshardware wie Firewalls, Erkennungssysteme, Intrusion Prevention, Antivirus und Serversicherheit.

- Spezialist für Informationssicherheit: Spezialisten für Informationssicherheit konzentrieren sich auf bestimmte Bereiche der Computersicherheit, wie z. B. Risikobewertung, Kryptografie, Authentifizierung und Autorisierung oder Anwendungssicherheit.

- Network Security Engineer: Diese Rolle ist verantwortlich für die Sicherung des Unternehmensnetzwerks, einschließlich Netzwerkgeräten, Servern und Kommunikationssystemen. Netzwerksicherheitsingenieure sind für die Überwachung und den Schutz des Netzwerks vor Bedrohungen und Schwachstellen verantwortlich.

- Sicherheitsauditor: Der Verantwortliche des Sicherheitsauditors ist verantwortlich für die Überprüfung und Bewertung der Wirksamkeit von Sicherheitsrichtlinien und -kontrollen, die in Unternehmen implementiert sind. Sie sind verantwortlich für die Durchführung interner und externer Audits, um sicherzustellen, dass alles effektiv erfüllt wird.

- Anwendungssicherheitsanalyst: Es ist eine Rolle, die dafür verantwortlich ist, dass die im Unternehmen entwickelten Anwendungen sicher sind. Diese Anwendungssicherheitsanalysten überprüfen den Quellcode, identifizieren potenzielle Schwachstellen und arbeiten mit Entwicklern zusammen, um Sicherheitsprobleme zu beheben.

- Incident-Response-Spezialist: Wenn ein Sicherheitsvorfall auftritt, wie z. B. eine Datenschutzverletzung oder ein Cyberangriff, sind Incident-Response-Spezialisten für die Untersuchung und Bewältigung der Situation verantwortlich. Es kann für diese Fälle intern oder extern sein.

- Informationssicherheitstrainer: Dies ist eine Rolle, die für die Kommunikation und Schulung der Mitarbeiter Ihres Unternehmens in Bezug auf die erforderliche Computersicherheit zur Vermeidung von Sicherheitslücken in Unternehmen verantwortlich ist, z. In diesen Fällen ist es richtig, dass Unternehmen diese Dokumente normalerweise online stellen, damit die Mitarbeiter diese Art von Schulungen lesen können.

2 Internationale Computersicherheitsstandards

Einige internationale Informationssicherheitsstandards, die Unternehmen erhalten können, um nachzuweisen, dass sie die Informationssicherheitsgarantien des Unternehmens einhalten und allgemein bekannt sind, sind die folgenden:

Wir überlassen Ihnen auch den Zugang zur offiziellen Seite von ISO 27001, wenn Sie direktere Informationen zum Standard wünschen.

Wichtige Punkte zur Wahrung der Informationssicherheit durch Einhaltung von ISO 27001 sind die folgenden:

- Vertraulichkeit.

- Integrität.

- Verfügbarkeit von Informationen.

- Minimierung von Informationssicherheitsrisiken.

Eines der Ziele dieser ISO ist zweifellos die Gewährleistung der Cybersicherheit von Informationssystemen, daher machen Profile wie der CSO oder CISO eines Unternehmens Sinn, dass sie diesen Standard als Teil ihrer Ziele anwenden möchten, um die Sicherheit der Informationen zu verbessern von das Unternehmen, das sie auf dieser Sicherheitsstufe verwalten.

AENOR ist ein bekanntes Unternehmen, das diesen internationalen Standard (in Bezug auf Informationssicherheit) regelmäßig auf Unternehmen anwendet. Daher ist es interessant, Ihnen seine diesbezügliche Erklärung zu zeigen, um die Bedeutung von ISO 27001 zu verstehen.

ABONNIEREN SIE AUF YOUTUBE

CSF 2.0 | Aktualisierungen 2023 2024 (PDF)

ABONNIEREN SIE AUF YOUTUBE

PCI DSS ist eine einheitliche, globale Antwort auf die Bekämpfung von Sicherheitsverletzungen bei Zahlungskartendaten. Sie werden kontinuierlich aktualisiert und verbessern die Standards dieser Branche, um die Sicherheit in dieser Hinsicht zu verbessern. Abhängig von Ihrem Geschäftsmodell und seiner Größe kann es in Ihrem Fall interessant sein oder nicht, sich daran zu halten.

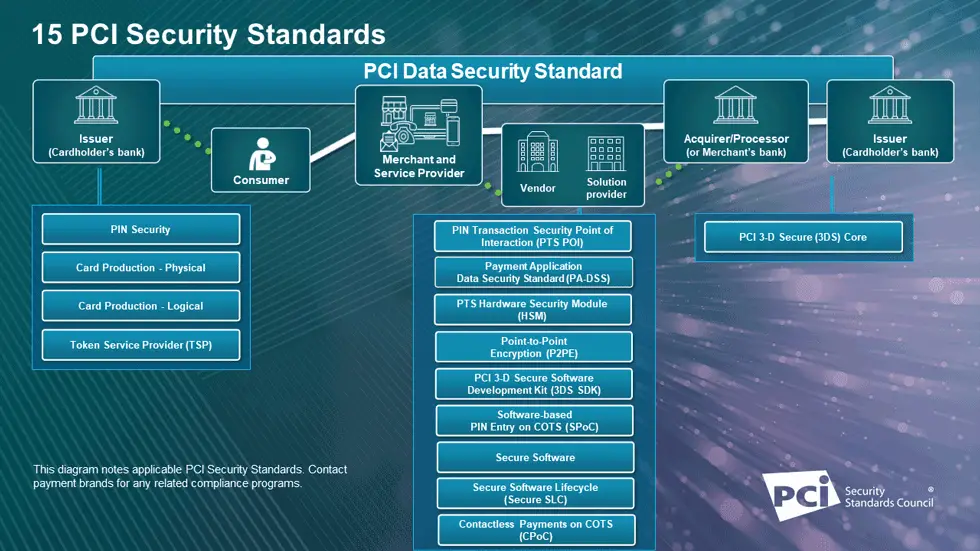

Dieses Bild zeigt die 15 PCI-Sicherheitsstandards, die im Zahlungsprozess angewendet werden. Weitere Informationen finden Sie auf der offiziellen PCI DSS-Seite.

Grundsätzlich müssen alle Organisationen, die mit personenbezogenen Daten von EU-Bürgern umgehen, die DSGVO einhalten. Innerhalb dieses Schutzes gibt es Sicherheitsmaßnahmen zum Schutz dieser Art von Daten natürlicher Personen (aus der EU), die Unternehmen unterbringen, was sich auf die Verarbeitung personenbezogener Daten auswirkt und die freien Verkehr dieser Art von Daten. Weitere Informationen auf der offiziellen Seite der DSGVO.

Je nach Art des Unternehmens gibt es wichtigere Vorschriften, die eingehalten werden können und von Interesse sein können, aber wir haben einige der bekanntesten und relevantesten international mit Fokus auf Informations- und Datensicherheit gezeigt.