Die Daten wachsen ständig und dies ist etwas Exponentiales, bei dem jeden Tag Millionen und Abermillionen von Daten auf Servern gehostet werden, egal ob lokal oder remote, und diese müssen mit den besten Sicherheits- , Verfügbarkeits- und Effizienzmaßnahmen gesichert werden . In diesem Szenario kommt Kubernetes ins Spiel, eine tragbare und erweiterbare Open Source-Plattform, mit der verschiedene Workloads und Services verwaltet werden können. In dieser Hinsicht Red Hat hat Red Hat Openshift 4.3 zur Verfügung zu uns gemacht, die eine voll funktionsfähigen Enterprise-Klasse Kubernetes Plattform ist , dass wir später behandeln werden.

Wenn Sicherheit ein Problem ist, das Administratoren oder IT-Benutzern offenbart , müssen Sie sich keine Sorgen machen, da OpenShift 4.3 in die FIPS-kompatible Verschlüsselung (Federal Information Processing Standard) integriert ist. Dies bedeutet, dass die Daten durch wesentlich stabilere Verschlüsselungskontrollen und die Möglichkeit der Überwachung der Zugriffskontrolle auf alle in OpenShift 4 integrierten Anwendungen besser geschützt werden .

EinWie.com möchte einen besonderen Schwerpunkt auf die Sicherheit dieser Plattform legen. Der Grund dafür ist einfach: Vertrauliche Daten, die in die falschen Hände geraten, können sowohl für den Benutzer als auch für das Unternehmen kritische Konsequenzen haben. Aus diesem Grund ist die OpenShift-Plattform beim Ausführen von OpenShift unter Red Hat Enterprise Linux im FIPS-Modus für die Verwaltung von kryptografischen Bibliotheken verantwortlich, die FIPS-validiert wurden. Dadurch stehen die verschiedenen Tools allen Red Hat-Kunden zur Verfügung.

Um auf dem Laufenden zu bleiben, abonniere unseren YouTube-Kanal! ABONNIEREN

Darüber hinaus unterstützt die neueste Version von OpenShift 4.3 die etcd-Verschlüsselung. Dies bietet zusätzlichen Schutz, da Benutzer vertrauliche Daten, die in etcd gespeichert sind, direkt verschlüsseln können.

Als ob dies nicht genug wäre, integriert OpenShift 4.3 die Unterstützung für NBDE (Network-Bound Disk Encryption), ein Protokoll, mit dem wir die Remote-Aktivierung verschlüsselter Volumes LUKS (Linux Unified Key Setup-on-Disk-Format) automatisieren können. Dies hat einen letzten Schwerpunkt auf den Schutz von Daten und Informationen, wenn der Computer durch Blockieren der aktiven Volumes gestohlen wurde.

Sicherheit ist jedoch nicht nur die Achse von OpenShift 4.3, da ein weiteres Hauptmerkmal darin besteht, das Arbeitserlebnis in der Cloud als Benutzer mit dem einer Hybrid-Cloud-Umgebung identisch zu machen. Dies ist möglich, da wir mit OpenShift 4 die Implementierung von OpenShift-Clustern in folgende Umgebungen integrieren können:

- VPN / VPC (Virtual Private Network / Virtuelle Private Cloud).

- Subnetz auf AWS, Microsoft Azure und Google Cloud Platform.

- OpenShift-Cluster können mit privaten Load Balancer-Endpunkten bereitgestellt werden, auf die über das Internet in AWS, Azure und GCP nicht öffentlich zugegriffen werden kann.

Um diese Aspekte der Cloud zu verwalten, verfügen wir bei der Installation von OpenShift über eine Konfigurations-API, mit der wir den Verschlüsselungssatz auswählen können, der als Ingress-Controller, API-Server und OAuth-Operator für Transport Layer Security (TLS) verwendet werden soll. OpenShift 4 wurde mit einem zusätzlichen Schwerpunkt auf der Verbesserung der Automatisierung mithilfe von Kubernetes-Operatoren entwickelt. Durch die Verwendung als Kunden haben wir bereits Zugriff auf zertifizierte Betreiber, die von Red Hat und ISV erstellt wurden.

Parallel dazu können wir bei Verwendung von OpenShift 4.3 Red Hat OpenShift Container Storage 4 verwenden. Dies ermöglicht OpenShift Container Platform-Benutzern einen umfassenden Speicher nicht nur in einer, sondern in mehreren Clouds. Dies erleichtert die zentralisierte Kubernetes-basierte Steuerung für Anwendungen und Speicher.

- Unveränderliches Red Hat Enterprise Linux CoreOS, das Einheitlichkeit und bessere Upgrade-Optionen bietet.

- Knative Framework-Integration ist ein serverloses Framework, das sich ideal für Entwickler eignet, um ereignisbasierte Anwendungen zu entwerfen, bereitzustellen oder zu starten.

- Es integriert das Operator Framework, das eine Kubernetes-Installation von Anwendungen und Diensten sowie automatisierte drahtlose Updates und weitere Kubernetes-Funktionen bietet.

- Zugriff auf das OpenShift-Servicenetzwerk, über das wir auf die Anwendungsunterstützung zugreifen.

- Möglichkeit zum Entwickeln und Ausführen von Tests mithilfe eines OpenShift-Clusters, der mit Red Hat CodeReady Containers erstellt wurde.

- Optimierte Workflows.

- OpenShift 4 bietet Unterstützung für Sprachen, Datenbanken, Frameworks und Tools.

- Die Prozesse werden dank der Kubernetes-Betreiber installiert und aktualisiert.

- Das Servicenetzwerk Istio, Jaeger (Erkennung) und Kiali (Sichtbarkeit) wurde in eine Geschäftsumgebung mit Schwerpunkt Sicherheit integriert.

- Self-Service-Umgebungen, die den gesamten Lebenszyklus der Anwendung abdecken, werden hinzugefügt, damit Entwickler Änderungen effektiv verfolgen können.

- Ohne weiteres werden wir sehen, wie wir OpenShift 4 gründlich kennenlernen und unseren Cluster erstellen können.

1. Herunterladen und Installieren von Red Hat OpenShift 4

Als erstes gehen Sie zum offiziellen OpenShift 4-Link:

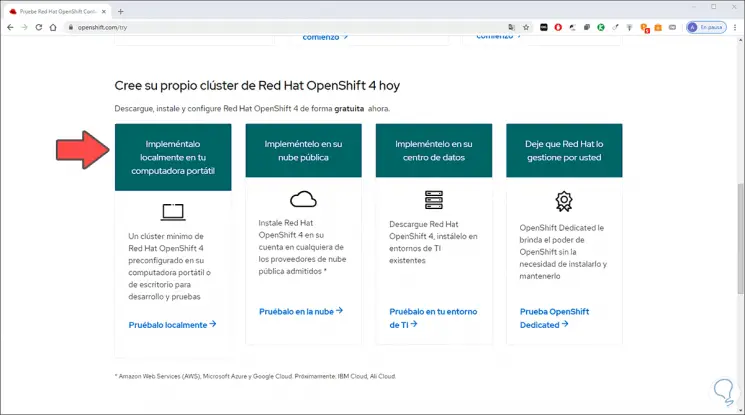

Wenn wir dort zugreifen, sehen wir verschiedene Verwendungsmöglichkeiten. In diesem Fall wählen wir “Lokal auf Ihrem Laptop bereitstellen” und es ist erforderlich, die Red Hat-Benutzerdaten einzugeben oder ein neues Konto zu erstellen.

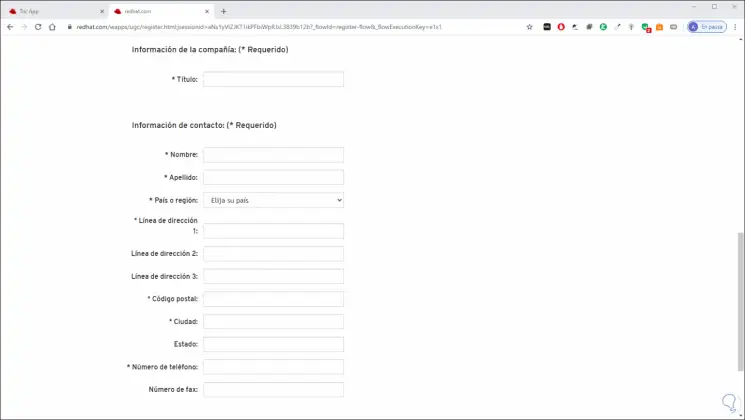

In diesem Fall müssen wir alle erforderlichen Felder ausfüllen:

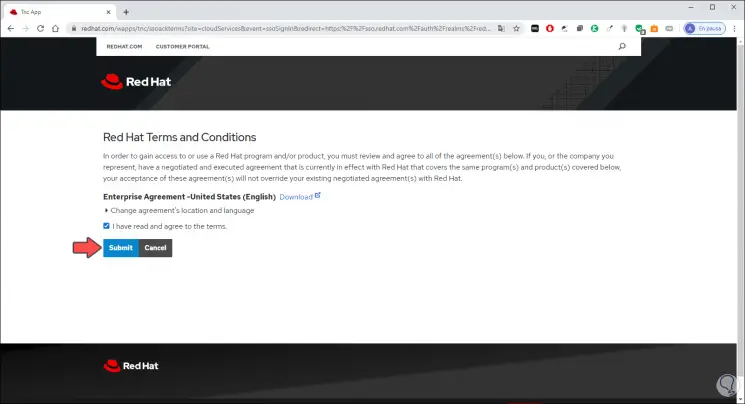

Sobald der Vorgang abgeschlossen ist, laden wir diese Daten hoch und sehen Folgendes. Wir aktivieren das Feld für die Lizenzannahme und klicken auf “Senden”. Wir werden zu Folgendem weitergeleitet.

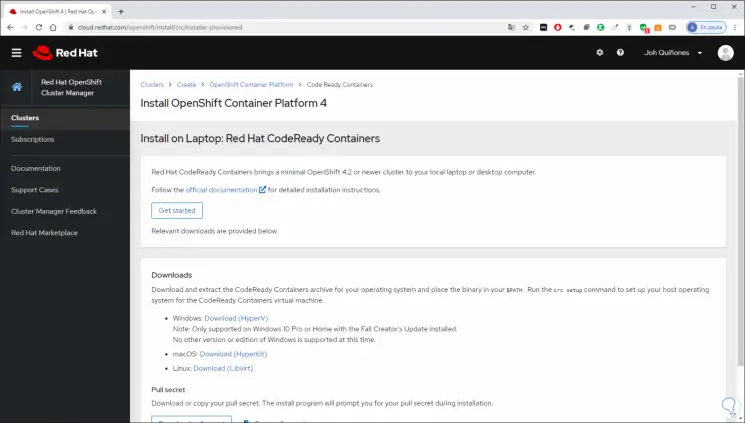

Dort laden wir die entsprechende Version herunter (Windows, Linux oder macOS).

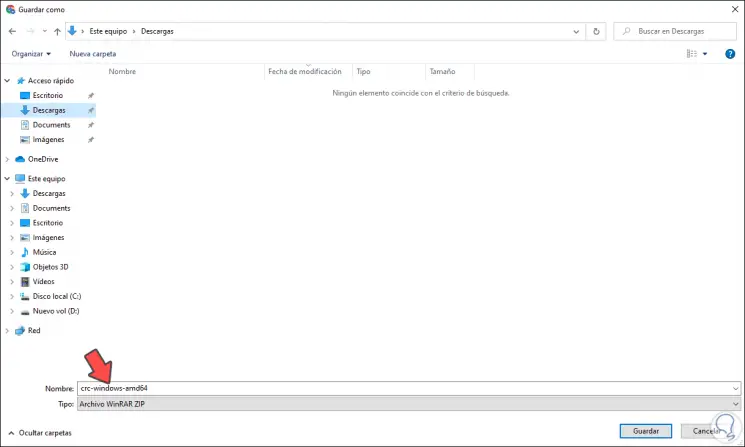

In diesem Fall wählen wir Windows 10 und müssen die ausführbare Datei speichern:

Im Fall von Windows 10:

- Windows 10 Pro Fall Creators Update (Version 1709) oder höher

Für macOS:

- macOS 10.12 Sierra oder höher

Für Linux:

- Red Hat Enterprise Linux / CentOS 7.5 oder höher

- Ubuntu 18.04 LTS oder höher

- Debian 10

2. So konfigurieren Sie Red Hat OpenShift 4.3

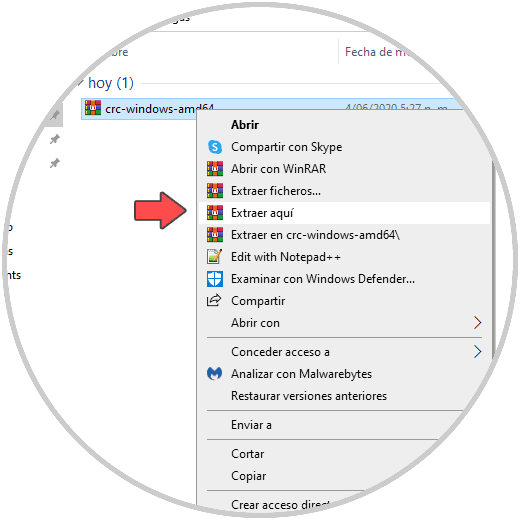

Sobald die Datei heruntergeladen ist, müssen wir die CodeRead- und Containers-Datei extrahieren und diese Binärdatei auf $ PATH setzen. Als Erstes müssen wir die komprimierte Datei extrahieren:

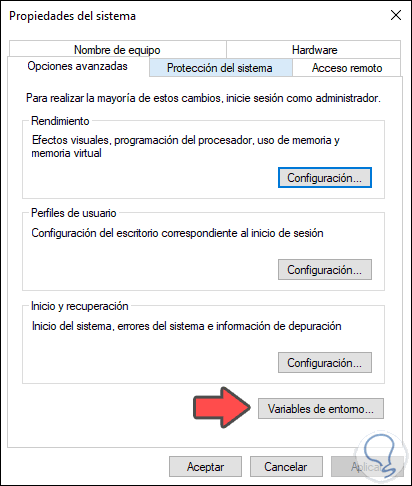

Nun gehen wir auf folgende Route:

- Schalttafel

- Sicherheitssystem

- System

Wir klicken auf “Erweiterte Systemeinstellungen”.

Wir werden folgendes sehen. Wir klicken auf die Schaltfläche “Umgebungsvariablen” im Abschnitt “Start und Wiederherstellung”.

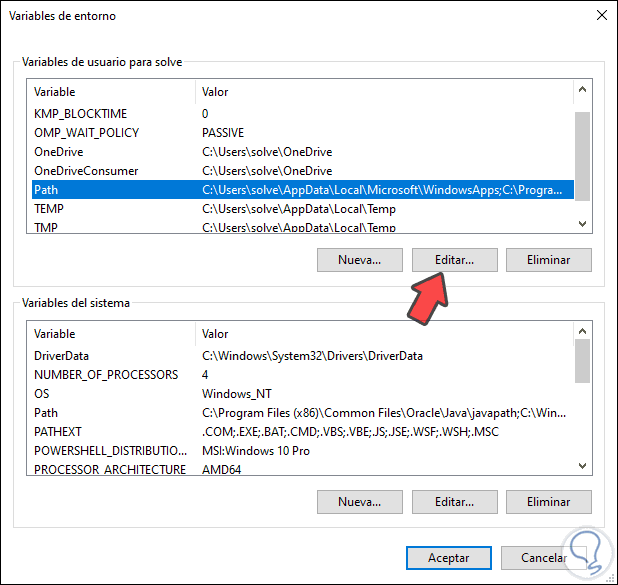

Im nächsten Fenster wählen wir PATH und klicken auf Bearbeiten:

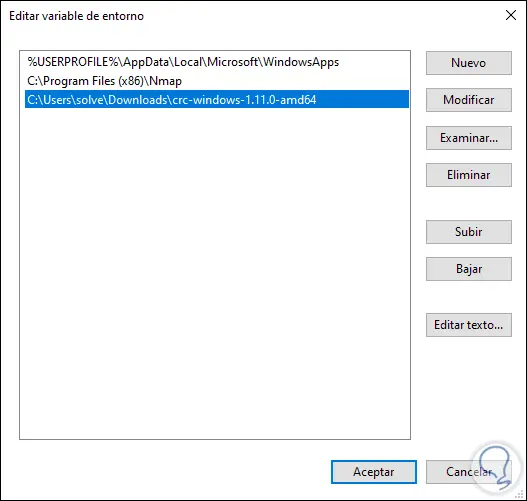

Wir klicken auf “Neu” und fügen den Pfad hinzu, unter dem das Tablet heruntergeladen wurde. Wir klicken auf OK, um die Änderungen zu speichern.

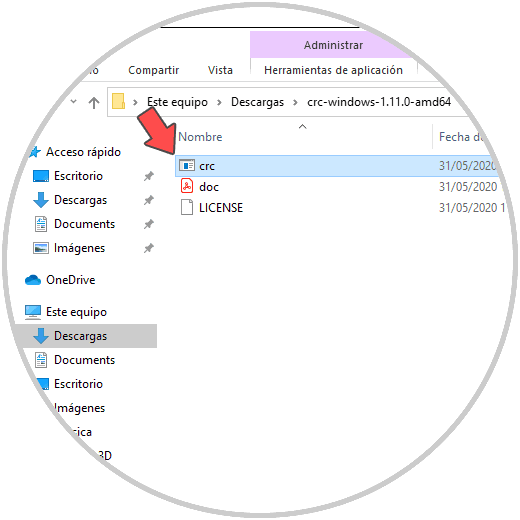

Wir kehren zur extrahierten Datei zurück und führen “crc” aus:

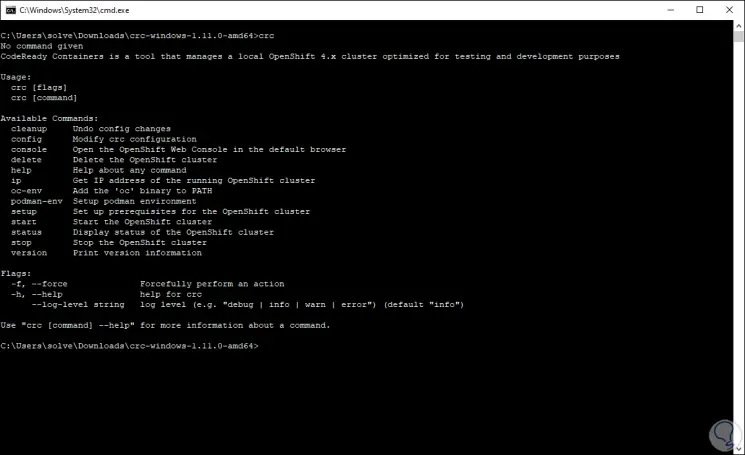

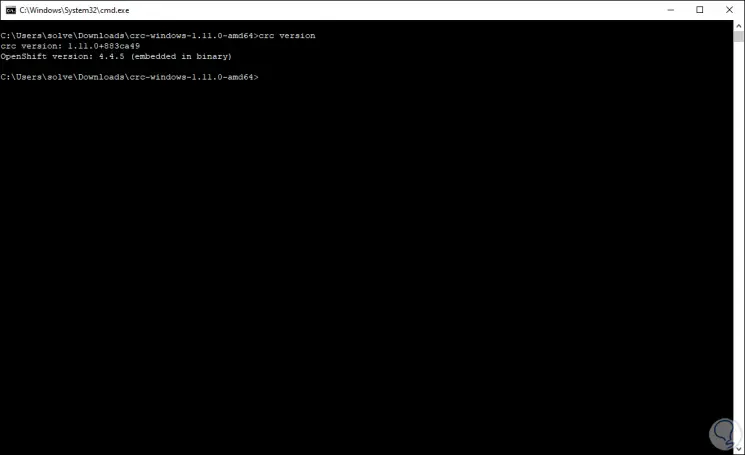

Diese Datei muss im Eingabeaufforderungsmodus ausgeführt werden. Dazu greifen wir auf das CMD zu und führen von dort aus “crc” auf die verschiedenen Verwendungsoptionen aus:

Wie wir sehen können, sind die zu verwendenden Parameter:

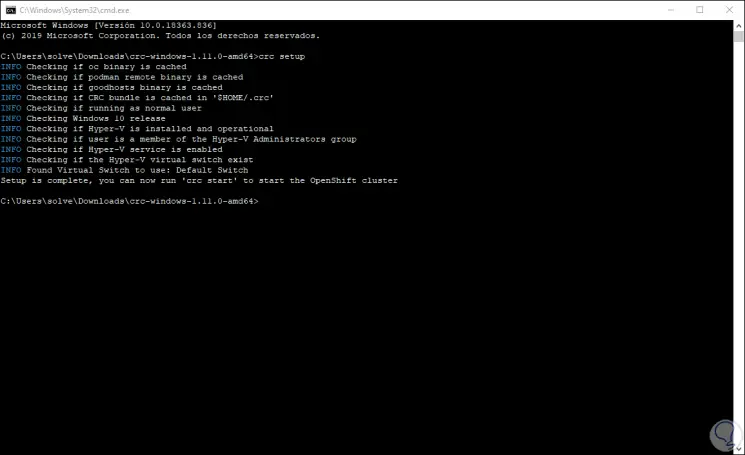

Eine Anforderung in Windows 10 ist, dass Hyper-V aktiviert sein muss. Wir können den Befehl “crc setup” ausführen, um zu überprüfen, ob das Team alle Anforderungen erfüllt, bevor wir den Cluster erstellen:

Wie wir sehen können, werden alle entsprechenden Analysen durchgeführt und es war erfolgreich.

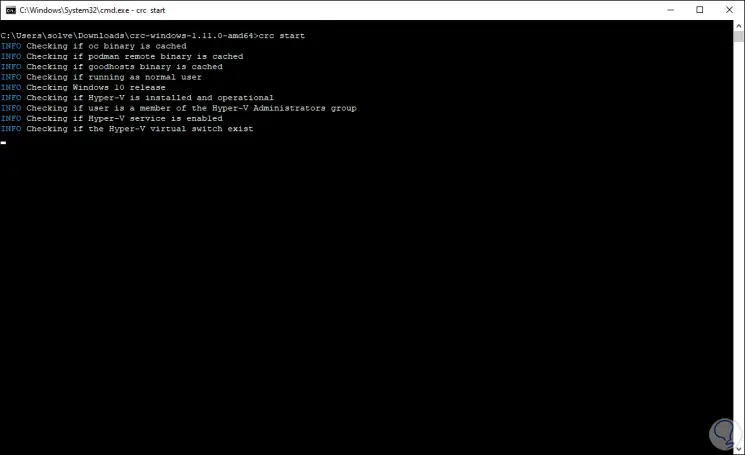

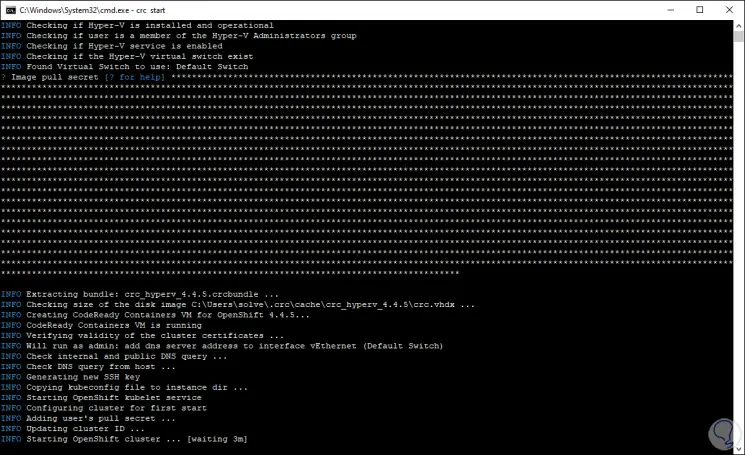

Wir können unseren Cluster erstellen, indem wir Folgendes ausführen:

crc starten

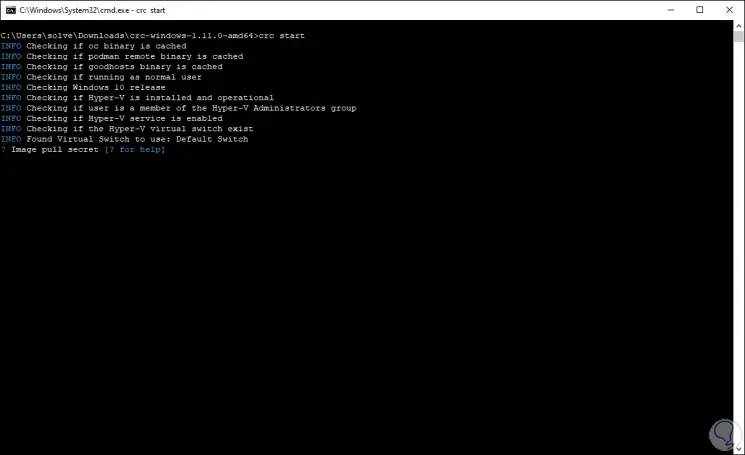

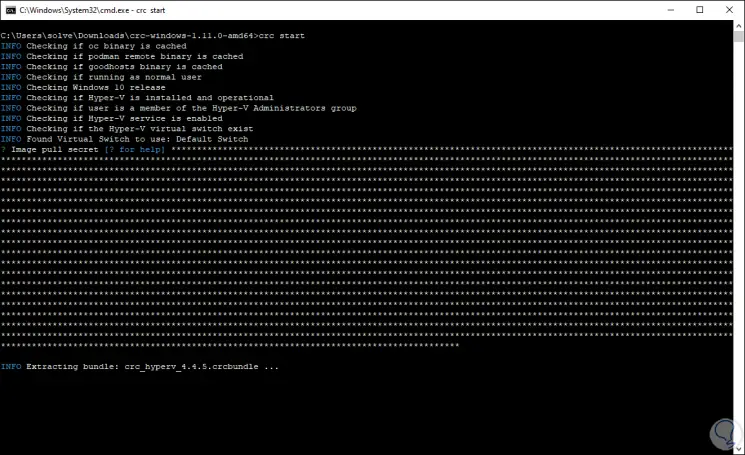

Danach sehen wir folgendes:

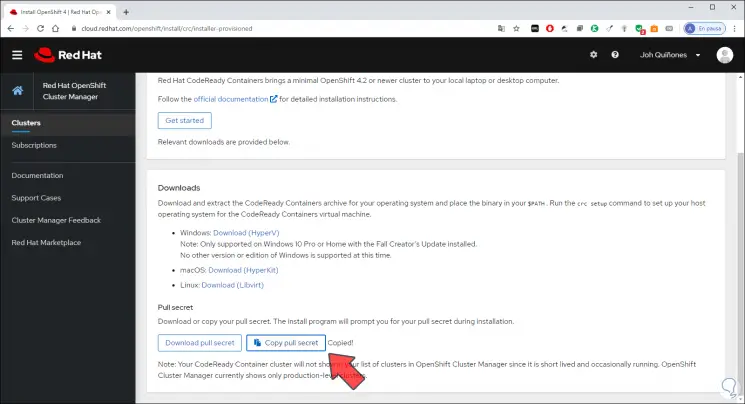

Dort müssen wir das “Pull Secret” eingeben, dafür kehren wir zum OpenShift Link zurück und können das Pull Secret kopieren:

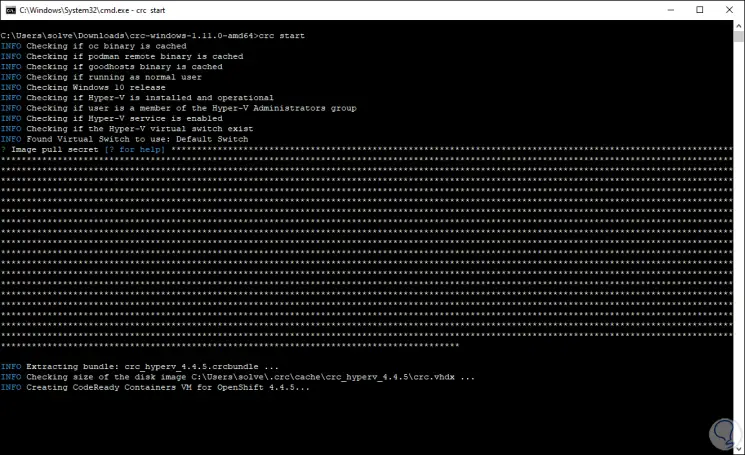

Wir fügen dies in die Konsole ein und der Prozess wird folgen. Dies ist ein kleines Extraktionsskript und erfordert ein Red Hat-Konto.

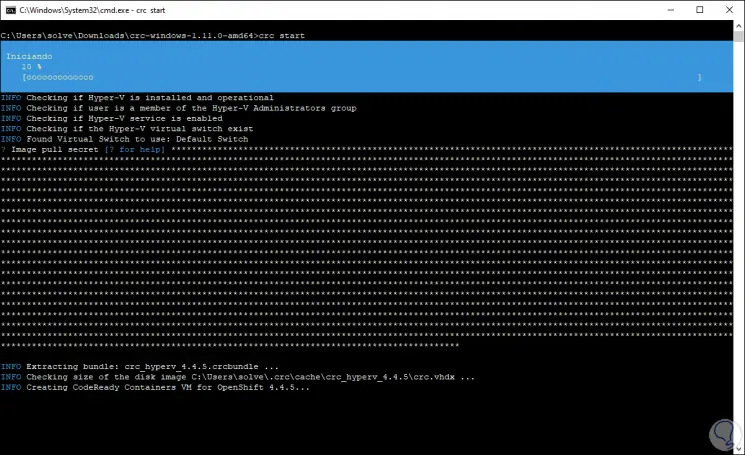

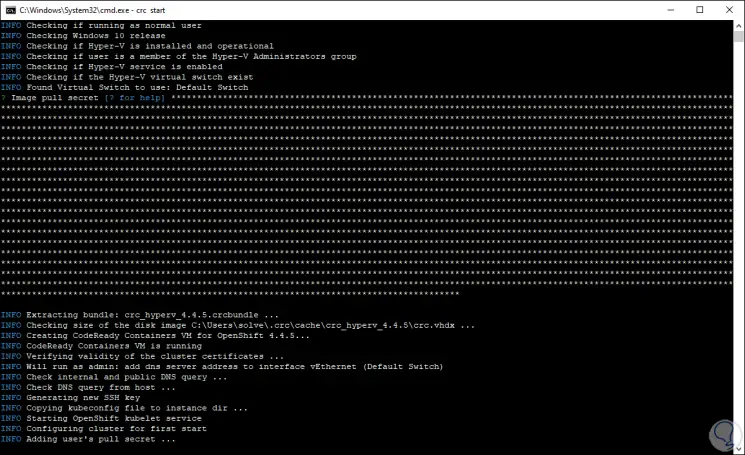

Wir können sehen, dass der Prozess fortgesetzt wird:

Der Cluster benötigt mindestens vier Minuten, um die erforderlichen Verwendungscontainer zu starten.

Kubelets-Dienste beginnen:

Der Cluster wird in OpenShift gestartet:

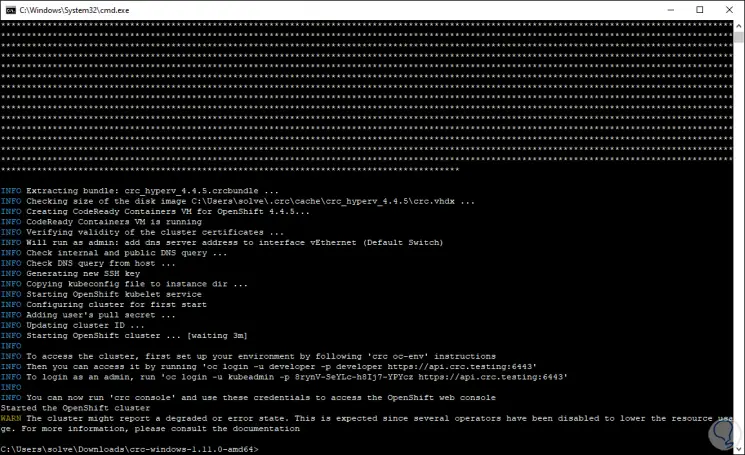

Am Ende sehen wir folgendes. Dort wird das generierte Passwort gestartet, um über das Web auf den Cluster zuzugreifen.

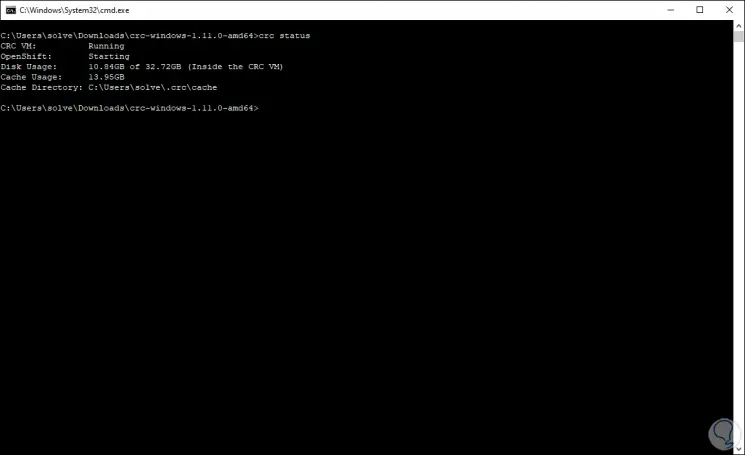

Mit dem Befehl “crc status” können wir die Clusterwerte wie folgt validieren:

- Tatsächlicher Zustand

- Festplattengröße und verwendeter Speicherplatz

- Cache-Nutzung

- OpenShift-Status

- Cache-Verzeichnis

Zugriff auf den Cluster

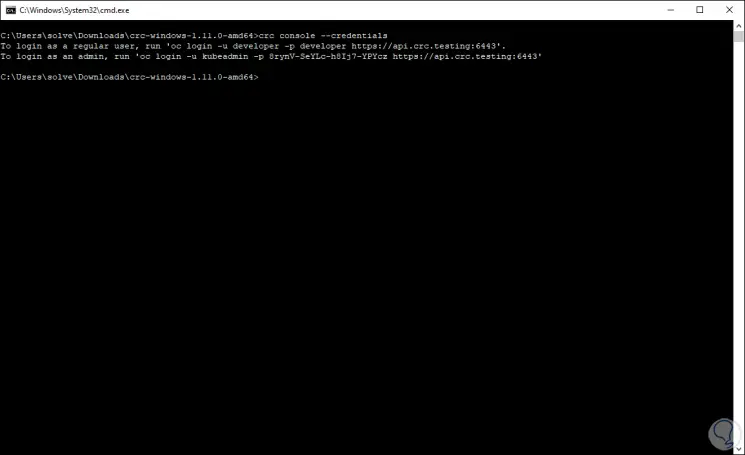

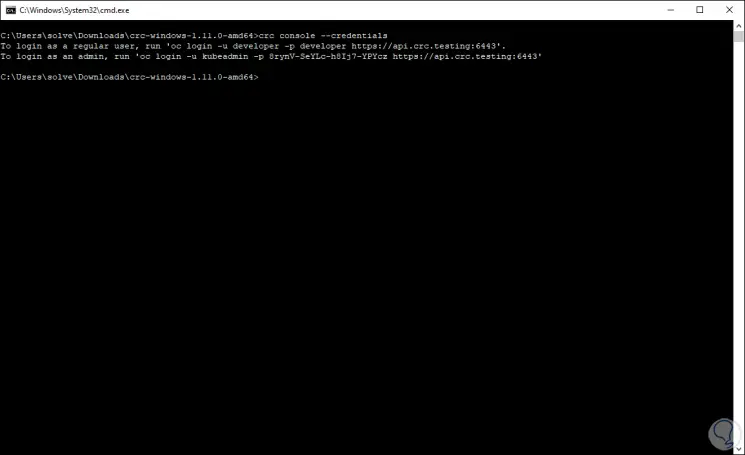

Falls Sie das von OpenShift generierte Kennwort vergessen, führen wir Folgendes in der Konsole aus:

crc console - Anmeldeinformationen

Wir greifen auf die Webkonsole zu, indem wir Folgendes ausführen:

CRC-Konsole

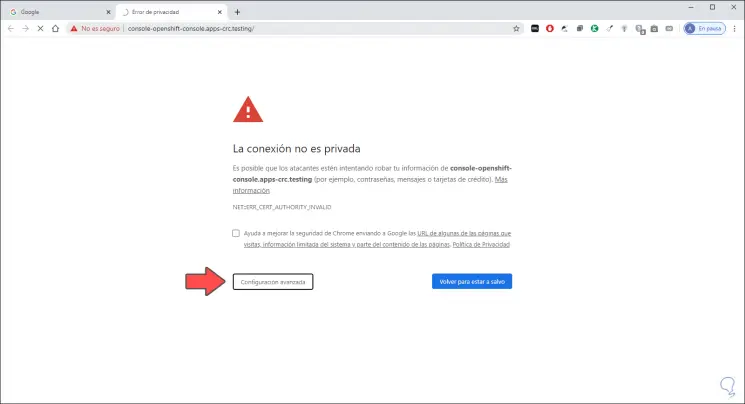

Im Browser sehen wir Folgendes:

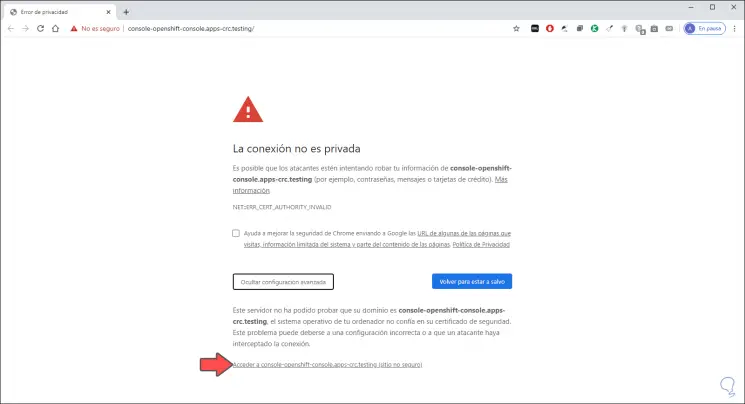

Wir klicken auf “Erweiterte Einstellungen”:

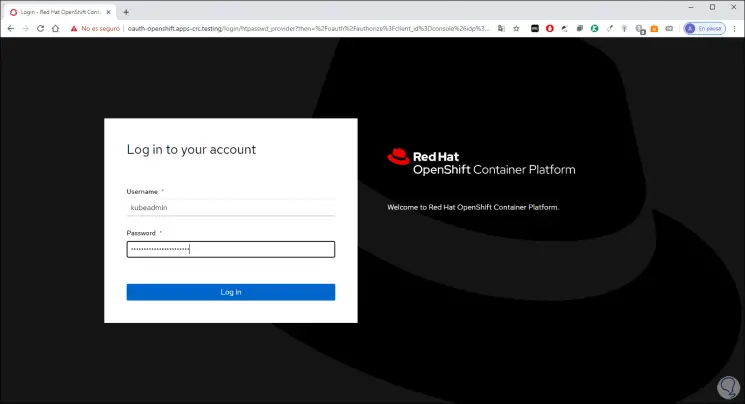

Wir klicken auf die untere Zeile, um den Zugriff fortzusetzen, und müssen dort den zuvor generierten Benutzernamen und das Passwort eingeben:

Wir klicken auf Anmelden und greifen auf die Verwaltung des Clusters zu:

Auf der linken Seite greifen wir wie oben erwähnt auf alle OpenShift-Konfigurationsoptionen zu.

Aus Projekten können wir neue Projekte im Cluster erstellen:

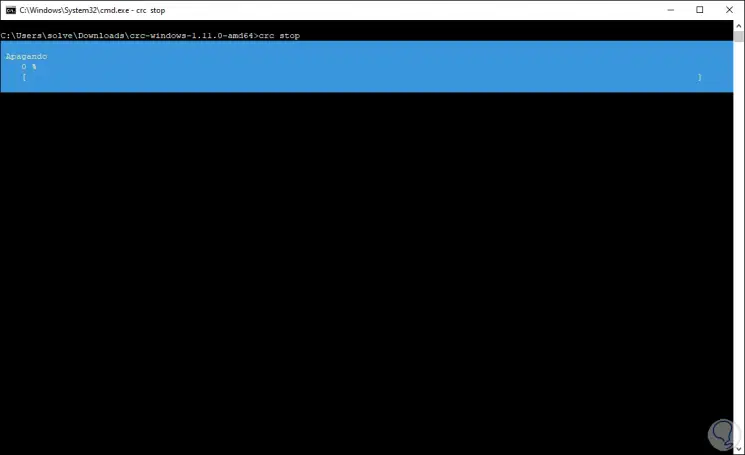

Wenn wir den Cluster nicht verwenden, führen wir “crc stop” aus, um ihn auszuschalten:

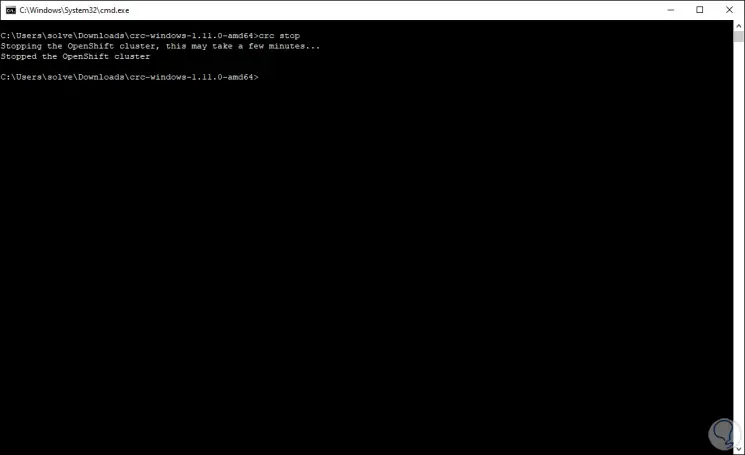

Nach dem Ausschalten sehen wir Folgendes:

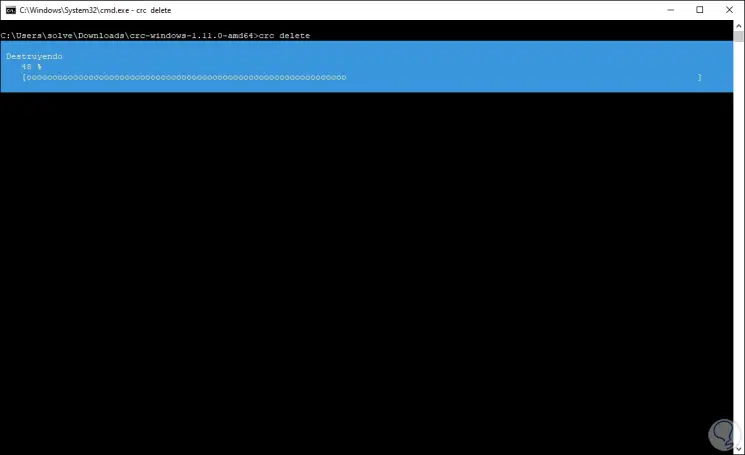

Wenn der Cluster nicht mehr verwendet wird, müssen wir ihn mit “crc delete” löschen:

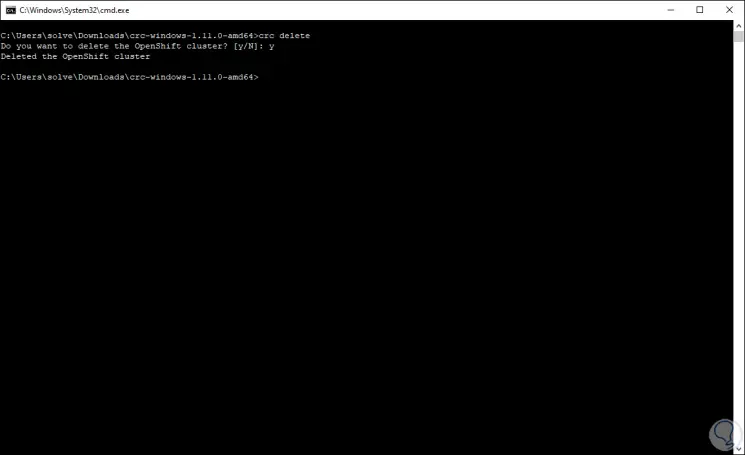

Am Ende werden wir sehen:

OpenShift ist eine der praktischsten Lösungen, um die Verwaltungsmöglichkeiten in unseren Organisationen zu erweitern und sich stets auf Datensicherheit und Integrität zu konzentrieren.